Intrusos tentam acompanhar o desenvolvimento do mundo digital. A tecnologia busca fornecer aos usuários recursos mais eficazes, mas os invasores, por sua vez, tentam criar métodos ainda mais sofisticados de ataques cibernéticos.

Os dois tipos de ataque são Phishing e Farmacêutica. Aqui consideramos suas características e a diferença entre elas. O princípio de funcionamento destes dois tipos de ataque é completamente diferente e os métodos são diferentes, mas seu objetivo é prejudicar o usuário, roubar seus dados e usá-los em suas más intenções.

O que é Pharming?

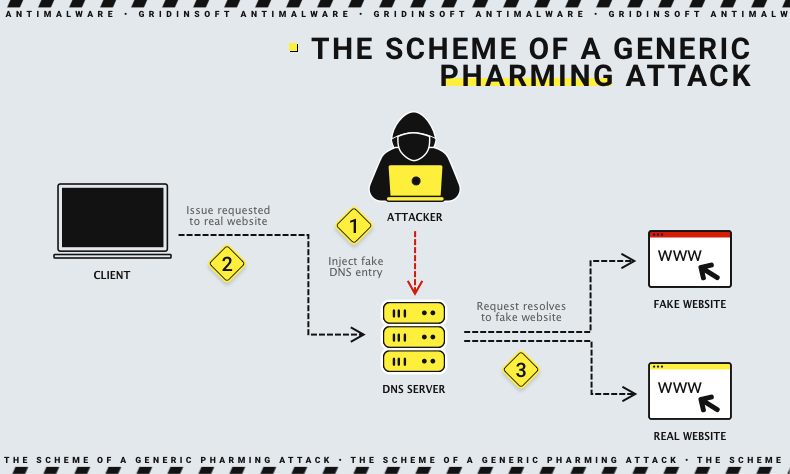

Pharming é uma espécie de roubo cibernético, também é melhor chamar isso de um tipo de fraude, através do qual um hacker força fraudulentamente o usuário a acessar um site que representará uma ameaça para ele. No processo de farmácia, o hacker instala o software malicioso no sistema da vítima, após o que esta praga direciona o usuário para os sites infectados. Esses sites estão disfarçados de legítimos, então, quando os usuários mudam para eles, eles não estão cientes de que colocam seus sistemas operacionais em risco.

O objetivo do atacante é coletar os dados pessoais do usuário, informações financeiras e confidenciais e use-o para ações futuras. Se o invasor conseguiu hackear o servidor DNS ou um nome de domínio, então, um simples clique no link redirecionará o usuário para o site alterado pelos invasores.

Conteúdo Relacionado: QR code phishing é muito semelhante a outras formas de phishing. É um ataque de engenharia social projetado para induzir as pessoas a fornecer informações pessoais, sejam credenciais de login ou informações financeiras.

Este ataque funciona de forma tão inteligente que o usuário inicialmente não saberá se está inserindo dados em um site falso ou legítimo.. A única coisa que o pharming pode dar é que o pedido de preenchimento de dados pessoais será em forma de janela pop-up.

O que é Phishing?

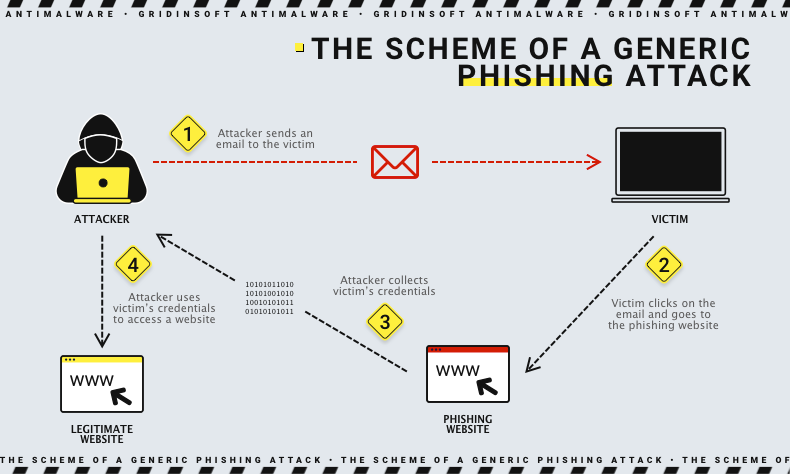

Phishing é um tipo de ataque que visa roubar dados do usuário. Funciona através Engenharia social, aquilo é, engano do usuário. Muitas vezes isso acontece por meio de e-mails em que uma empresa falsa se faz passar por legítima e solicita informações confidenciais da vítima. O processo é muito simples: na carta, você pode ver o link em anexo no qual será persuadido a clicar, e então você vai para o recurso malicioso. O phishing também pode procurar vulnerabilidades no seu sistema de segurança, após o qual ele instalará seu software malicioso.

O phishing pode se espalhar não apenas por e-mail, mas também por meio de mensagens de voz e texto. Através desses tipos de phishing, muitos vazamentos de dados foram feitos.

Exemplos de Phishing e Pharming

Abaixo consideramos exemplos de most common phishing attempts.

- Através do Banco. Nesse caso, fraudadores tentam roubar dados financeiros do usuário disfarçados de funcionários do banco.

- Mensagens de spam. Esta é uma correspondência para um grande número de usuários de uma fonte supostamente autêntica.

- Através de um e-mail informando que sua senha está desatualizada e precisa ser atualizada. Para fazer isso, você precisa seguir o link e atualizá-lo.

Exemplos de farmacêutico são como segue:

- Quando os usuários fazem login em um site legítimo, eles pousam em um falso, embora eles tenham inserido uma solicitação para um site totalmente legítimo.

- Roteadores DNS alterados, sem o conhecimento do usuário.

Técnicas de Phishing e Pharming

Para tornar seu ataque mais sofisticado, os invasores inventam métodos diferentes para isso, resultando em diferentes tipos do mesmo ataque. Portanto, eles funcionam em diferentes plataformas e por meio de diferentes serviços. Abaixo apresentamos vários tipos básicos de Phishing e Pharming.

Ataque de phishing

Aqui consideramos os tipos de phishing e suas características:

- Phishing de lança – esse tipo de phishing é direcionado a um usuário específico, um hacker específico para um propósito específico. O objetivo é roubar dados que levarão a ganhos financeiros e muito mais.

- Clonar Phishing – este tipo de ataque envolve a clonagem de informações já disponíveis. Um hacker usa o e-mail de uma fonte confiável, modifica a carta criada, e introduz links maliciosos, através do qual pode distribuir software malicioso para o dispositivo do usuário.

- Phishing – Este método é mais frequentemente usado em sites de namoro, onde os fraudadores enganam suas vítimas para obter informações financeiras e pessoais.

- Phishing de voz – nesse caso, o usuário é recebido por meio de uma chamada. O fraudador faz um design do identificador de chamadas para que o usuário não saiba o que atende a ligação do fraudador. Assim, informações pessoais sobre o usuário, seus dados de crédito, e as finanças podem cair nas mãos do intruso.

- Phishing por SMS – este tipo de ataque representa uma ameaça via mensagem de texto. Um invasor tenta revelar dados confidenciais do usuário por meio de mensagens de texto.

Ataque Farmacêutico

Este ataque visa prejudicar o usuário. Isso acontece quando um usuário acessa um site fraudulento, lançando assim malware em seu dispositivo.

Pharming pode ocorrer através de dois métodos principais:

- Através vulnerabilidades de software no servidor DNS.

- Por modificando o arquivo Hosts no computador do usuário.

Os ataques Pharming podem ocorrer não apenas por métodos diferentes, mas também em locais e casos diferentes.. Abaixo discutiremos alguns pontos através dos quais o pharming se manifesta se ocorreu em:

Lado do cliente

- Hosts locais como alvo do ataque

- Roteador doméstico como alvo

- Alvo da configuração de ataque do navegador proxy

Lado do servidor

- Um invasor envia um servidor de cache DNS para inserir registros fraudulentos.

- Há transparência entre o servidor proxy e o internauta.

Qual é a diferença entre phishing e pharming?

Acima, revisamos as características e tipos de phishing e pharming. Já consideramos que estes são tipos de ataques cibernéticos, agora vamos ver a diferença entre eles.

| Parâmetros | Farmacêutica | Phishing |

| Definição | Um método mais sofisticado para obter dados do usuário em que um invasor usa servidores DNS para direcionar os usuários a sites falsos que representam uma ameaça ao usuário e ao seu dispositivo | Método de obtenção de dados do usuário, através de comunicações electrónicas (e-mail, números de telefone) |

| Objetivo | Roube dados redirecionando o usuário para outro tráfego | Roubar usuários’ confidencial, dados financeiros, via mensagem instantânea ou e-mail |

| Categoria | Uma espécie de ataque cibernético, um pouco como phishing devido ao uso de e-mail | Fraude de e-mail |

| Processo | Em um processo de pressão ou manipulação, o invasor força os usuários a liberar seus dados confidenciais | O invasor recebe dados por meio de falsificação de domínio, Interceptação de DNS, esconderijo envenenado, e outros |

| Nível de dificuldade e detecção | Mais fácil de identificar e executar | Mais difícil de identificar e executar |

| Técnica | Os usuários são redirecionados para outro site via DNS envenenado | Os usuários acessam sites maliciosos por meio de links maliciosos em e-mails de intrusos |

| Médio | Fax, mensagem instantânea, e e-mail | Sites, arquivos de host local, Servidores DNS, roteadores domésticos, e mais |

Como evitar phishing e pharming?

Consideramos todas as características, tipos, e métodos de operação de ataques cibernéticos como phishing e pharming. Se eles são semelhantes ou não, a única coisa que importa é que eles são perigosos para o seu dispositivo e para os seus dados confidenciais. Isto deve ser considerado e precauções devem ser tomadas. Lembre-se de verificar HTTPS no e-mail e URLs. Configure-se com proteção que irá alertá-lo sobre ameaças percebidas. Tente não visitar sites suspeitos, não clique em tudo que chega até você nos e-mails, usar antivírus, e não compartilhe suas informações confidenciais e financeiras com todos.