Os agentes de ameaças começaram a usar sites comprometidos para fins de phishing com muito mais frequência. Essas estatísticas preocupantes surgiram em várias pesquisas recentes. Esta não é uma abordagem totalmente nova, no entanto pode ser particularmente eficaz para fins fraudulentos.

Hackers usam sites mal protegidos em golpes de phishing

Os cibercriminosos muitas vezes segmentar sites WordPress abandonados com manutenção deficiente e patches de segurança, tornando sites ainda menores alvos atraentes para páginas de phishing de longa duração.

Atores maliciosos ainda podem ter como alvo sites mantidos ativamente, mesmo que eles sejam mantidos atualizados. Sites com baixo tráfego e públicos menores também são vulnerável a tentativas de hacking. Alguns proprietários de sites podem precisar de mais recursos financeiros para investir em medidas robustas de segurança da informação ou contratar profissionais de segurança dedicados. Eles também poderiam ter conhecimento limitado sobre configurações de segurança, ou podem presumir erroneamente que seu pequeno site não atrairia hackers’ atenção. No entanto, para phishers, o potencial de exploração de um site é mais significativo do que sua popularidade. Isso ocorre porque eles podem usar sites comprometidos para distribute links to scam pages por meio de e-mails ou plataformas de mensagens instantâneas, independente do tamanho. Consequentemente, sites ainda menores apresentam uma oportunidade atraente para golpistas.

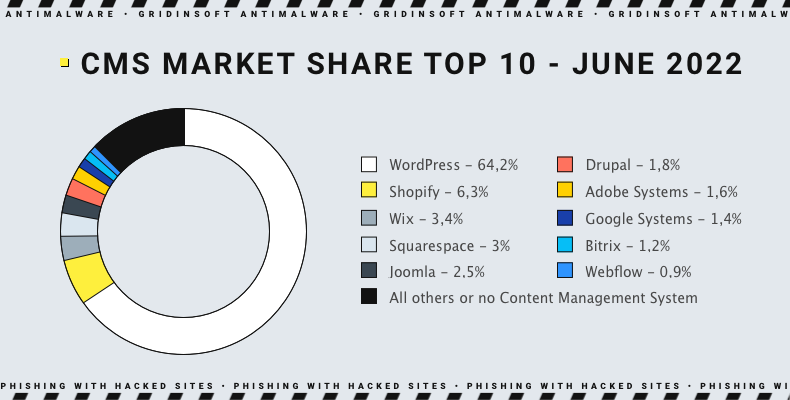

Segundo pesquisadores, a maioria dos sites na Internet são desenvolvidos com WordPress sistema de gerenciamento de conteúdo. Esta plataforma possui uma extensa variedade de plugins de terceiros destinados a melhorar sua funcionalidade. Infelizmente, frequentemente se descobre que tanto os plug-ins quanto o WordPress apresentam novas vulnerabilidades que os hackers podem explorar.

Sites baseados em WordPress no escopo

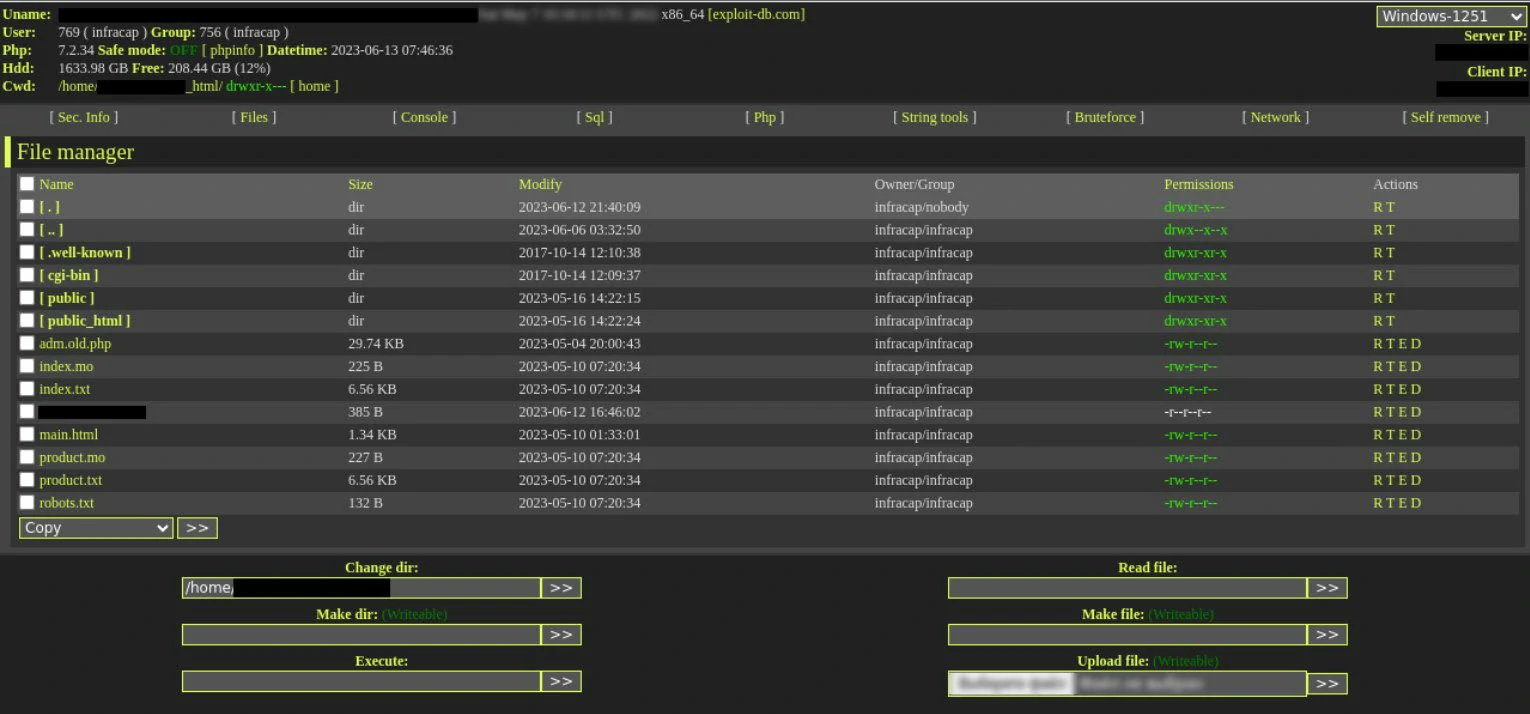

Exploração de phishers falhas de segurança para hackear WordPress sites. Depois de uma tentativa de exploração bem sucedida, eles carregam um web shell do WSO, o que lhes permite ignorar a etapa de autenticação e obter acesso ao painel de controle do site. Isso lhes dá controle total sobre o site.

No entanto, a maioria dos sites comprometidos exibe links quebrados que levam a várias seções de sua página inicial. Isto surge porque os hackers geralmente removem os diretórios originais e substituí-los por materiais de phishing. Quando os usuários inserem dados, como credenciais de sites ou até mesmo informações confidenciais, como números CVV de cartões bancários, dependendo do golpe específico, esses dados são armazenados no painel de controle da página enganosa. Nos casos em que o site esteja equipado com um web shell e seu conteúdo seja acessível a qualquer pessoa, o os dados da vítima tornam-se facilmente visíveis para todos.

Sinais de um site WordPress hackeado

Vários sinais bastante óbvios sugerem que você está vendo uma página de phishing hospedada em um site comprometido.

- Os URLs dessas páginas abrangem pastas como

/wp-Config/, /wp-content/, /wp-admin/, /wp-includes/, ou equivalentes, e dentro desses diretórios existe um arquivo PHP. Embora as páginas da web com o.phpextensão podem ser componentes legítimos de sites, sua presença em conjunto com os nomes de diretório mencionados acima indica inequivocamente uma tentativa de phishing. - O conteúdo exibido na página inicial parece desconectado da página de phishing.

- O URL inclui a precisão do serviço (ou alterado) nome que o golpistas pretendem imitar. No entanto, este nome não está relacionado ao nome real do site.

Como reconhecer phishing com sites hackeados

Apesar dos hackers’ esforços diligentes para fabricar réplicas convincentes de sites populares que seus usuários-alvo frequentam, há sinais reveladores de phishing em um site hackeado. É particularmente importante estar atento aos seguintes indicadores:

- A presença de nomes padrão de diretórios WordPress na URL.

- Inclusão do nome da marca imitada em um dos nomes do diretório.

- Conteúdo da página que parece não estar relacionado ao tema geral do site.

Como se proteger contra ataques de phishing?

A maioria dos casos de phishing é conduzida principalmente graças à desatenção da vítima. Por isso, você pode supor uma solução fácil – estar atento em cada momento questionável. Você pode encontrar muitas coisas falsificadas, e com as ferramentas especiais que estão disponíveis hoje em dia, esta forma de fraude é muito fácil de realizar.

- Use autenticação de dois fatores. Isso não permitirá que ninguém, exceto aquele que está com seu celular (esperançosamente, você mesmo) Faça login na sua conta. No entanto, seu telefone pode ter outro procedimento de autenticação para desbloqueá-lo, o que tornaria o autenticação para sua conta multifatorial, o que é ainda melhor para lidar com as consequências de um ataque de phishing bem-sucedido.

- Se você for vítima de um ataque de phishing, é melhor ter todo o seu valioso dados armazenados em backup em um disco rígido ou armazenamento em nuvem. Phishing attacks pode ter várias consequências, mas a proteção de dados é a contramedida mais sustentável.

- Protegendo suas informações pessoais é crucial para manter sua privacidade e segurança. Pense duas vezes antes de compartilhar informações pessoais em conversas casuais, tanto on-line quanto off-line. Evite postar detalhes confidenciais, como seu endereço completo, número de telefone, e informações financeiras.

- Use um filtro de spam. Com filtros de spam e recursos anti-spam, é possível to stop receiving unwanted emails. Ative listas de texto que permitem cancelar a assinatura de mensagens futuras. Isso ajudará a minimizar os danos causados pelo phishing.

- O melhor método de combate a qualquer forma de phishing no computador é o software antimalware. Claro, é importante notar que nem todas as ferramentas de segurança são adequadas para você – programas com função de proteção online garantem a melhor proteção. GridinSoft Anti-Malware pode oferecer essa função. Além disso, também é capaz de se livrar do vírus que ajuda os fraudadores a enganar você.