Uma nova versão do ransomware Phobos afirma ser desenvolvido pela VX-Underground, uma comunidade de compartilhamento de informações sobre malware. Hackers novamente se disfarçam de especialistas em segurança da informação, arruinando sua imagem. Quão engraçado ou sério é tudo isso?

O que é ransomware Phobos?

Ransomware Phobos surgiu em 2018 como um ransomware como serviço (RaaS), uma ramificação da família de ransomware Crysis. O modelo RaaS permite que um grupo de hackers desenvolva ransomware. Ao mesmo tempo, outros invasores atuam como afiliados, distribuir o programa e criptografar informações em dispositivos comprometidos. No entanto, o grupo de desenvolvedores de vírus possui a chave de criptografia e está envolvido na comunicação com as vítimas.

Nos últimos 5 anos, Phobos não se tornou uma estrela no mundo das ameaças cibernéticas com um faturamento de milhões de dólares. Embora teve o seu “15 minutos de fama”. É um raro exemplo de família de ransomware que atinge usuários e empresas, embora preferindo os pequenos. De acordo com o serviço ID Ransomware, em 2023 isso vai dar conta 4% de todas as chamadas para o serviço.

Phobos simula VX-Underground

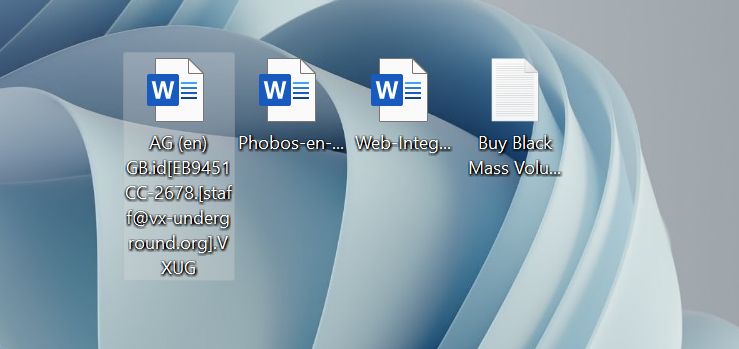

Essa semana, caçadores de ransomware descobriram uma nova versão do Phobos, que afirma ser desenvolvido pela comunidade VX-Underground. Ao criptografar arquivos, o malware adiciona a string .eu ia[ID único].[[email protected]].VXUG para o nome do arquivo. O e-mail é o endereço real da comunidade, e a extensão “VXUG” é uma abreviatura comumente usada para VX-Underground.

Assim que a criptografia for concluída, Phobos cria mensagens de resgate na área de trabalho do Windows e em outros lugares. Um deles é uma mensagem de texto de resgate chamada “Compre Black Mass Volume II.txt“. Este último é o último livro lançado pelos pesquisadores do VXUG.

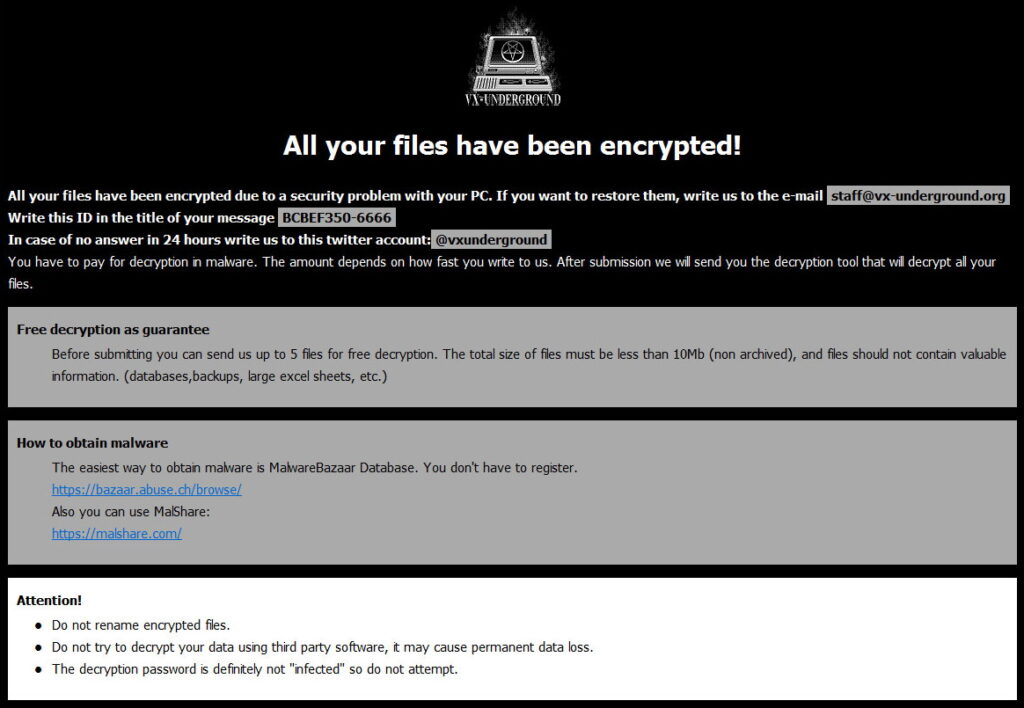

Para transcrevê-los, envie um e-mail para este endereço: [email protected]. Se não respondermos dentro 48 horas, por favor envie uma mensagem para este twitter: @vxunderground e não, a senha de descriptografia não está “infectada”

Outra nota de resgate é um arquivo chamado “Compre Black Mass Volume II.hta“, uma nota de resgate padrão de Phobos, projetado usando o logotipo VX-Underground, nome e informações de contato.

Aquilo é, as vítimas não recebem um endereço real onde possam entrar em contato com os cibercriminosos. Isto confirma mais uma vez a futilidade de qualquer negociação com grupos de hackers.

O reação do VX-Underground, no entanto, acabou sendo consistente com as farpas dos cibercriminosos.

Especialistas em segurança cibernética sob ataque

Enquanto os chapéus brancos e pretos praticam a sua inteligência, lembremos que os agentes de ameaças participam de comunidades online dedicadas à segurança da informação e até participam de discussões. Por exemplo, quando o antecessor do REvil, o famoso malware GandCrab, foi solto na natureza, os invasores nomearam seus servidores em homenagem a BleepingComputer, Emsisoft, ESET, e NoMoreRansom.

Em 2016, o desenvolvedor do ransomware Apocalypse começou a inserir comentários ofensivos sobre especialista em ransomware Fabian Vosar em Ransomware Fabiansomware.

Em 2021, Os servidores Microsoft Exchange foram atacados pelo Malware KrebsOnSecurity. Hackers exploraram vulnerabilidades do Proxylogon em nome de o famoso especialista em segurança da informação Brian Krebs.

No verão 2022, o Azov Ransomware espalhado amplamente pelo mundo através de software pirata. O ransomware alegou ter sido criado por hackers do BleepingComputer e pesquisadores de malware Michael Gillespie e Vitaly Kremez, e pediu às vítimas que os contatassem para obter uma chave de descriptografia. O cinismo particular dos cibercriminosos foi que recentemente um pesquisador de segurança cibernética de 36 anos e hacker ético Vitaly Kremez morreu enquanto mergulhava na costa de Hollywood Beach, na Flórida. Especialistas em segurança cibernética também alertaram que os hackers às vezes se fazem passar por empresas conhecidas de segurança cibernética em campanhas de phishing, na tentativa de obter acesso a redes corporativas..

Os e-mails de phishing desses invasores continham links para páginas de destino onde as vítimas’ credenciais foram roubadas, ou eram “embalado” com anexos maliciosos que foram usados para instalar malware se abertos. Se o seu objetivo é a segurança da informação, então você está em risco e muitas vezes é um alvo prioritário para hackers. Aprecie os especialistas em segurança da informação e seus esforços – eles são a “fina linha vermelha” que protege você do caos e da ilegalidade criminal no ciberespaço.