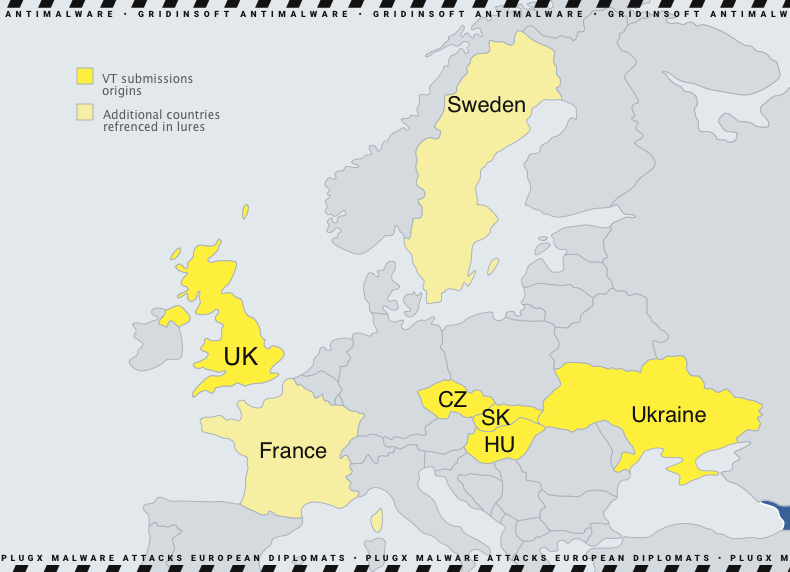

Nos últimos meses, pesquisadores têm monitorado a atividade de um Ator de ameaças chinês usando malware PlugX para atingir entidades de política externa e interna e embaixadas na Europa. Esta é uma tendência mais significativa entre os grupos baseados na China, cada vez mais centrados em entidades europeias, particularmente a sua política externa. Os países mais visados nesta campanha são os países da Europa Central e Oriental, como a Eslováquia, a república Tcheca, e Hungria. O principal alvo desses ataques é provavelmente obter informações confidenciais sobre suas políticas externas. O Reino Unido é o único país que está longe do centro ou leste da Europa, segmentado até agora.

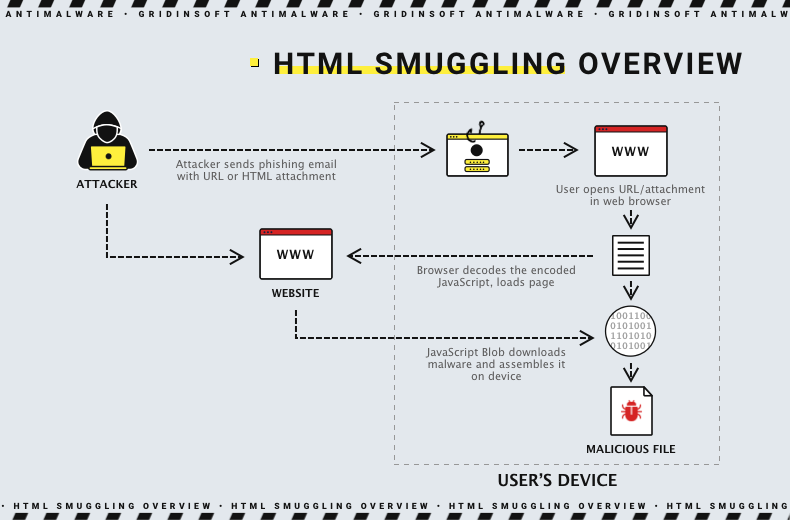

Contrabando de HTML como método para contornar a detecção de rede.

A atividade PlugX tem como alvo entidades de política externa na Europa, principalmente Europa Oriental, usando contrabando de HTML. Contrabando de HTML é um método usado por hackers para ocultar cargas prejudiciais em documentos HTML. A campanha de e-mail SmugX usa contrabando de HTML para baixar um arquivo JavaScript ou ZIP. Isso cria uma longa cadeia de infecção que resulta em a vítima sendo infectada com PlugX.

Os adversários usam o contrabando de HTML há algum tempo. Ainda, tornou-se mais comum desde A Microsoft bloqueou outros métodos populares de infiltrar malware em sistemas, como macros de bloqueio padrão em documentos do Word.

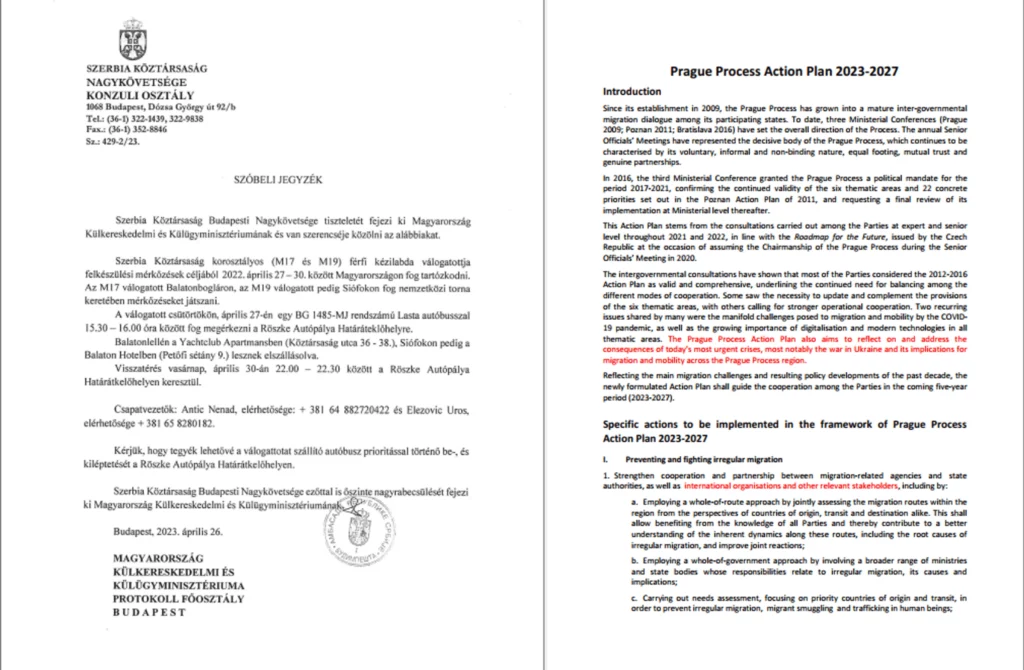

Atração para políticos europeus

Os atacantes principalmente centrado na política interna e externa europeia e foram usados principalmente por organizações governamentais da Europa Central e Oriental.

A maioria dos documentos encontrados tinha conteúdo relacionado à diplomacia, com alguns especificamente sobre a China e os direitos humanos. Além disso, os nomes dos arquivos implicam que os alvos eram provavelmente funcionários do governo e diplomatas.

Ataque ao governo europeu

Os invasores implementaram o contrabando de HTML para permitir o download de um arquivo JavaScript ou ZIP em um sistema comprometido. No caso de um arquivo ZIP, inclui um arquivo LNK prejudicial that triggers PowerShell. Por outro lado, se um arquivo JavaScript for utilizado, ele irá baixar e ativar um arquivo MSI dos invasores’ servidor.

Depois de infectar um sistema, o DLL descriptografa o malware PlugX. Este malware pode realizar diversas atividades prejudiciais, como capturar capturas de tela, registrando pressionamentos de teclas, executando comandos, e extraindo arquivos. Um executável legítimo é sequestrado e baixado durante o processo de infecção para garantir que o malware permanece no sistema. O malware então duplica o programa justo e a DLL, armazenando-os em um diretório oculto. O malware adiciona o programa legítimo para a chave de registro Executar para manter a persistência.

É possível escapar da infecção PlugX?

Alvos potenciais de tais ataques deve priorizar a defesa. Em um ataque cibernético significativo, é recomendado redefinir a abordagem e postura de segurança cibernética da organização. Every organization must reflect sobre suas ações e decisões após um período considerável. No entanto, deveria ser uma lição não apenas para serviços governamentais, mas também para empresas.

- Atualize regularmente os sistemas. É essencial atualize regularmente seus sistemas operacionais, Programas, e aplicativos com os patches e atualizações de segurança mais recentes para corrigir vulnerabilidades conhecidas.

- Para melhorar suas medidas de segurança, é necessário renovar o treinamento em segurança cibernética fornecido aos funcionários do governo.

- Um papel único para essas organizações é o Princípios de confiança zero, para que você possa mudar completamente a situação em segurança.

- Implementar controles de acesso rígidos, como senhas fortes, autenticação multifator (AMF), e o controle de acesso baseado em função é essencial para impedir o acesso não autorizado a dados e sistemas confidenciais.

To minimize the risk of attacks, as empresas deveriam implementar várias medidas de segurança. Isso inclui a adoção de estratégias de segurança robustas, como o modelo Zero Trust, atualizando e corrigindo sistemas regularmente, fornecendo treinamento completo de conscientização sobre segurança, implementando controles de acesso rigorosos, segmentação de redes, usando ferramentas avançadas de detecção de ameaças, fazendo backup de dados regularmente, conduzindo avaliações de segurança, e utilizando serviços de segurança de terceiros. Ao seguir estes passos, as empresas podem reduzir significativamente sua vulnerabilidade a ataques.