Um pesquisador independente de segurança da informação do Vietnã apresentou uma exploração PoC para vulnerabilidades ProxyLogon no Microsoft Exchange, cuja viabilidade já foi confirmada por especialistas tão conhecidos.

Semana passada, Engenheiros da Microsoft lançou patches não programados para quatro vulnerabilidades no servidor de email Exchange. Quatro patches unidos pelo nome Proxy Logon.

Na verdade, essas vulnerabilidades podem ser encadeadas, e sua exploração permitiria que um invasor se autenticasse no servidor Exchange, obter direitos de administrador, instalar malware, e roubar dados.

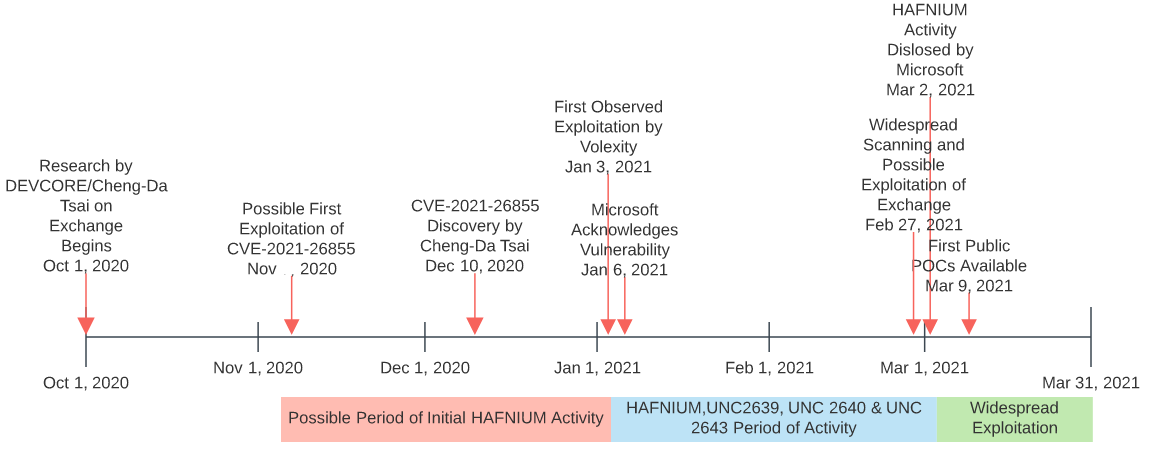

Muitas empresas de segurança da informação alertaram sobre ataques massivos a esta cadeia de vulnerabilidades. Inicialmente, ProxyLogon foi explorado apenas pelo grupo de hackers chinês Hafnium, mas quando as informações sobre os problemas foram publicadas publicamente, outros atacantes juntaram-se ao caso.

De acordo com analistas da ESET, pelo menos dez grupos de hackers atualmente estão usando bugs do ProxyLogon para instalar backdoors em servidores Exchange em todo o mundo.

O que é pior, pesquisadores da organização holandesa sem fins lucrativos DIVD examinaram a Internet em busca de servidores Microsoft Exchange vulneráveis e concluído que alguns dos 250,000 os servidores disponíveis ainda estão inseguros e funcionando sem patches. Como resultado da auditoria, os pesquisadores e voluntários que os ajudaram tentaram alertar empresas e organizações vulneráveis sobre os problemas, entrando em contato com CERTs locais, provedores, e representantes da empresa diretamente.

Vários exploits PoC foram postados no GitHub desde que a vulnerabilidade foi divulgada, mas a maioria deles acabou sendo trollagem ou não funcionou como esperado.

Agora, um pesquisador independente de segurança cibernética do Vietnã apresentou uma verdadeira exploração de PoC, cujo desempenho já foi confirmado por especialistas renomados como Markus Hutchins da Kryptos Logic, Daniel Card da PwnDefend e John Whittington da Condition Black.

PoC combina as vulnerabilidades CVE-2021-26855 e CVE-2021-27065 para autenticar no servidor Exchange e, em seguida, lançar código malicioso. Hutchins escreve que o código fornecido pelo pesquisador não pode ser usado imediatamente, mas pode ser facilmente modificado para se tornar uma ferramenta RCE completa.

Também é importante notar que o Praetorian lançou recentemente uma visão geral detalhada de vulnerabilidades do ProxyLogin, embora tenha se abstido de publicar sua própria façanha. No entanto, muitos pesquisadores criticaram este relatório porque, na opinião deles, isso apenas aceleraria o desenvolvimento de explorações, o que atrairia ainda mais invasores para ataques.

Deixe-me também lembrá-lo que Hackers atacaram servidores Microsoft Exchange da Autoridade Bancária Europeia.