Pretexting é um tipo de engenharia social em que um invasor obtém acesso a informações, um sistema, ou um serviço por engano. Ao fazer isso, o invasor fornece um script ou pretexto falso para ganhar a confiança da vítima. Por exemplo, ele pode se passar por um investidor experiente, representante de recursos humanos, Especialista em TI, ou outra fonte aparentemente legítima. Este ataque não se limita ao online – pode ocorrer através de outras formas de comunicação, inclusive pessoalmente.

Como funciona o pretexto?

Durante ataques de pretexto, os invasores podem pedir às vítimas informações específicas, alegando que é necessário para confirmar a identidade da vítima. Na realidade, o invasor rouba essas informações para usar posteriormente ataques secundários ou roubo de identidade. Além disso, alguns ataques são tão sofisticados que podem induzir as vítimas a realizar uma ação que explore as fraquezas físicas ou digitais de uma organização. Por exemplo, um fraudador pode se passar por um auditor externo de serviços de TI e convencer a equipe de segurança física da organização a permitir que o invasor entre no prédio.

Muitos invasores usando esse tipo de ataque, disfarçar-se de funcionários da organização ou de recursos humanos do departamento financeiro. Isso permite que eles atinjam executivos seniores ou outros funcionários com amplos privilégios, pois são eles que têm grande valor para os atacantes. Embora os ataques de phishing usem a urgência e o medo para explorar as vítimas, ataques de pretexto criam um falsa sensação de confiança na vítima alvo. Para fazer isso, os invasores devem desenvolver uma lenda confiável que não deixe as vítimas suspeitas.

Métodos de pretexto

Os golpistas não ficam parados e usar vários métodos para ganhar suas vítimas’ confiar e convencê-los a repassar informações valiosas. Então, vamos detalhar esses métodos com mais detalhes:

Representação

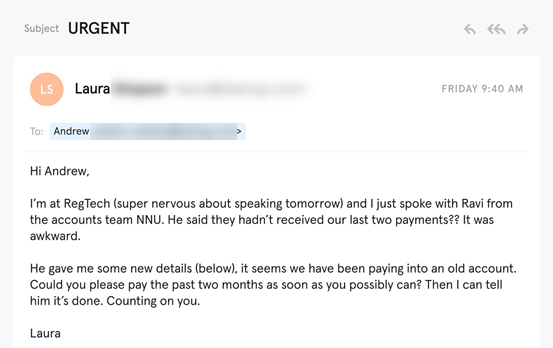

O golpista se apresenta como um confidente, como um colega ou amigo. Isto envolve manter a confiança falsificando instituições proeminentes’ ou indivíduos’ números de telefone ou endereços de e-mail. Um exemplo clássico de falsificação de identidade é o golpe de falsificação de cartão SIM, que explora vulnerabilidades em processos de verificação em duas etapas, incluindo SMS ou verificação por telefone, para capturar contas-alvo. Por exemplo, o golpista pode se apresentar como vítima e alegar ter perdido o telefone, convencer o provedor de serviços a mudar o número de telefone para um novo cartão SIM. Por aqui, todas as senhas de uso único são enviadas ao invasor e não à vítima.

Um ataque bem-sucedido de engenharia social usando personificação ocorreu em Redes Ubiquiti em 2015. No momento, funcionários receberam mensagens de golpistas se passando por altos executivos da empresa e exigindo que os fundos fossem transferidos para os invasores’ contas bancárias. Tal descuido custou à empresa $46.7 milhão.

Isca

Como você pode entender pelo nome, é uma tentativa de prender a vítima através da isca. O objetivo deste ataque é espalhar malware ou roubar informações confidenciais. Os fraudadores podem usar pen drives infectados por malware como isca, muitas vezes adicionando algo para fazê-los parecer autênticos, como um rótulo de empresa. Essas iscas são colocadas em locais de alto tráfego, como lobbies ou pontos de ônibus, para que as vítimas os notem e sejam incentivadas a inseri-los no trabalho ou em dispositivos pessoais. O malware é então implantado no dispositivo. A isca também pode ser online. Geralmente pode incluir anúncios atraentes que levam as vítimas a um site malicioso ou incentive-os a baixar um aplicativo infectado por malware.

Phishing

Phishing é se passar por uma pessoa confiável em mensagens (e-mails ou mensagens de texto) para obter informações confidenciais. Podem ser detalhes e senhas do cartão de pagamento. Phishing é diferente de pretexto, mas os fraudadores podem combinar os dois. Usar pretextos aumenta drasticamente as chances de sucesso de uma tentativa de phishing. Por exemplo, ao falar com um golpista de phishing, os funcionários visados podem ter certeza de que estão conversando com um empregador ou contratado. Os fraudadores também podem usar contas de funcionários comprometidas para novos ataques de pretexto visando indivíduos com phishing direcionado.

Assim, a Universidade McEwan, no Canadá, foi vítima de um ataque de phishing em 2017 que custou à universidade cerca de $9 milhão. No momento, funcionários visados alteraram detalhes de pagamento, acreditando que o golpista era um empreiteiro.

Vishing e Smishing

desejando (phishing de voz) é uma técnica de engenharia social que usa chamadas telefônicas para enganar as vítimas para que roubem informações confidenciais ou para dar aos invasores acesso remoto ao computador da vítima. Este esquema muitas vezes envolve uma agressor que liga para as vítimas fingindo ser funcionário do IRS, que muitas vezes ameaça ou tenta intimidar a vítima para que forneça compensação monetária ou informações pessoais. Embora tais esquemas geralmente visem os idosos, qualquer um ainda pode ser enganado por um golpe de vishing.

Esmagando (Phishing por SMS) é uma forma de engenharia social, muito semelhante a vishing e phishing, mas usa SMS ou mensagens de texto.

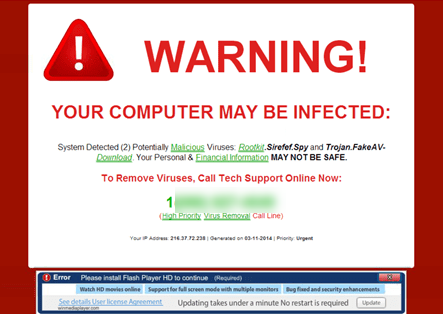

Espantalho

Scareware irrita vítimas com ameaças falsas e alarmes falsos. Primeiro, a vítima é levada a pensar que seu sistema está infectado com malware. Os golpistas então oferecem à vítima a instalação de software posicionado como aplicável, mas, na verdade, outro malware. Por exemplo, um ataque típico de malware pode incluir banners aparecendo no navegador da vítima enquanto navega na Web, que parece legítimo. No entanto, esses banners podem conter algo como, “Seu computador pode estar infectado com malware, spyware. Isto é seguido por uma oferta para instale uma ferramenta específica (geralmente infectado com malware) ou direcionar a vítima para um site malicioso. O scareware também pode se espalhar por meio de mensagens de spam contendo avisos falsos ou ofertas de compra de serviços inúteis..

Pretextos e a lei

Pretextar é ilegal nos Estados Unidos. Para instituições financeiras regulamentadas pela Lei Gramm-Leach-Bliley de 1999 (GLBA) (quase todas as instituições financeiras), qualquer tentativa de um indivíduo de obter ou fazer com que um funcionário divulgue informações de clientes por meio de engano ou informações falsas é ilegal. Também, As instituições regulamentadas pela GLBA devem aplicar padrões para treinar seus funcionários para detectar tentativas de pretexto. Em 2006, O Congresso aprovou a Lei de Registros Telefônicos e Proteção à Privacidade de 2006, que estende proteções aos registros mantidos por empresas de telecomunicações. Infelizmente, em outras indústrias, precisa ser esclarecido se pretextar é ilegal. Em futuros processos judiciais, os promotores terão que decidir quais leis usar para apresentar acusações, já que muitas foram criadas sem esse cenário.

Como evitar pretextos

A maneira mais eficaz de proteger sua organização contra fraudes é evitar interagir com mensagens de remetentes suspeitos e desconhecidos. Os golpistas pretendem fazer com que as pessoas cliquem em links ou baixem anexos infectados a todo custo. Portanto, qualquer declaração que solicite que você faça qualquer uma dessas coisas deve ser tomada com cautela. Aqui estão alguns métodos que as empresas usam para se protegerem de pretextos:

DMARC

Uma vez que pretextar envolve personificação, o e-mail deve parecer o mais autêntico possível para ter sucesso. Isso requer falsificação de e-mail. Autenticação baseada em domínio, comunicando, e correspondência de mensagens (DMARC) é a forma mais comum de proteção contra falsificação de e-mail. No entanto, requer manutenção constante e complexa, o que o torna muito limitado. Além disso, embora o DMARC impeça a falsificação precisa de domínio, não impede a falsificação de nomes ou de domínios relacionados, que são muito mais comuns em ataques de phishing direcionados. No entanto, os invasores usam essas técnicas mais sofisticadas principalmente por causa da eficácia do DMARC.

Análise de e-mail baseada em IA

Problemas modernos exigem soluções modernas. Para reduzir o risco, as empresas devem se esforçar para um método de detecção mais avançado do que o DMARC. Tecnologia de phishing anti-alvo de última geração usa inteligência artificial (IA) para aprender o comportamento do usuário e detectar sinais de pretexto. Também pode detectar endereços de e-mail e anomalias de tráfego, como falsificação de nome de exibição e domínios relacionados. Processamento de linguagem natural (PNL), parte da IA, examina a linguagem e pode decifrar frases e palavras comuns em phishing e pretextos.

Eduque os usuários

A solução mais eficaz é treinar seus usuários para detectar pretextos. Para fazer isso, você deve compartilhar exemplos reais de pretextos com eles. Infelizmente, muitas vezes o sucesso do phishing direcionado e do pretexto é que os usuários ainda não aprenderam como é e não percebem nada de incomum nas solicitações eles recebem. Portanto, você deve educar seus usuários sobre all sorts of different types of spoofing e ensiná-los a analisar seus e-mails em busca de sinais de falsificação de nome de exibição e domínios relacionados. Além disso, você deve estabelecer regras para transações financeiras, como confirmar solicitações pessoalmente ou por telefone.

Denunciar um e-mail de phishing

Infelizmente, os usuários não podem impedir tentativas de phishing. No entanto, eles podem estar vigilantes e denunciar e-mails de phishing quando os detectarem, protegendo assim a si próprios e às suas organizações. Para ser um bom cidadão da Internet e fazer a sua parte, denunciar phishing em [email protected].