Recentemente especialistas da PRODAFT (Defesa proativa contra ameaças futuras) publicou um extenso relatório sobre a infame variante de ransomware PYSA. As informações detalhadas no relatório ” MOSEY (Mespinoza) Análise aprofundada” cobre uma gama de questões bastante interessante, mesmo para o público em geral.

Como um fato:O relatório foi elaborado pela equipe PTI da empresa e atualizado pela última vez em abril de 11, 2022. A data da investigação ocorreu entre setembro de 25, 2020 e janeiro o 15, 2022. A data do relatório inicial é setembro do 27, 2020.

Forneceremos os trechos mais interessantes da pesquisa, mas para os verdadeiros geeks de coração, também está disponível o relatório original.

O grupo por trás PYSA foi listado como um dos grupos de ransomware mais avançados que realiza secretamente e com sucesso seus ataques de alto valor. De acordo com os fatos conhecidos, eles visam apenas setores de saúde, instituições educacionais e agências governamentais. É importante lembrar que a introdução de ransomware é uma das formas mais perigosas de ataques cibernéticos nos dias de hoje 2022 mundo.

Antes de lançar seus ataques, os criminosos do PYSA conduzirá uma pesquisa completa de sua futura vítima. Depois disso, eles comprometerão os sistemas da empresa e forçarão o alvo a pagar uma grande quantia em resgate pela restauração dos dados..

Especialistas em segurança cibernética conectam esta variante de ransomware ao conhecido exemplo Mespinoza. Na verdade, profissionais de inteligência de ameaças acreditam amplamente que os mesmos indivíduos operam ambas as variantes.

Os operadores PYSA são considerados um dos cibercriminosos mais competentes entre outros. Mas porque eles também são humanos e os humanos cometem erros – alguns dos erros de segurança operacional cometidos por membros de gangues permitiram que os pesquisadores dessem uma espiada exclusiva nas tecnologias e operações internas dos criminosos..

OBSERVAÇÃO: Portanto, encontre um ferramenta de proteção contra ransomware isso é conveniente para você se proteger em caso de ataques.

Mas a investigação começou por volta de setembro 2020. A análise da infraestrutura utilizada pelos operadores PYSA durou 16 mês; pesquisadores tentaram obter todos os detalhes possíveis dele. Servidores PYSA foram colocados off-line entre janeiro e fevereiro 2022.

Especialistas em segurança cibernética pela primeira vez detectou Mespinoza e PYSA no final 2019. MOSEY, sendo aparentemente o sucessor de Mespinoza, teve um ciclo de desenvolvimento profissional. Especialistas em segurança cibernética observam que, nos últimos quase dois anos, o ransomware obteve novas funcionalidades bastante úteis, como recursos de pesquisa de texto completo.

Breves informações sobre a infraestrutura PYSA

Os operadores PYSA usam vários contêineres dockerizados que incluem servidores de gerenciamento, banco de dados e servidores públicos de vazamento. Os contêineres são conectados via rede interna no mesmo servidor dedicado.

Desde dezembro 2021 os agentes de ameaças têm desenvolvido novos servidores de gerenciamento. Especialistas em segurança cibernética presumem que isso foi feito para resolver alguns problemas de escalabilidade do processo de resgate. Neste sistema cada membro da gangue recebeu a atribuição de um servidor de gerenciamento diferente.

A equipe implanta filas de trabalho externas como Amazon Simple Queue Service (SQS) para a gestão do fluxo de trabalho que foi atribuído a cada membro da gangue.

Análise de Software Ransomware

O ransomware PYSA se move recursivamente entre discos rígidos e procura os arquivos elegíveis para criptografar. A cada nova visita ao diretório, o executável inicia um novo thread para uma nova rotina de criptografia e posteriormente coloca uma nota de resgate README em cada diretório.

Mas, para manter o sistema funcionando, evita criptografar os arquivos executáveis com os arquivos de sistema necessários.. O malware possui extensões codificadas que não permitem a criptografia de arquivos específicos durante o algoritmo de criptografia. Todo arquivo criptografado recebe a extensão “.pysa”.

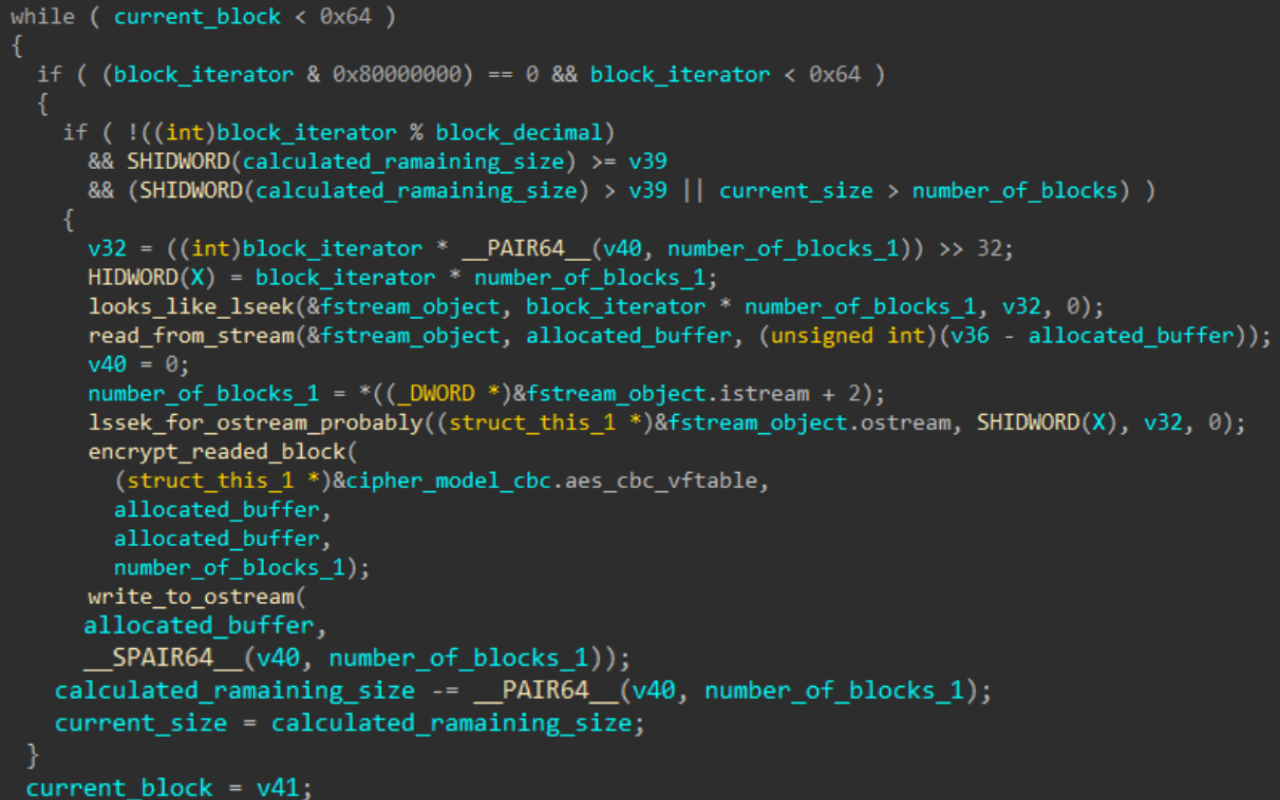

1) O ransomware gera uma CHAVE e um valor IV para cada arquivo. AutoSeededRandomPool faz a geração de chaves. Esta chave gerada aleatoriamente é usada posteriormente para criptografia de arquivos com o algoritmo AES CBC Mode.

2) PYSA criptografa arquivos em blocos de 100 bytes. Depois de criptografar o arquivo com sucesso, o ransomware começa com a criptografia dos valores KEY e IV com uma chave pública RSA. Os atores da ameaça precisarão dessas informações posteriormente para a descriptografia.

No início do arquivo ransomware coloca os valores criptografados de KEY e IV lá. O malware armazena a chave pública RSA em formato codificado.

O software de descriptografia também é executado recursivamente em cada arquivo. Para cada arquivo, ele recupera parâmetros de algoritmo do modo AES CBC previamente criptografados. Com a ajuda de Chave privada RSA descriptografa os valores KEY e IV. Assim que os parâmetros necessários forem atendidos, o software de descriptografia restaura o conteúdo do arquivo e substitui cada nome de arquivo por sua extensão original.

Além das informações acima, o relatório também cobre estatísticas sobre vítimas e atividades de atores ameaçadores. Fornece mais detalhes sobre as capacidades técnicas de cada PYSA, incluindo sistema de gestão e servidor público.

Vale a pena mencionar, no parágrafo “Perfil do autor e evidências linguísticas” pesquisadores dão uma explicação do AUCH (Perfis de autores para investigação de crimes cibernéticos CH) trabalha ajudando a analisar a linguagem dos cibercriminosos. No exemplo dos operadores PYSA’ comunicação eles mostraram exatamente como a coisa faz sua tarefa.