Entre centenas de diferentes tipos de e-mails fraudulentos, existe um assustador específico que incomoda pessoas ao redor do mundo. Conhecido como e-mail fraudulento de “Hacker Profissional”, afirma que um hacker ilusório acessou seu PC e reuniu todas as informações, incluindo a captura de vídeos através da webcam. A mensagem é acompanhada por um pedido de resgate e ameaças de publicação de dados se não for pago.

Visão geral do golpe de e-mail de hacker profissional

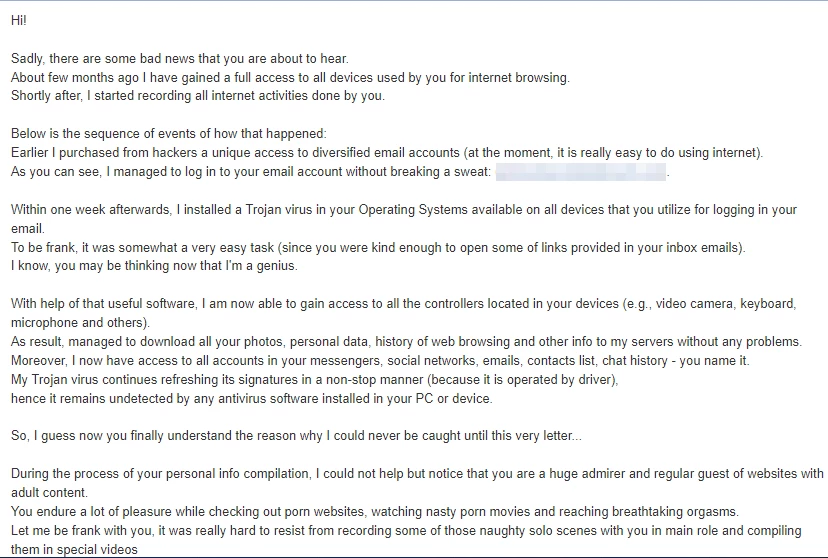

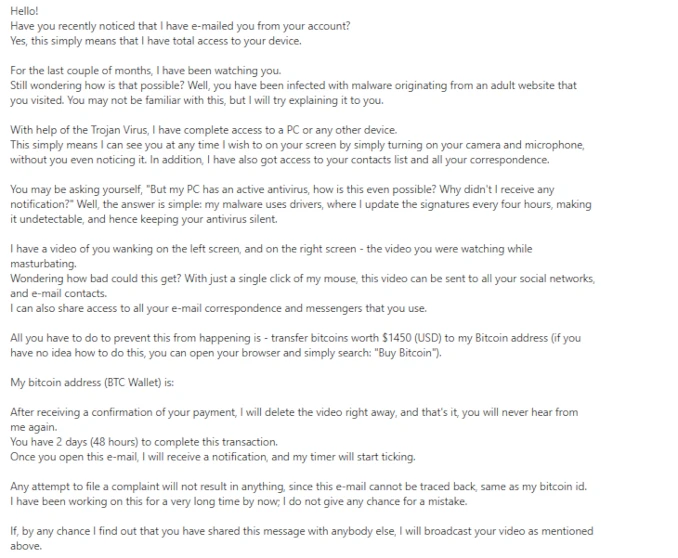

Apesar de ser um tipo distinto de spam de e-mail, “Hacker Profissional” ainda tem algumas variações. No entanto, todos eles têm um texto afirmando quase a mesma coisa: um hacker entrou no seu computador e reuniu muitas informações confidenciais. Se você não pagar o resgate – todas essas informações serão publicadas. Aqui estão alguns padrões comuns que as formas desse golpe seguem como um só.

Reivindicações preocupantes logo no início

A mensagem começa com o assunto como “Seus dados pessoais vazaram devido a suspeitas de atividades prejudiciais”. Esta afirmação séria, mas ameaçadora, já pode causar medo e fazer a vítima acreditar em cada palavra do corpo da mensagem.

O corpo também não está melhor. Geralmente, há reivindicações como “conseguiu hackear seu sistema operacional com sucesso” e “obteve acesso total à sua conta”. They are nonsense do ponto de vista técnico, mas parece legítimo para pessoas que não estão cientes de tais detalhes.

Descrição de atividades falsas de hackers

Mais adiante no corpo da mensagem, o hacker diz que foi “monitorando todas as suas atividades e observando você por vários meses”. O bandido afirma que tem instalou vários malwares (vírus trojan) para o seu sistema. Interessantemente suficiente, a maneira como eles falam sobre muita coisa é “sites adultos”. Embora no passado essas páginas fossem realmente uma ameaça, isso é quase uma coisa hoje em dia. Também não está claro por que tanta atenção é dada a uma única vítima. As ações das quais o hacker se orgulha pode ser feito em questão de dias, se não horas. Daí, é sobre falta de profissionalismo ou perseguição.

Reclamações sobre vídeo comprometido sendo gravado

Outra afirmação típica é sobre o vídeo tirado da webcam. Não é normal – hacker diz sobre um gravação de você em situações bastante comprometedoras. Isso é, na verdade, o ponto culminante da carta fraudulenta. Estas linhas falam sobre a posse potencial de materiais altamente comprometedores. Em outras palavras, isso é o que deveria forçar a vítima a pagar. É particularmente difícil provar ou refutar esta afirmação, embora o e-mail geral tenha muitas interpretações questionáveis, este também não é realista.

Explicação da invulnerabilidade do malware

Para provar sua proficiência, um hacker afirma que o malware que ele usa se integra no nível do driver, o que torna impossível detectar e remover. Bem, esta parte é pelo menos um pouco verdadeira - driver-level malware integration é uma coisa e é feito exatamente para tornar a detecção e a remoção muito mais complicadas. Mas para realizar tal truque, um hacker deve induzi-lo a executar o malware com altos privilégios, ou escalá-los através de uma exploração – o que não é uma tarefa trivial.

Alguns bandidos também mencionam “atualizações de hora em hora” (cada várias horas, diariamente etc.), qual é, por sua vez, apenas uma ficção. Existem maneiras muito menos exigentes de evitar a detecção, então usar um truque tão ineficaz é uma marca de um hacker não qualificado ou mentiroso.

Exigências de resgate & Publicação de ameaças

Obviamente, o outro do e-mail fraudulento – exigências de resgate. “Hacker Profissional” costuma pedir resgate em Bitcoins, e estabelece um prazo de 48-72 horas. Se a demanda for rejeitada, o hacker promete publicar todas as informações e vídeos coletados nas suas redes sociais – pois “tem acesso total às suas contas”.

O valor do resgate varia dependendo de fatores desconhecidos, mas mais comumente a pergunta varia de $1000 para $2000 em bitcoins. Algumas mensagens não informam o valor do resgate e, em vez disso, oferecem a negociação do valor por e-mail.

Exemplo típico de e-mail fraudulento de hacker profissional

Como eu disse, pode haver dezenas de variações de texto diferentes desse golpe. No entanto, eles diferem um pouco, então coletei os mais comuns.

O e-mail de “hacker profissional” é verdadeiro?

Não, é apenas uma tentativa de fazer um usuário assustado pagar pela exclusão de materiais comprometedores inexistentes. Claro, algumas das coisas descritas no e-mail podem acontecer. Mas o curso geral de ação não é como os hackers normalmente trabalham. Passar mais de um mês espionando uma única vítima é coisa comum em ataques cibernéticos a grandes empresas. No entanto, fazer isso em ataques a usuários domésticos é contraproducente.

Há muitas coisas na mensagem que me fazem concluir é uma fraude escrita por um ator fraudulento discreto. Pode estar ciente de algumas táticas e práticas típicas que os cibercriminosos usam. No entanto, qualquer uma de suas tentativas de descrevê-los em detalhes revela a completa incompetência de um sujeito. “Malware usa drivers” “Atualizando as assinaturas a cada quatro horas” – qualquer cara que entende de tecnologia vai rir muito ouvindo tanta bobagem.

Táticas de engenharia social usadas em golpes de e-mail de “hackers profissionais”

Como você poderia ter suposto, Esquema de e-mail de hacker profissional é baseado puramente em engenharia social. Existem erros na descrição técnica de um “hack” que demonstram baixa competência técnica. Apesar disso, os truques psicológicos que os golpistas estão tentando usar são bastante claros e profissionais. Vamos dar uma olhada em cada um.

Fingindo ser um profissional

O primeiro parágrafo de uma mensagem fraudulenta começa com uma afirmação sobre ser um hacker profissional. Muito provavelmente, uma vítima não confiará desde o início. Mas isso muda à medida que a vítima vê detalhes de sites adultos, vírus trojan e similar. Todas essas histórias fazem a pessoa alvo acreditar que o hacker que a atacou é realmente um profissional, e não é uma piada.

Os golpistas’ a esperança aqui é que o indivíduo-alvo não saiba nada sobre como os hackers operam. E vamos ser honestos – há muitas pessoas que não. Eles certamente acreditarão em uma história assustadora sobre espionagem de um mês com um malware indetectável.

Notificações de comprometimento de privacidade

Depois que a autoridade for conquistada com os truques que descrevi acima, o hacker passa a assustar a vítima. Os primeiros sinais disso aparecem logo no início de uma mensagem de e-mail – no assunto da mensagem. Então, o malandro diz que possui um monte de informações comprometedoras – desde diálogos em mensageiros instantâneos até vídeos de uma webcam com a vítima assistindo conteúdo em sites adultos.

Isso pode parecer um show bobo, mas não se esqueça – a vítima acredita que é um hacker genuíno quem enviou um e-mail. Por isso, pode impor um medo genuíno ou até mesmo pânico, especialmente quando uma abordagem cega sobre mensagens comprometedoras ou visitas a sites adultos foi certeira.

Ameaças de humilhação pública & exigências de resgate

Ao apelar para as informações comprometedoras possuídas e o acesso geral ao sistema da vítima, um hacker ameaça publicar todas as informações nas redes sociais, usando as contas da vítima. Com certeza, um usuário assustado agora estará pronto para fazer tudo o que o hacker pedir para evitar isso. E a tarefa é bastante óbvia – a ransom you should pay off in Bitcoins. O golpista especifica a carteira na mensagem. Mesmo nos casos em que o corpo da mensagem não menciona o resgate, ainda acaba aí.

Infligindo urgência

Apesar de todos os lugares nesta mensagem que podem assustar a vítima, o elemento-chave que faz valer a pena é a sensibilidade ao tempo. Os hackers infligem a urgência de um pagamento dizendo que o prazo para efetuar o pagamento é 48-72 horas a partir do momento em que enviou a mensagem. Sem pagamento = todos os seus amigos nas redes sociais saberão sobre seus atos sujos. Bem, eles não, mas o papel do hacker é fazer você acreditar que isso vai acontecer.

Faça uma varredura em seu sistema em busca de malware

Quando você suspeitar que seu sistema contém alguns itens indesejados, ou veja mensagens fraudulentas afirmando isso, considere verificar seu sistema com uma ferramenta de segurança. Apesar do que esses aspirantes a hackers dizem no e-mail, programas antimalware são capazes de neutralizar spyware, vírus trojan e outros malwares. Com certeza, nem todos podem se orgulhar de eficiência máxima – um programa de segurança deve apresentar os mecanismos de detecção mais modernos. GridinSoft Anti-Malware pode mostrar todos os benefícios de tais recursos – considere experimentá-lo.