Fluxo de Progresso, uma solução popular de software de monitoramento de rede, parece ser vulnerável à injeção arbitrária de comandos. A exploração bem-sucedida da falha pode conceder aos adversários acesso total à infraestrutura de rede, levando a consequências catastróficas. O desenvolvedor já lançou a correção e insiste na sua instalação urgente.

Falha de injeção de comando Flowmon ameaça segurança de rede

O recente relatório da empresa Progress revela uma falha grave no Flowmon, seu utilitário de monitoramento de rede amplamente utilizado em corporações. Ele interconecta todos os ativos voltados para a rede, permitindo monitoramento e controle simultâneos sobre o meio ambiente. E, como acontece, é possível superar a autenticação da API desta solução, e execute qualquer comando possível na instância afetada.

Vulnerabilidade crítica, codificado como CVE-2024-2389, recebido a pontuação CVSS mais alta possível de 10. A ampla funcionalidade que pode conceder aos invasores corresponde a isso, já que os hackers podem interromper a rede, alterar sua configuração ou obter informações confidenciais. Adicionalmente, devido à alta confiabilidade do Flowmon e o uso de comandos incorporados é particularmente difícil detectar a intrusão.

A questão em si decorre um problema no mecanismo de autenticação de comandos API. Um comando especialmente criado para a API voltada para a rede será executado independentemente dos privilégios que o problema tenha, se houver algum. Uma análise mais profunda mostra que a falha cai sob a designação CWE-78.

Geral, hackeando infraestrutura de rede continua sendo um vetor de ataque chave para muitos ataques cibernéticos. Os mais sofisticados tentam injetar o código malicioso sob ataque à cadeia de abastecimento – você deve ter ouvido falar do recente escândalo around the backdoor in XZ Utils. Ao mesmo tempo, o grande volume de vulnerabilidades que circulam torna inteiramente possível ter sucesso mesmo sem tanto esforço.

Versões afetadas e mitigações

Progresso, o desenvolvedor da solução, diz que as versões do Flowmon antes 11.1.14 e 12.3.5 são vulneráveis. As referidas versões são as atualizações mais recentes que contêm a correção desta falha. Versões anteriores – 10.xe anteriores – não são suscetíveis para a exploração qualquer.

A solução óbvia aqui é atualizar o programa para a versão mais recente, versão não vulnerável. Os desenvolvedores não falam sobre nenhuma mitigação – e não posso supor nenhuma aqui, exceto para fechar a API da solução do acesso externo. Esse, no entanto, pode ser problemático e provavelmente interromperá certas funcionalidades.

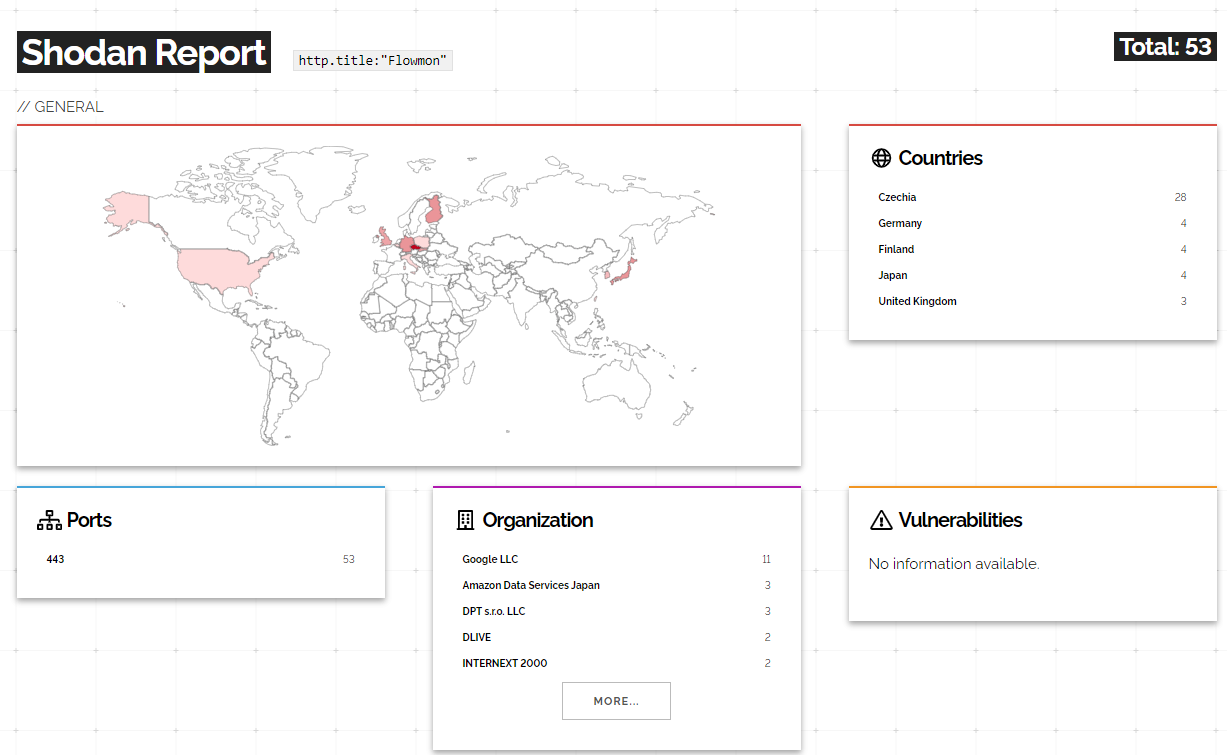

A boa notícia aqui é que a vulnerabilidade não é explorado na natureza. O Progress não se apressa em publicar informações detalhadas sobre como e por que tudo isso funciona, e nenhuma exploração de PoC existe até agora. Ferramentas de reconhecimento de rede como Shodan dizem sobre apenas 53 instâncias vulneráveis em todo o mundo. Embora esta seja apenas uma medida precisa, uma vez que tais ferramentas de monitoramento de rede raramente estão disponíveis na Web.

Apesar disso, ignorar a falha por causa disso não é uma boa ideia. A maior parte da exploração de vulnerabilidades acontece após a divulgação pública da falha. Cedo ou tarde, os invasores encontrarão uma maneira de colocá-lo em uso – e tenha certeza, você não vai gostar das consequências. Quanto menos tempo você dá a eles para atacar, menor será a probabilidade de o ataque acontecer.