Como os patches para problemas do ProxyLogon ainda não foram instalados, os cibercriminosos continuam a sua atividade, por exemplo, o botnet Prometei atualizado ataca servidores Microsoft Exchange vulneráveis.

Pesquisadores da Cybereason Nocturnus descobriram malware Prometei, que explora a criptomoeda Monero em máquinas vulneráveis.

No início de março 2021, Os engenheiros da Microsoft lançaram patches não programados para quatro vulnerabilidades no servidor de correio Exchange, que os pesquisadores nomearam coletivamente Proxy Logon (CVE-2021-26855, CVE-2021-26857, CVE-2021-26858, e CVE-2021-27065).

Essas vulnerabilidades podem ser encadeadas e exploradas para permitir que um invasor se autentique no servidor Exchange, obter direitos de administrador, instalar malware e roubar dados.

No início de março 2021, ataques a servidores vulneráveis foram realizados por mais de 10 hackear grupos, implantando shells da web, mineradores e ransomware nos servidores.

De acordo com estatísticas divulgadas pela Microsoft no mês passado, aproximadamente 92% de todos os servidores Exchange conectados à Internet já receberam patches.

Este malware modular foi detectado pela primeira vez ano passado. É capaz de infectar sistemas Windows e Linux, e já usou o exploit EternalBlue para se espalhar por redes comprometidas e comprometer máquinas vulneráveis.

Especialistas noturnos da Cybereason escrever que a Prometei está ativa pelo menos desde 2016 (a julgar pelas amostras enviadas para o VirusTotal). A botnet foi atualizada recentemente e “aprendido” como explorar vulnerabilidades do ProxyLogon.

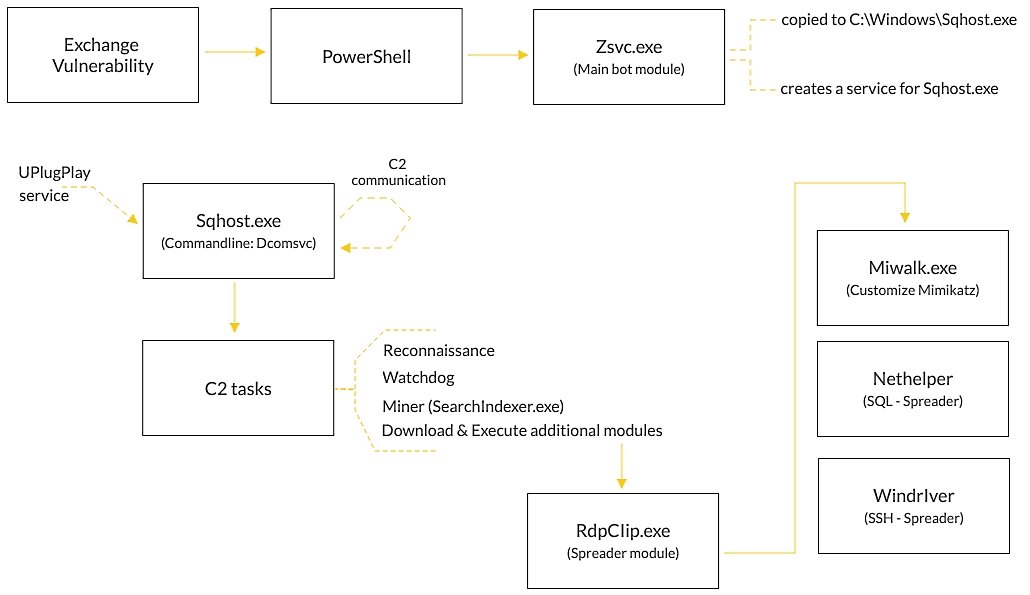

Por isso, agora Prometei ataca servidores Exchange, e então instala cargas úteis para mineração neles, e também tenta se espalhar ainda mais pela rede infectada usando os exploits EternalBlue e BlueKeep, credenciais e módulos detectados para SSH ou SQL.

O malware atualizado possui recursos de backdoor com suporte para um extenso conjunto de comandos, incluindo download e execução de arquivos, procurando arquivos em sistemas infectados, e execução de programas ou comandos em nome dos invasores.

Deixe-me lembrar que também falei sobre o fato de que O FBI removeu web shells de servidores Microsoft Exchange vulneráveis sem informar os proprietários.