Cisco Talos descobriu uma nova botnet, Prometeu, que estava ativo desde março 2020 e focado na mineração do Monero (XMR) criptomoeda. Os pesquisadores observam que o botnet Prometei usa intensamente o protocolo SMB para distribuição.

O malware ataca principalmente usuários dos EUA, Brasil, Paquistão, China, México e Chile. Durante quatro meses de atividade, os operadores de botnet “merecido” sobre $5,000, aquilo é, uma média de cerca $1,250 por mês.

Você sabe quem mais está focado na mineração de Monero e manipula uma variedade de explorações? Lúcifer! (não se assuste – isso é tal malware)

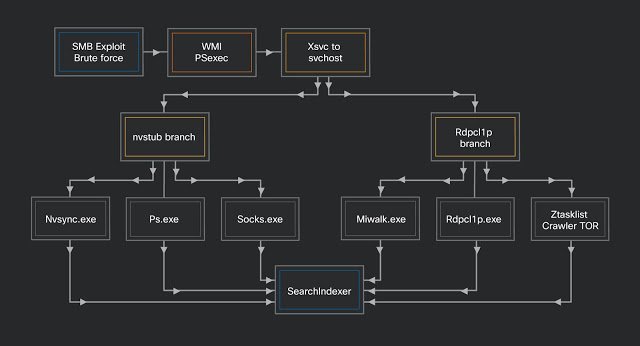

“O malware usa diversas técnicas de distribuição, incluindo LOLbins (vivendo da terra) usar processos legítimos do Windows para executar código malicioso (incluindo PsExec e WMI), Explorações de pequenas e médias empresas (incluindo EternalBlue), e credenciais roubadas”, – escrevem especialistas do Cisco Talos.

No total, os pesquisadores contaram mais de 15 ingredientes em Prometei. Todos eles são controlados pelo módulo principal, que criptografa (RC4) os dados antes de enviá-los ao servidor de gerenciamento via HTTP.

Módulos auxiliares podem ser usados para estabelecer comunicação via Tor ou I2P, coletar informações do sistema, verifique portas abertas, espalhar via SMB, e verifique o sistema infectado em busca de carteiras de criptomoedas.

Por exemplo, um botnet rouba senhas usando uma versão modificada do Mimikatz (miwalk.exe), e então as senhas são passadas para o módulo espalhador (rdpclip.exe) para análise e autenticação via SMB. Se isso não funcionar, o exploit EternalBlue é usado para propagação.

A carga útil final entregue ao sistema comprometido é SearchIndexer.exe, que é simplesmente um XMRig versão 5.5.3.

No entanto, especialistas escrevem que Prometei não é apenas um mineiro, o malware também pode ser usado como um Trojan completo e ladrão de informações.

“A botnet está dividida em dois ramos principais: o C ++ filial é dedicada a operações de mineração de criptomoedas, e a filial baseada em .NET concentra-se no roubo de credenciais, Ataques e ofuscação de pequenas e médias empresas. Ao mesmo tempo, o ramo principal pode funcionar independentemente do segundo, uma vez que pode se comunicar de forma independente com o servidor de controle, roubar credenciais e se envolver na mineração”, – dizem os pesquisadores.

Especialistas do Cisco Talos apontam que o Prometei é diferente da maioria dos botnets de mineração. Seus autores não apenas dividiram suas ferramentas de acordo com sua finalidade, isso também “ensinado” malware para evitar detecção e análise. Em particular, mesmo em versões anteriores, você pode encontrar várias camadas de ofuscação, que se tornaram muito mais difíceis em versões posteriores.