Uma vulnerabilidade perigosa chamada ProxyToken foi descoberta no Microsoft Exchange. Um invasor pode explorar esse problema fazendo solicitações ao Painel de Controle do Exchange (PCE) serviços da web e roubo de mensagens da caixa de correio da vítima.

Inicialmente, o problema foi descoberto por um especialista VNPT ISC, que relatou isso à Trend Micro Zero-Day Initiative (PARECE) especialistas em março 2021.

Como mencionei, sobre 2000 Servidores Exchange invadidos usando exploração do ProxyShell.

ProxyToken recebeu o identificador CVE-2021-33766 e dá a invasores não autenticados acesso às configurações da caixa de correio do usuário, onde eles podem criar uma regra de encaminhamento de e-mail. Como resultado, todas as mensagens serão entregues não apenas ao usuário, mas também para a conta controlada pelo invasor.

Acontece que, a raiz do problema é que o site front-end do Microsoft Exchange (Acesso Web do Outlook, Painel de controle do Exchange) basicamente atua como um proxy para o back-end do Exchange para o qual passa solicitações de autenticação.

Nas instalações do Exchange onde a autenticação delegada está habilitada, o frontend encaminha solicitações que exigem autenticação para o backend, e o backend os identifica pela presença de um cookie SecurityToken. Se um cookie SecurityToken não vazio estiver presente na solicitação /ecp, o frontend delega a decisão de autenticação ao backend.

No entanto, a configuração padrão do Microsoft Exchange não carrega o módulo ECP responsável por delegar o processo de validação (Módulo Auth Delegado) para o back-end.

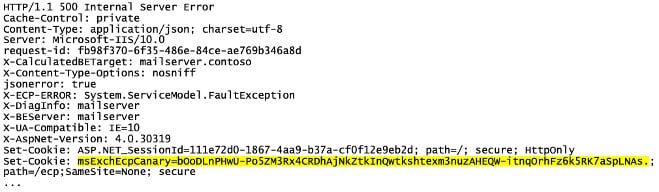

Como resultado, solicitações contendo um cookie não vazio chamado SecurityToken que são redirecionadas do frontend para o backend não são autenticadas, e respostas com um HTTP 500 erro expor o token canário do Painel de Controle do Exchange.

Microsoft lançou um patch para o problema do ProxyToken em julho, e mesmo assim a vulnerabilidade foi reconhecida como não crítica, porque para um ataque bem-sucedido, um invasor precisa de uma conta no mesmo servidor Exchange onde a vítima está localizada.

No entanto, a Zero-Day Initiative revelou agora os detalhes técnicos do problema e nota que alguns administradores do Exchange configuram os seus servidores de tal forma que é possível criar uma regra para encaminhar correio para um local arbitrário, e nesses casos um invasor não precisaria de credenciais.

Embora os detalhes técnicos do ProxyToken só tenham sido divulgados agora, tentativas de explorar a vulnerabilidade foram registradas há três semanas. Rich Warren, do Grupo NCC, disse que testemunhou muitas tentativas de explorar o problema em agosto 10.

Deixe-me lembrá-lo de que também relatei que O ransomware LockFile adota vulnerabilidades ProxyShell e PetitPotam.