Na terça-feira, as autoridades dos EUA anunciaram que como resultado da operação internacional de aplicação da lei “Caça ao Pato,” a infame plataforma de malware Qakbot, que está ligado à Rússia, foi destruído. Os cibercriminosos usam-no ativamente para cometer vários crimes financeiros. No entanto, especialistas em segurança cibernética não têm certeza de quão mortal esta operação foi para o botnet. Eles prevêem um breve retorno do Qakbot, com novas táticas e truques.

Os Estados Unidos e seus aliados desmantelaram a rede de fraude financeira Qakbot

Semana passada, os Estados Unidos, o Reino Unido, Alemanha, Letônia, Os Países Baixos, Romênia, e a França conduziram uma operação conjunta para desmantelar a rede de hackers Qakbot. Aparecendo pela primeira vez há mais de uma década, Qakbot normalmente se espalha através de e-mails infectados enviados a vítimas em potencial sob o disfarce de mensagens confiáveis. Pesquisadores de segurança cibernética sugeriram que as origens do Qakbot se referem à Rússia. Esta rede de invasores atacou várias organizações em todo o mundo, da Alemanha para a Argentina, causando perdas significativas. NÓS. O advogado Martin Estrada enfatizou que esta operação para expor e interromper o Qakbot “Caça ao Pato” atividades é a mais extensa na história da luta contra botnets.

Uma captura colossal

Então, especialistas chamam Operação “Caça ao Pato” uma vitória significativa na luta contra o cibercrime, e isso é óbvio. Como parte de uma operação internacional, Funcionários do FBI desmantelaram o botnet Qakbot que infectou sobre 700,000 computadores comprometidos mundialmente, dos quais mais de 200,000 estavam nos Estados Unidos. Embora as autoridades tenham distribuído uma ferramenta de remoção para os endpoints que removeram o Qakbot da memória do sistema, isso não neutralizou outro malware que possa estar presente no sistema. De acordo com investigadores, entre outubro 2021 e abril 2023, Os administradores do Qakbot receberam aproximadamente $58 milhões em resgate pago pelas vítimas. De acordo com CertiK, criminosos poderiam roubar sobre $45 milhão valor em criptomoeda durante agosto deste ano. E no total, os usuários perderam $997 milhão em esquemas fraudulentos desde o início do ano. Agentes da lei apreenderam mais de $8.6 milhões em bitcoins.

Algumas palavras sobre Qakbot

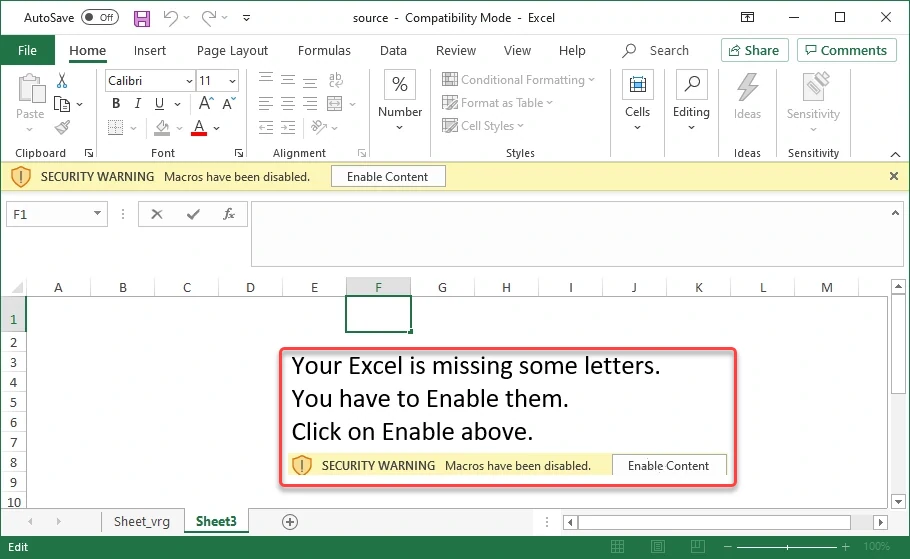

Qakbot é um programa malicioso que pertence à família de Trojans TrickBot. Sua funcionalidade é semelhante a um canivete suíço. Foi descoberto pela primeira vez em 2008, e desde então, os cibercriminosos o usaram ativamente para roubar dados e espalhar outros programas maliciosos. É o malware detectado com mais frequência, com 11% das redes corporativas em todo o mundo afetadas na primeira metade de 2023. As vítimas variaram de instituições financeiras na Costa Leste a um empreiteiro governamental de infraestrutura crítica no Centro-Oeste e a um fabricante de dispositivos médicos na Costa Oeste.. Também serviu como plataforma para operadores de ransomware. Uma vez infectado, o computador da vítima tornou-se parte de uma botnet gigante Qakbot, infectando ainda mais vítimas. Qakbot pode se espalhar por vários canais, incluindo e-mail, links maliciosos, e arquivos infectados. Nós temos um artigo inteiro dedicado a este malware.

QakBot pode ressurgir em breve, Preocupação dos analistas

Especialistas em operações de inteligência contra ameaças cibernéticas alertaram que a recente derrubada do Qakbot só pode proporcionar um alívio de curto prazo na luta contra o crime cibernético. Muitos provedores de serviços de crime cibernético operam na Rússia, que não extradita seus cidadãos, dificultando alcançá-los. No entanto, agora Qakbot parece estar em período sabático forçado. No entanto, os cibercriminosos podem ajustar seu código para torná-lo mais difícil de interromper no futuro. A situação agora se assemelha os eventos com Emotet, qual, após severa destruição em 2021, nunca foi capaz de recuperar sua posição anterior.

Apesar dos paralelos óbvios com o caso de Emotet, é importante notar a diferença entre os dois. Os métodos de propagação aplicados pelo Emotet diferem daqueles usados pelo Qakbot. Este último usou spam por e-mail apenas como parte do movimento lateral, com a aplicação de contas de e-mail comprometidas. Além disso, QBot é apoiado por uma equipe de crimes altamente profissionais, enquanto Emotet aparentemente perdeu seu time dos sonhos na detenção de 2021. Equipe de Conti 3, agora conhecido como Black Basta, executou operações Qakbot junto com o grupo Clop ransomware. Equipe 3 está inativo desde junho, mas uma vez que eles ressurgem, eles poderiam representar uma ameaça potente.

Como se proteger contra malware?

Proteger-se contra malware é essencial para proteger suas informações pessoais, dados, e segurança on-line. Aqui estão algumas etapas fundamentais para ajudá-lo a se manter protegido:

- Cuidado com sites falsos. Você deve ter cuidado ao visitar sites, especialmente ao inserir informações confidenciais. Certifique-se de estar em sites seguros (procure HTTPS no URL).

- Tenha cuidado com e-mail e links. Tenha cuidado ao abrir anexos de e-mail e clicar em links, especialmente em e-mails de fontes desconhecidas ou suspeitas. O malware geralmente se espalha por meio de e-mails de phishing. Seja cético em relação a anúncios pop-up e solicitações de download inesperadas. Verifique a legitimidade das solicitações antes de agir.

- Baixe software de fontes oficiais. Baixe apenas software e aplicativos de fontes confiáveis, por exemplo., o site oficial ou loja de aplicativos (Se for Android ou iOS). Evite baixar software crackeado ou pirateado de torrents, muitas vezes junto com malware.

- Mantenha o software atualizado. Você pode achar as atualizações do Windows irritantes, mas é essencial. Atualize regularmente seu sistema operacional, navegadores da web, e todos os softwares instalados. Muitos ataques de malware exploram vulnerabilidades conhecidas que são corrigidas por meio de atualizações.

- Use senhas fortes. Uma senha forte é a primeira linha de defesa. Crie forte, senhas exclusivas para suas contas, e troque-os regularmente. Considere usar um gerenciador de senhas para gerar e armazenar senhas complexas com segurança.

- Habilitar autenticação multifator (AMF). Quando possível, habilite MFA para suas contas online. Esta é a segunda linha de defesa, que irá parar o intruso se a primeira linha for passada. A MFA adiciona uma camada extra de segurança ao exigir verificação adicional além de uma senha.

- Use software antimalware confiável. Recomendamos instalar e atualizar regularmente software antimalware confiável em seus dispositivos. Este ponto complementa todos os tópicos anteriores e minimiza ao máximo todos os riscos. Essas ferramentas podem detectar e remover infecções por malware.