Os pesquisadores alertaram que o malware Qbot já está explorando uma vulnerabilidade de dia zero não corrigida no Windows MSDT chamada Follina.

Deixe-me lembrá-lo disso a descoberta de Folina ficou conhecido no final de maio, embora os primeiros pesquisadores tenham descoberto o bug em abril 2022, mas então Microsoft recusou-se a reconhecer o problema.

A vulnerabilidade foi rastreada sob o identificador CVE-2022-30190 e é conhecido por ser explorável para executar código arbitrário através da abertura normal de um documento do Word ou visualização no File Explorer, recorrendo à execução de comandos maliciosos do PowerShell por meio da ferramenta de diagnóstico da Microsoft (MSDT).

O bug afeta todas as versões do Windows que recebem atualizações de segurança, aquilo é, Windows 7 e depois, bem como servidor 2008 e depois.

Deixe-me lembrá-lo que escrevemos isso A Microsoft não tem pressa em corrigir a vulnerabilidade do Follina, O que se tornou um verdadeiro desastre.

Anteriormente, especialistas já alertaram que a vulnerabilidade é explorada por hackers chineses, e também está sendo usado para atacar governos europeus e autoridades municipais nos Estados Unidos. Agora, Ponto de prova especialistas escrevem que mesmo o Qbot malware começou a usar documentos maliciosos do Microsoft Office (.docx) abusar CVE-2022-30190 e infectar destinatários desses e-mails de phishing.

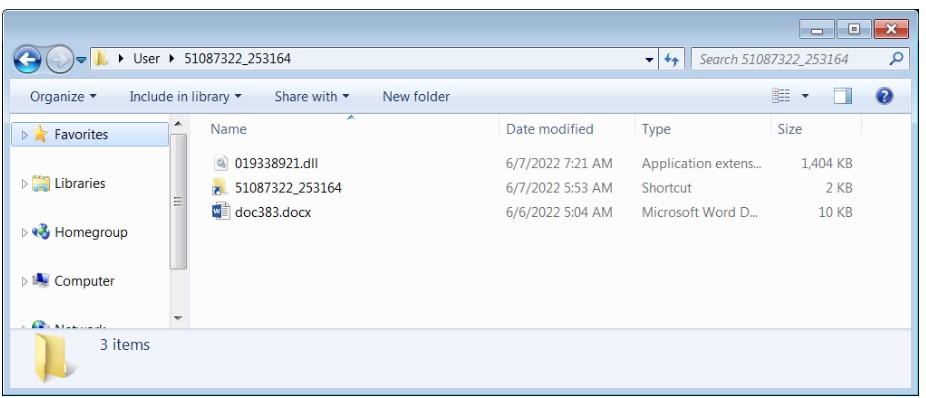

Atacar, hackers usam e-mails com anexos HTML que baixam arquivos ZIP contendo imagens em formato IMG. Dentro de tal imagem, a vítima encontrará um arquivo DLL, Palavra, e um atalho.

Considerando que o arquivo de atalho baixa diretamente a DLL Qbot já presente na imagem, o documento .docx vazio entra em contato com um servidor externo para baixar um arquivo HTML que explora a vulnerabilidade Follina para executar o código do PowerShell, que por sua vez baixa e executa outra carga útil de DLL do Qbot.

Indicadores de Compromisso relacionados a esta campanha podem ser encontrados aqui.

Os pesquisadores acreditam que o uso de dois métodos de infecção diferentes indica que os hackers estão conduzindo uma campanha de testes A/B para avaliar quais táticas darão os melhores resultados..