Em outubro 19, 2023, um grupo de organizações internacionais de aplicação da lei alegou a apreensão da infraestrutura de servidores da gangue de ransomware Ragnar. Esta parece ser uma nova tendência, como isso é a terceira apreensão de infraestrutura amplamente discutida ao longo da última 2 meses.

O que é o grupo de ransomware Ragnar?

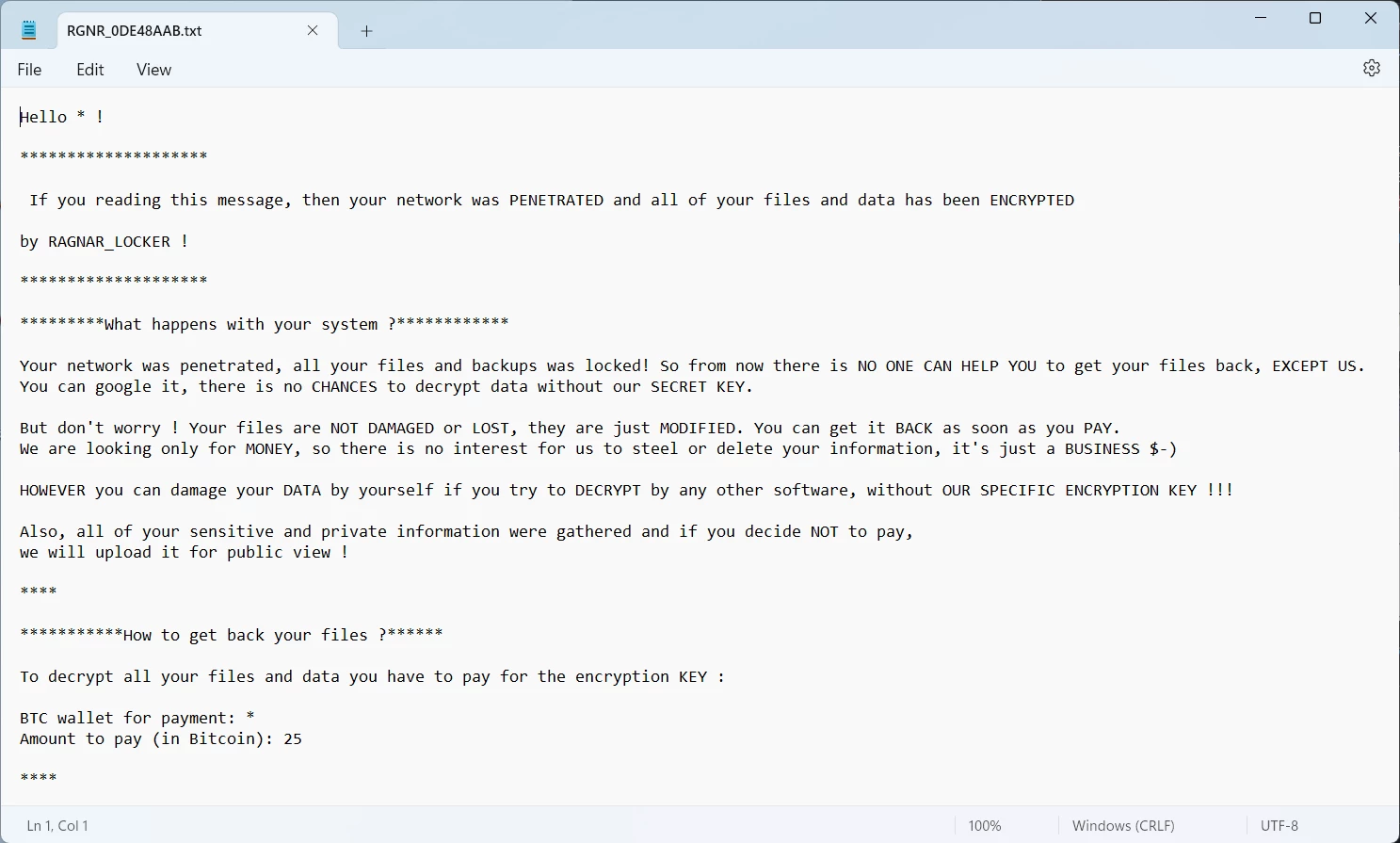

Ragnar, também conhecido como Ragnar_Locker ou RagnarLocker, é uma gangue de extorsão cibernética que executa ataques de ransomware em corporações. Dupla extorsão, soma do resgate negociado na página Darknet – práticas bastante comuns entre grupos de hackers modernos. No entanto, a gangue provavelmente não operará no modelo Ransomware-as-a-Service – aquele que é usado pela grande maioria das outras gangues.

Os principais vetores de ataque usados por esses hackers consistem em explorar vulnerabilidades em protocolos de rede ou aplicativos em nuvem. Adicionalmente, Ragnar é conhecido por cooperar com cibercriminosos que fornecem acesso inicial. Durante o ataque deles, a implantação de ransomware não é obrigatória – houve casos em que o ataque foi apenas sobre exfiltração de dados.

Mas por que as autoridades prestaram tanta atenção ao RagnarLocker? Bem, a resposta se torna óbvia quando você olha para as vítimas deste ransomware. Capcom, Campari, City of Antwerp, Energias de Portugal, AGULHA – estas e inúmeras outras empresas/municípios foram atingidas. Não se tratava apenas de assustar as pequenas empresas – elas optavam regularmente por alvos sérios.

RagnarLocker encerrado pelo FBI & Aplicação da lei europeia

Em outubro 19, A Europol alegou a interrupção das operações de ransomware Ragnar Locker como resultado de uma operação bem-sucedida. Este último consistia em localizar e apreender os servidores pertencentes à gangue de ransomware. Este método repete o utilizado pelo FBI na operação Duck Hunt, that took down the entire QakBot botnet no final de agosto 2023.

Outro evento semelhante ocorreu dias atrás, quando a Aliança Cibernética Ucraniana wiped the network infrastructure do Trigona Ransomware. Como eu disse na introdução, esta parece ser uma nova tendência. E a sua adoção é compreensível – é muito mais rápido e ainda eficaz em comparação com a detenção dos principais intervenientes da gangue do crime organizado.

Atualmente, o efeito visível da demolição da infra-estrutura é o banner no site de negociação Darknet do RagnarLocker. Tomar posse da infraestrutura de rede significa não apenas impossibilitar as operações de malware. Provavelmente, todas as chaves de descriptografia, junto com os utilitários de descriptografia hackers estavam oferecendo centenas de milhares de dólares, estão agora nas mãos da aplicação da lei.

Este é o Ragnarok para Ragnar Locker?

É difícil subestimar o efeito do confisco total da infraestrutura de rede. Mesmo que os atores da ameaça não sejam detidos e possam continuar trabalhando, há muito trabalho para recuperar os servidores. Além disso, o financiamento durante esta recuperação é questionável – as autoridades policiais também poderiam ter acessado as carteiras criptográficas dos hackers.

Meu palpite é que os membros do grupo simplesmente mudarão para outras gangues de ransomware, abandonando o seu próprio. RagnarLocker nunca demonstrou sua paixão pela marca, então não haverá muitos fatores de parada contra esta etapa. No entanto, não vimos dissoluções “completas” de gangues desde o fechamento de Conti em 2022. Talvez, será diferente desta vez?