Uma nova ferramenta de crime cibernético chamada “AuKill” emergiu, que os invasores usam para desativar a detecção e resposta de endpoint (EDR) defesas usadas pelas empresas antes de implantar ransomware.

O malware AuKill usa drivers de dispositivos maliciosos para se infiltrar nos sistemas. Recentemente, pesquisadores da Sophos descobriu um invasor usando AuKill antes de implantar Ransomware Medusa Locker e outro invasor usando-o em um sistema já comprometido antes de instalar o Ransomware LockBit. A tendência é uma resposta à crescente eficácia das ferramentas de EDR, que fornecem aos fornecedores de segurança uma vantagem significativa na detecção de ataques. Os atores da ameaça estão visando as ferramentas, causando-lhes mais problemas.

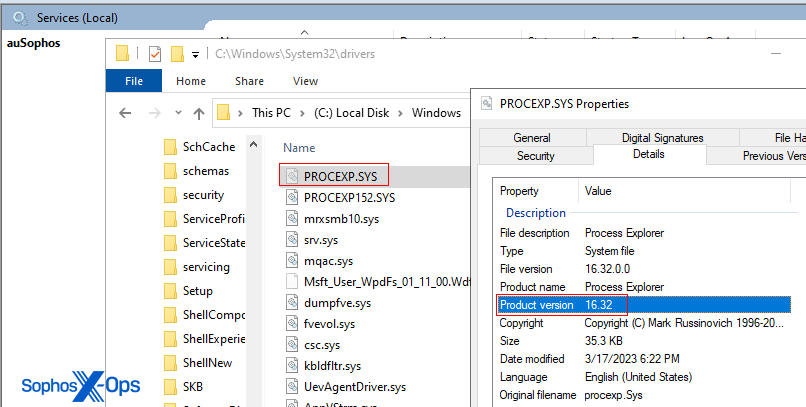

AuKill descarta um driver chamado PROCEXP.SYS da versão de lançamento 16.32 do Process Explorer no local exato da versão legítima do driver do Process Explorer (PROCEXP152.sys). Uma vez em um sistema, a ferramenta abusa do driver legítimo para executar instruções para desligar o EDR e outros controles de segurança no computador comprometido. A Sophos analisou seis versões diferentes do AuKill e notou algumas mudanças substanciais a cada nova versão. Versões mais recentes agora visam mais processos e serviços EDR para encerramento.

Esses ataques são semelhantes a uma série de incidentes relatados pela Sophos, Microsoft, Mandiant, e SentinelOne em dezembro. Nesses ataques, os agentes de ameaças usaram drivers personalizados para desabilitar produtos de segurança em sistemas já comprometidos, deixando-os abertos a outras explorações. Como outros motoristas, o driver vulnerável do Process Explorer que o AuKill utiliza tem acesso privilegiado aos sistemas instalados e pode interagir e encerrar processos em execução.