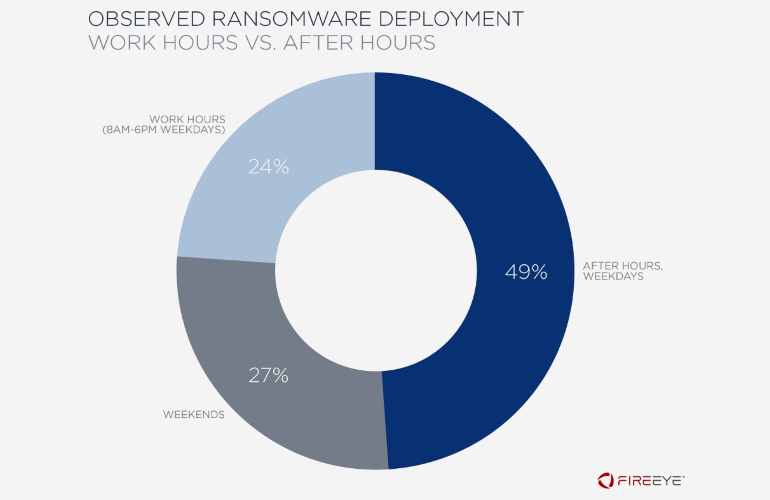

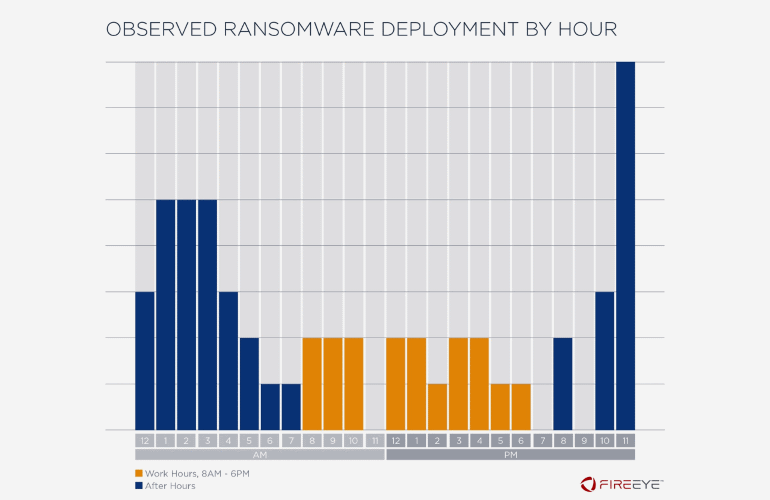

Segundo relatório publicado pela empresa americana FireEye, 76% de todos os ataques de ransomware no setor corporativo ocorrem fora do horário comercial: 49% deles são gravados à noite durante a semana, e outro 27% aos finais de semana.

Esses dados são baseados em dezenas de investigações de incidentes de ransomware de 2017 para 2019.

"Em 76% de incidentes que analisamos, ransomware foi executado em ambientes de vítimas após o expediente, aquilo é, em um fim de semana ou antes 8:00 sou. ou depois 6:00 PM. em um dia de semana, usando o fuso horário e a semana de trabalho habitual da organização vítima. Esta observação sublinha que os agentes de ameaças continuam a trabalhar mesmo quando a maioria dos funcionários não o faz.”, - disse Especialistas FireEye.

Essa estatística é facilmente explicável, e na maioria das empresas simplesmente não há equipe de TI de plantão à noite e nos finais de semana. Então, se não houver ninguém para responder rapidamente ao ataque, então, os invasores terão boas chances de que o processo de criptografia tenha tempo para terminar perfeitamente nas máquinas de toda a rede da empresa.

Os pesquisadores escrevem que, como uma regra, operadores de ransomware penetram nas redes da empresa com antecedência (como, por exemplo, in the case of an attack on Epiq Global), em seguida, gaste tempo em movimentos laterais para obter acesso ao número máximo de estações de trabalho, e só então instalar manualmente o malware em todos os sistemas e iniciar o processo de criptografia.

"Em outros casos, invasores vincularam a implantação de ransomware às ações do usuário. Por exemplo, em 2019 incidentes em empresas de varejo e serviços profissionais, os invasores criaram um objeto de política de grupo do Active Directory para acionar a execução de ransomware com base no logon e logoff do usuário”, — explicam os especialistas da FireEye.

De acordo com FireEye, o tempo desde o comprometimento inicial até o ataque real é, em média, três dias.

Como acima mencionado, hoje os ataques de ransomware são iniciados manualmente pelos invasores, mas não automaticamente: a maioria dos hackers controla cuidadosamente seu malware, e escolha cuidadosamente quando é o momento mais adequado para atacar e desabilitar a rede.

De acordo com estimativas da FireEye, desde 2017 o número desses ataques de ransomware dirigidos por pessoas aumentou enormemente 860%, aquilo é, agora, esses incidentes afectam todos os sectores e todas as áreas geográficas, e não apenas empresas da América do Norte.

Os vetores mais populares de tais ataques, De acordo com o relatório, foram ataques de força bruta em portas RDP abertas destinadas a funcionários de phishing, pirated software, ataques drive-by, bem como usar um host infectado para espalhar o malware para outros.

A boa notícia é que especialmente com infecções pós-comprometimento, muitas vezes há um intervalo de tempo entre a primeira ação maliciosa e a implantação do ransomware. Se os defensores da rede puderem detectar e remediar rapidamente o comprometimento inicial, é possível evitar danos e custos significativos de uma infecção por ransomware.