Especialistas estão investigando atividade do grupo de ransomware Akira, que comprometeu pelo menos 63 organizações desde março 2023, visando principalmente pequenas e médias empresas. Analistas da Arctic Wolf acreditam que Akira pode ser apoiado por várias pessoas associadas ao extinto grupo Conti.

Hackers Conti trabalham no grupo Akira Ransomware

Como acima mencionado, Akira ataca principalmente pequenas e médias empresas, e empresas em todo o mundo tornam-se vítimas do ransomware, embora os hackers se concentrem em alvos nos Estados Unidos e no Canadá. A gangue normalmente se infiltra em sistemas Windows e Linux através de serviços VPN, especialmente se os usuários não ativaram a autenticação multifator. Para ter acesso às vítimas’ dispositivos, invasores usam credenciais comprometidas, o que eles provavelmente compre na dark web.

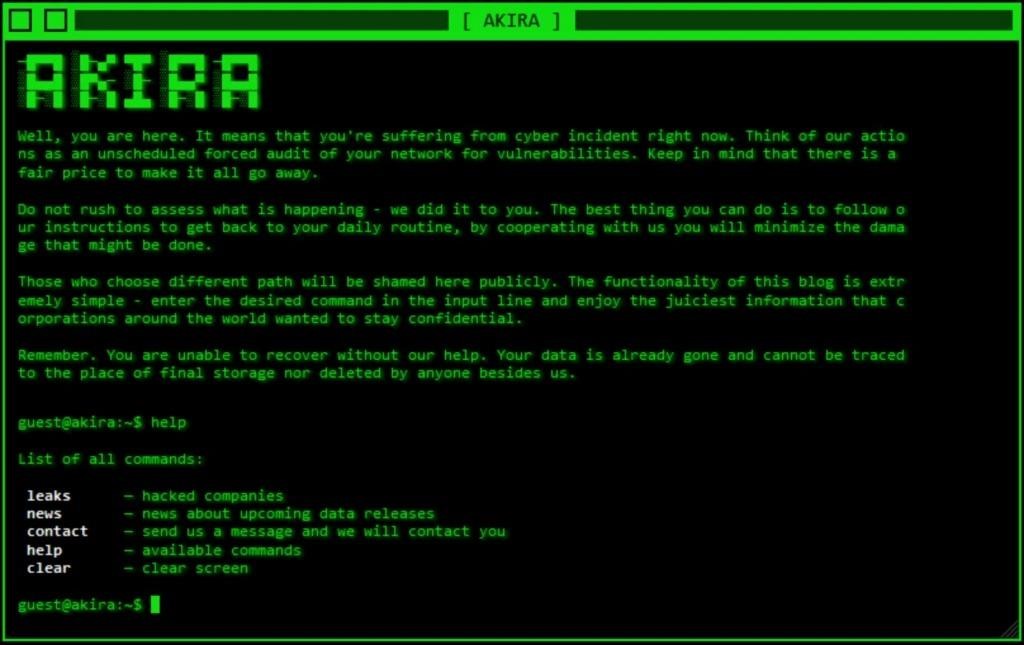

Depois que o sistema estiver infectado, Akira busca excluir backups que podem ser usados para restaurar dados, e então o ransomware criptografa arquivos com extensões específicas, adicionando a extensão “.akira” a cada um deles. A nota de resgate que os invasores deixam no sistema está escrita em inglês, mas contém muitos erros. Nesta mensagem, o grupo afirma que não quer causar sérios danos financeiros à vítima, e o valor do resgate será determinado com base na renda e nas economias da empresa afetada. Normalmente Akira exige um resgate entre $200,000 e $4,000,000.

Especialistas apontam que Akira usa “extorsão dupla” táticas, não apenas criptografando vítimas’ dados, mas também roubar informações de sistemas comprometidos antes da criptografia. Depois disso, os invasores ameaçam publicar ou vender esses dados a outros criminosos se não receberem um resgate.

O ransomware Akira é em muitos aspectos semelhante ao ransomware Conti que foi fechado há um ano, os pesquisadores disseram. O malware ignora os mesmos tipos de arquivos e diretórios, e usa um algoritmo de criptografia semelhante. Mas deve-se ter em mente que no início de 2022, as fontes Conti foram feitos disponível publicamente, e agora a atribuição de ataques tornou-se mais difícil.

De volta em junho, Avast pesquisadores divulgou dados semelhantes sobre a provável conexão de Akira com Conti, dizendo que os criadores do novo ransomware eram pelo menos “inspirado nos códigos-fonte vazados do Conti.”

Houve outras notícias sobre os membros do Conti’ atividades após a dissolução do grupo. Operadores Conti participaram de ataques a empresas ucranianas. É importante notar que no início deste mês, Avast lançou um ferramenta de descriptografia gratuita para arquivos afetados por ataques Akira. Até aqui, a ferramenta só funciona no Windows, e após seu lançamento, os operadores de malware alteraram o procedimento de criptografia para impedir a recuperação gratuita de arquivos.

Pesquisadores do Lobo Ártico, por sua vez, focado na análise de blockchain e encontrou três transações suspeitas nas quais os usuários do Akira transferiram mais de $600,000 para endereços relacionados ao Conti. De acordo com os especialistas, duas carteiras descobertas foram anteriormente vinculadas à gestão da Conti, e um deles recebeu pagamentos de diversas famílias de extorsionistas.