Ransomware é considerado um dos vírus mais perigosos. As empresas têm medo de perder seus dados, então eles tentam fazer o seu melhor, gastando muito dinheiro em melhorias de segurança. Mas e se eu lhe disser que qualquer software antimalware que tenha seus bancos de dados de detecção atualizados constantemente é capaz de lidar com 95% de amostras de ransomware?

Tal fato vai contra o imaginário comum sobre ataques de ransomware. O último está errado? Não, bastante obsoleto do que errado. O modelo de ataque de ransomware ficou muito próximo do que imaginávamos, que foi corrigido em um grande número de relatórios, artigos, e outra literatura. Mas desde 2019, o vetor de ataque mudou drasticamente.

O que há de novo em ransomware?

Desde o seu aparecimento em 2013 na forma que costumávamos ver, ransomware era um vírus que foi distribuído caoticamente, sem qualquer segmentação estrita. Claro, os desenvolvedores de ransomware não foram capazes de manter uma campanha de distribuição tão massiva, então havia muitas ofertas na darknet onde você pode se tornar parte de um esquema de injeção de ransomware. Pessoas “externas” utilizadas neste esquema significaram uma margem operacional menor (se podemos chamá-lo assim) e menor tolerância a falhas.

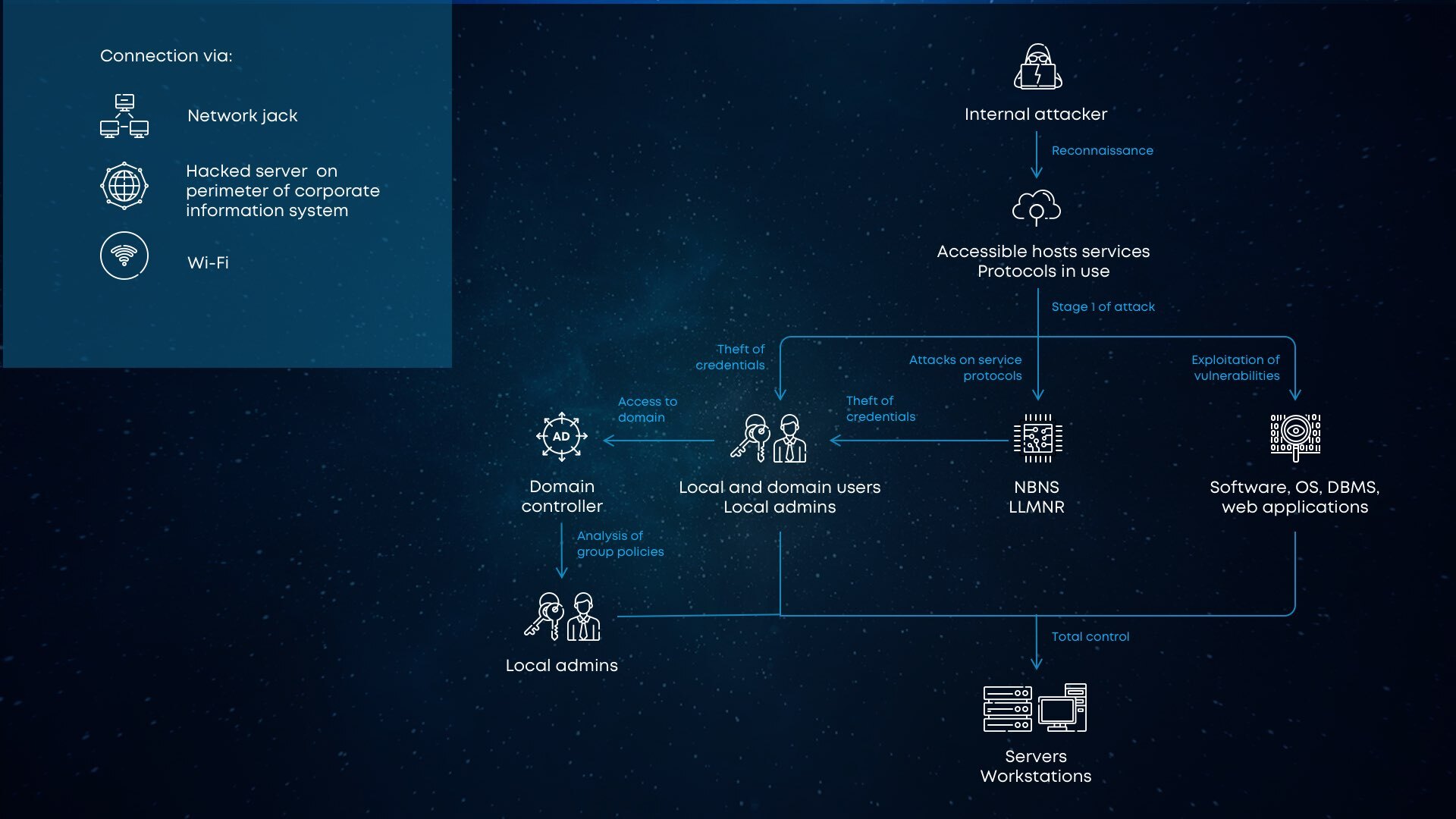

Os ataques específicos da empresa foram detectados pela primeira vez muito antes dos casos massivos de ransomware direcionados. Mas as famílias de ransomware separadas que são usadas apenas contra as empresas (e provavelmente nunca usado para infectar indivíduos) tornou-se realmente significativo apenas no limite 2019. Os métodos de distribuição desse “novo” tipo de malware são exatamente os mesmos que outros ransomware usam. Mas uma diferença significativa aparece após a injeção: ransomware pode ficar inativo por um longo período de tempo – a média é cerca de 56 dias. O que os cibercriminosos fazem durante esse período?

A resposta é fácil e complexa ao mesmo tempo. Resposta global – eles tornam a rede corporativa infectada muito mais acessível para outros vírus e para uma disseminação mais ampla de ransomware. A resposta detalhada deve ser mostrada na lista:

- Inspecionar a rede para entender os pontos fracos e descobrir quais computadores/servidores a criptografia será mais prejudicial à empresa-alvo.

- Injetando malware adicional que permite obter mais controle sobre a rede infectada, e diminui a chance de detecção de ransomware por programas antivírus.

- Coletando os dados importantes sobre a empresa atacada, que podem ser vendidos na darknet no futuro – credenciais, relatórios financeiros/operacionais provisórios, planilhas de balanço, etc..

- Verificar os mecanismos de backup usados para fazer alterações específicas no mecanismo de ransomware para impossibilitar o uso do backup.

Mais algumas palavras sobre a corrupção na segurança após a injeção. O primeiro computador infectado pode ser usado para espalhar o malware por toda a rede de computadores. Se esse PC não tiver software antivírus integrado e tiver uma conta de administrador, os desenvolvedores de ransomware podem facilmente obter as senhas de toda a rede usando as ferramentas de hack. Quando esse controle é obtido, os cibercriminosos são capazes de desativar as ferramentas de segurança em todos os outros computadores da rede, então eles não notificarão ninguém sobre os itens maliciosos a bordo.

Formas de penetração de ransomware

O mecanismo de propagação do ransomware pela rede é bastante claro, mas e a injeção inicial? Como foi mencionado, ransomware direcionado a corporações usa os mesmos métodos de distribuição que outras famílias de ransomware. Existem duas formas que são as mais populares e foram estabelecidas há não muito tempo – spam de e-mail e aplicativos duvidosos. E embora o segundo método possa levantar suspeitas dos administradores de sistema, as cartas de e-mail são geralmente consideradas algo legítimo.

O erro humano desempenha um papel fundamental em tais ataques. Alguém que possui conta de usuário administrador recebe uma carta que se parece com alguns documentos internos da empresa – faturas, notas de remessa, aprovações de operações ou algo assim. Ele ou ela provavelmente não perguntará a ninguém se esta carta é realmente aguardada, e basta abri-lo, injetando o ransomware.

Há também outro método, que não precisa de contraparte dentro da empresa. As vulnerabilidades da rede, juntamente com senhas fracas podem dar aos ladrões cibernéticos a chance de fazer tudo o que precisam sem qualquer ajuda acidental de dentro da empresa. Os distribuidores de ransomware podem apenas verificar sua rede em busca de protocolo de área de trabalho remota, que é extremamente vulnerável, e hackeá-lo usando força bruta.

Como tornar sua rede corporativa segura?

Não existe uma resposta universal para esta pergunta. A lista de medidas adequadas depende de dezenas de fatores que diferem de uma empresa para outra. Há também muitas ações que são essenciais para a segurança cibernética, no entanto, nem todos eles são implementados corretamente, ou até mesmo não implementado.

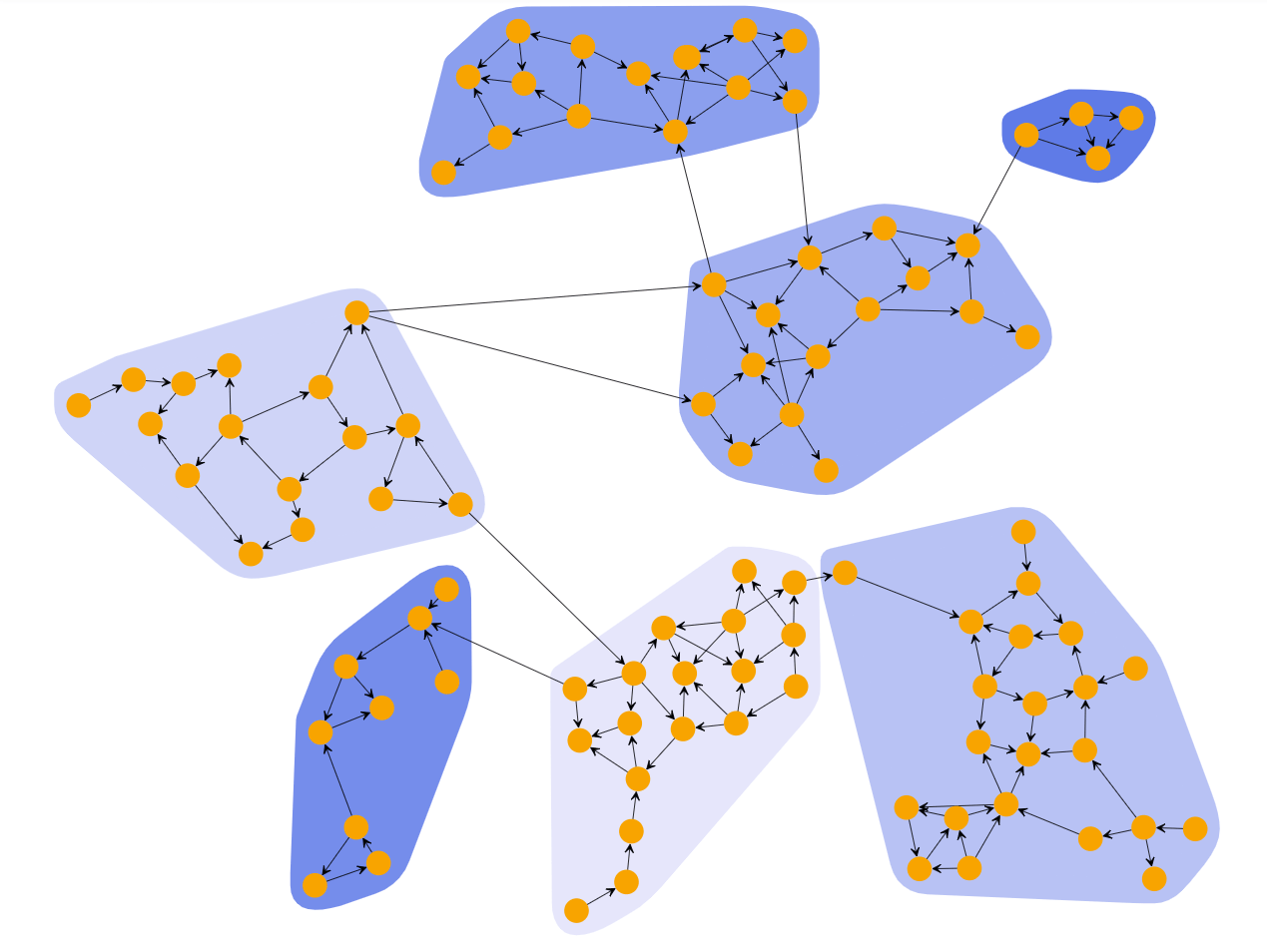

A primeira coisa que você precisa pensar é na diminuição de possíveis danos após o ataque de malware. Dividir sua rede corporativa em segmentos permite que você arrisque apenas uma parte das estações de trabalho e das informações armazenadas nelas, em vez de arriscar todas as máquinas simultaneamente.

Então, você precisa lidar com uma enorme quantidade de trabalho para tornar sua rede menos explorável. A primeira e óbvia coisa para este propósito é fechar todas as explorações possíveis que certamente existem no seu sistema. Protocolo de área de trabalho remota, Host de script do Windows, perfil de usuário local, Conjuntos de macros do MS Office – todas essas coisas são usadas ativamente por invasores cibernéticos. Nem todos eles podem estar fechados, mas pelo menos você pode forçar o usuário a digitar a senha quando ele tentar iniciar a coisa explorável, forçar essa pessoa a pensar duas vezes. Outra coisa que você pode fazer é instalar todos os patches de segurança da rede de computadores o mais rápido possível, para ter certeza de que sua rede não será corrompida devido a falhas nas configurações de rede.

Minimizar as chances de erro humano é o último e o menos claro entre outros. A clareza é causada pela presença de um humano, quem pode dizer involuntariamente uma senha ou outras credenciais, estar bêbado no bar à noite de sexta-feira. Por isso, é melhor restringir o acesso dos usuários às credenciais de importância corporativa e torná-las muito longas e difíceis de lembrar, então mesmo o “espião” não conseguirá carregar muita informação. O software antivírus em cada PC que tem contato com os dados importantes mencionados também é algo que você precisa cuidar. Quanto menor a chance de um keylogger/ladrão lançamento – menores serão as chances de um ataque bem-sucedido.