Os analistas da Microsoft notaram que o corretor de acesso, que a empresa rastreia como DEV-0206, está usando o worm Raspberry Robin Windows para implantar o carregador de malware em redes onde também são detectados vestígios de atividades maliciosas da Evil Corp.

Deixe-me lembrá-lo de que também escrevemos isso A Companhia Austríaca DSIRF Estava vinculado ao Knotweed Grupo Hack e o Abaixo de zero Programas maliciosos, e também isso Especialistas encontram semelhanças entre Bloqueio e Matéria Negra.

Deixe-me lembrá-lo que no mês passado, pesquisadores descobriu a presença do worm Raspberry Robin nas redes de centenas de organizações de vários setores, alguns dos quais trabalharam nos setores de tecnologia e manufatura. Embora a Microsoft tenha observado como o malware se liga a endereços no Tor rede, os atacantes’ alvos permaneceram desconhecidos, pois ainda não tinham acesso às suas vítimas’ redes.

O malware Raspberry Robin foi encontrado pela primeira vez por analistas de Canário Vermelho. Na primavera deste ano, soube-se que o malware tem as capacidades de um worm, se espalha usando unidades USB, e está ativo desde pelo menos setembro 2021. Compania de segurança Sekoia até observou como o malware usava NAS Qnap dispositivos como servidores de controle em novembro do ano passado.

Enquanto os hackers não fizeram nada, A Microsoft classificou a campanha como de alto risco, dado que os invasores podem baixar e implantar malware adicional nas vítimas’ redes a qualquer momento e eleve seus privilégios.

Agora, pesquisadores finalmente viram os primeiros sinais de como os hackers pretendem explorar o acesso eles ganharam para suas vítimas’ redes com o Raspberry Robin.

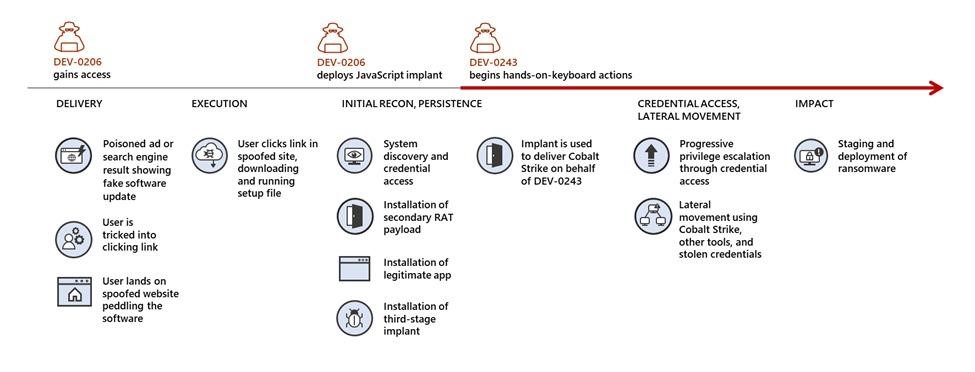

O mencionado DEV-0206 é o codinome de um corretor de acesso que implanta o malware FakeUpdates nas máquinas das vítimas, forçando a vítima a baixar atualizações falsas do navegador como arquivos ZIP. Esse malware funciona essencialmente como um canal para outras campanhas maliciosas e invasores que usam o acesso adquirido de DEV-0206 para espalhar suas cargas úteis. Então, o notado Golpe de Cobalto carregadores, aparentemente, estão associados ao DEV-0243 grupo, mais conhecido como Corpo do Mal.

Em junho 2022, especialistas em segurança cibernética notaram que Evil Corp passou a usar o ransomware LockBit para evitar sanções anteriormente impostas pelo Gabinete de Controlo de Activos Estrangeiros do Departamento do Tesouro dos EUA (OFAC). Supunha-se que o uso de recursos de outras pessoas e esta nova tática permitiria que os hackers gastassem o tempo economizado no desenvolvimento de seu próprio malware para expandir suas operações..