Pesquisadores da Microsoft relataram que os operadores do grupo de hackers, que eles rastreiam sob o ID DEV-0950, usou o ransomware Clop para criptografar a rede de uma vítima previamente infectada pelo worm Raspberry Robin.

Deixe-me lembrá-lo que o primeiro Framboesa Robin malware foi encontrado por analistas de Canário Vermelho. Na primavera deste ano, soube-se que o malware tem as capacidades de um worm, se espalha usando unidades USB, e está ativo desde pelo menos setembro 2021. A empresa de segurança cibernética Sekoia até observei que em novembro do ano passado, malware usado NAS Qnap dispositivos como servidores de controle.

Também é importante notar que durante o verão, Microsoft pesquisadores descobriu a presença do Raspberry Robin nas redes de centenas de organizações de vários setores, alguns dos quais estavam nos setores de tecnologia e manufatura. Naquela hora, os alvos dos atacantes permaneceram desconhecidos, visto que naquela época ainda não tinham acesso às redes das vítimas.

E também, como já informamos, Microsoft vincula Raspberry Robin Worm ao agrupamento russo Corpo do Mal.

Nos últimos meses, o worm supostamente se espalhou pelas redes que agora pertencem a quase 1,000 organizações. No passado 30 dias sozinho, Analistas da Microsoft viram cargas úteis do Raspberry Robin em 3,000 dispositivos em quase 1,000 organizações.

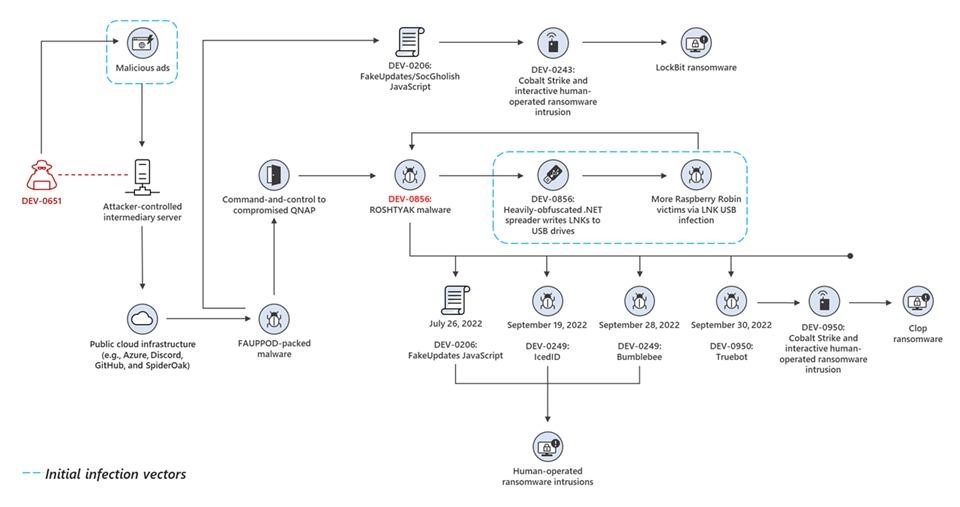

Além disso, de acordo com os especialistas, Operadores Raspberry Robin agora se tornaram corretores de acesso, aquilo é, eles vendem acesso a redes de empresas hackeadas para outros criminosos. Por exemplo, a atividade maliciosa do mencionado DEV-0950 grupo se cruza com a atividade dos grupos de hackers motivados financeiramente FIN11 e TA505, que estão implantando o clop ransomware em suas redes alvo.

Esquema de ataque Raspberry Robin e Clop

Além disso, devido a Raspberry Robin, outras ameaças também penetraram nos dispositivos das vítimas, incluindo cargas úteis de malware, como IcedID, Abelha e TrueBot.

Os analistas resumem isso a partir de um worm generalizado que não mostrou nenhuma atividade após a infecção, Raspberry Robin se tornou uma das maiores plataformas de distribuição de malware.

Então, pesquisadores anteriores já notei isso com a ajuda de Raspberry Robin, o Atualizações falsas (também conhecido como SocGholish) porta dos fundos, quais especialistas associam ao grupo de hackers Evil Corp, foi entregue às vítimas’ dispositivos. Agora há muito mais malware que penetra nos sistemas das vítimas por causa deste worm.