Com aumento do trabalho remoto, As equipes de TI usam ferramentas de acesso remoto para gerenciar dispositivos da empresa e garantir operações tranquilas. Conexões de área de trabalho remota são altamente atraentes para hackers, com média acima 37,000 tentativas de vários endereços IP diariamente. Esses ataques são normalmente automatizados, mas assim que os hackers obtiverem credenciais de acesso, eles procuram manualmente arquivos críticos ou confidenciais. Uma dessas ferramentas é o Remote Desktop Protocol (PDR), um protocolo da Microsoft que permite aos administradores acessar computadores desktop. No entanto, porque dá controle total ao usuário. Também pode ser um ponto de vulnerabilidade para potenciais ameaças à segurança. Isto é o que causou seu uso extensivo para emulação de alvo, ou em outras palavras, Criação de honeypot RDP.

O que é protocolo de área de trabalho remota (PDR)?

Remote Desktop Protocol (RDP) – um padrão técnico que permite o uso remoto de computadores desktop. Entre os protocolos disponíveis para software de desktop remoto, PDR, Arquitetura de computação independente (AIC), e computação em rede virtual (VNC) são os mais usados. A Microsoft lançou inicialmente o RDP, que é compatível com a maioria dos sistemas operacionais Windows. Mas também pode ser usado com sistemas operacionais Mac.

O que é um pote de mel?

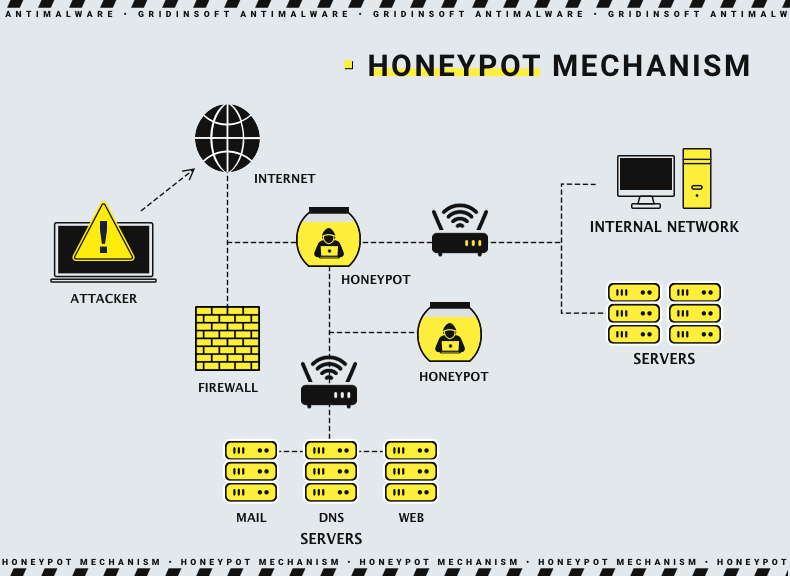

Pote de mel – é um sistema configurado no endpoint para monitorar conexões de entrada e atividades de aplicativos. Ele imita o endpoint original para detectar possíveis atividades maliciosas e ativar sistemas de segurança e especialistas para tomar contramedidas. Exemplos de honeypots incluem servidores internos, computadores em rede, e servidores de sites que podem atrair criminosos cibernéticos.

O propósito de um honeypot é para desviar e distrair os atacantes longe dos sistemas críticos reais, ao mesmo tempo que fornece informações valiosas sobre seu comportamento, técnicas, e motivos. As organizações podem melhorar sua segurança examinando as táticas, técnicas, e procedimentos (TTPs) usado por invasores. Isso os ajuda a reconhecer ameaças potenciais. Como você pode supor pelo nome, Honeypot RDP é aquele que se assemelha a uma conexão normal através do protocolo de área de trabalho remota.

Hackers’ Ataques ao Honeypot RDP

Através de um experimento utilizando honeypots de alta interação com uma conexão RDP acessível a partir da web pública, Vá seguro, uma empresa de caça e resposta a ameaças com sede nos EUA. e Canadá, eles descobriram que os invasores operam dentro de uma programação diária, muito parecido com trabalhar no horário comercial. Mais de três meses, o pesquisadores registraram quase 3.5 milhões de tentativas de login ao seu sistema honeypot RDP, destacando a natureza implacável desses invasores.

O que dizem os especialistas?

Pesquisadores de segurança cibernética informam que o honeypots estão diretamente ligados a um programa de pesquisa expor criminosos’ estratégias que poderiam ajudar a evitá-los no futuro. Entre julho 1 e setembro 30, 2022, o honeypot atacou 3,427,611 vezes de sobre 1,500 Endereços IP. Os pesquisadores nomearam o sistema para atrair invasores para que os criminosos pensassem que fazia parte da rede do banco.

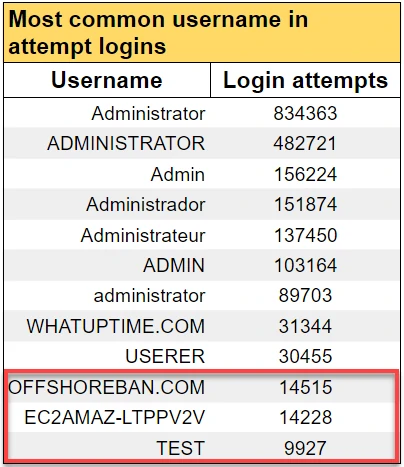

As tentativas de comprometer o sistema eram previsíveis, envolvendo ataques de força bruta que dependiam de vários dicionários. O nome de usuário mais comumente usado foi "Administrator", junto com variações como versões abreviadas, idiomas diferentes, ou caixas de cartas. Em aproximadamente 60,000 instâncias, o perpetrador conduziu uma pesquisa preliminar antes de tentar para descobrir as informações de login corretas e nomes de usuários testados que não pertenciam ao conjunto fornecido.

Na imagem acima, pesquisadores encontraram três nomes de usuário exclusivos associado ao sistema honeypot – os nomes do certificado RDP, o host, e o provedor de hospedagem. Esses nomes de usuário apareceram entre os principais 12 tentativas de nomes de login, indicando que alguns hackers não estavam testando credenciais de login impensadamente, mas coletando informações sobre a vítima de antemão.

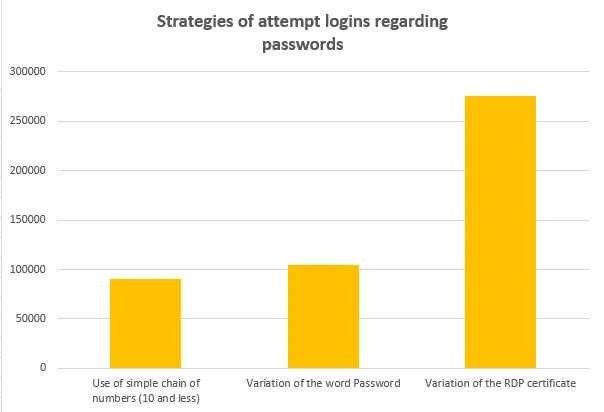

Os pesquisadores também descobriram que system had collected password hashes e foi capaz para descriptografar os mais fracos. Suas descobertas revelaram que a estratégia mais comum usada pelos hackers era criar variações do certificado RDP, seguido por variações da palavra "password" e sequências simples de até dez dígitos.

Estatísticas interessantes do RDP Honeypot

Vale ressaltar que o nome do certificado RDP foi usado apenas em Tentativas de ataque honeypot RDP a partir de endereços IP na China (98%) e Rússia (2%). No entanto, isso não implica necessariamente que os invasores sejam desses países, mas que utilizem infraestrutura nessas regiões. Outra observação é que um número significativo de atacantes (15%) empregou milhares de senhas em combinação com apenas cinco nomes de usuário.

O que então?

Todas essas informações dão uma boa visão do que está acontecendo em um cenário de ameaças moderno. Apesar das inúmeras outras maneiras de infectar o sistema, hackers ainda preferem RDP. A tecnologia é fácil de explorar, tão mesmo atacantes não qualificados executarão o ataque bem. Utilitários de força bruta e os bancos de dados com credenciais são facilmente acessíveis. E essa popularidade é um motivo direto para garantir que suas conexões RDP sejam seguras.

Existem várias maneiras de mitigar Vulnerabilidades RDP conhecidas, e o mais fácil entre eles é feche a porta vulnerável deste protocolo de rede. Embora possa haver soluções mais convenientes e flexíveis – considere ler nossa pesquisa sobre segurança do protocolo RDP.