Em março 2024, analistas de ameaças detectaram um novo grupo de ransomware, chamado Red Ransomware. O grupo, que iniciou suas atividades durante os últimos dias de grupos proeminentes como Lockbit e ALPHV, estabeleceu rapidamente uma presença no ciberespaço.

Quem é Red Ransomware?

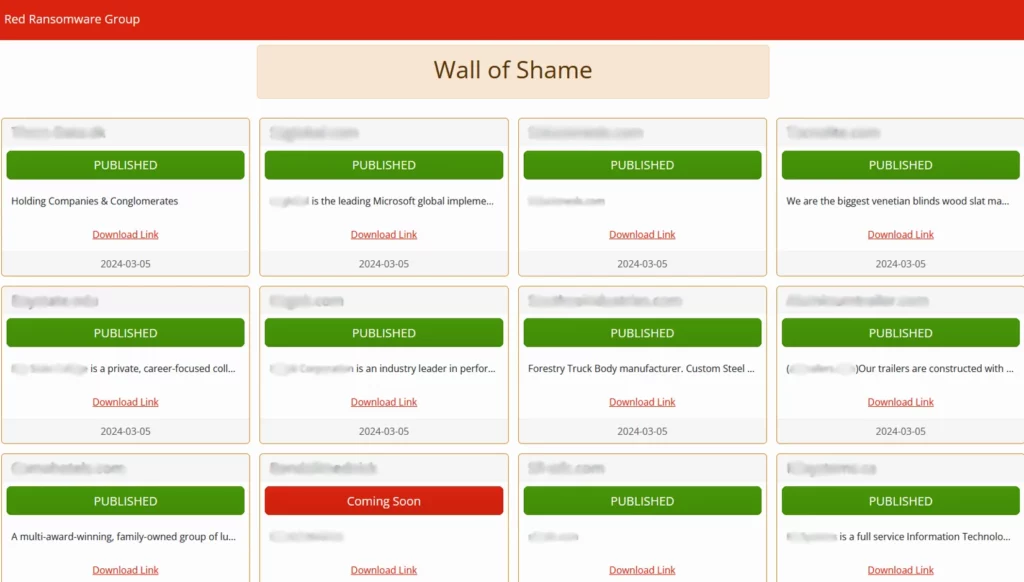

Ransomware vermelho, também conhecido como Red CryptoApp, revelou-se pela primeira vez em março 5, 2024, chamando imediatamente a atenção para suas atividades, publicando os dados de 11 vítimas em um Site de vazamento Darknet eles chamaram “Muro da Vergonha”. A pesquisa original revela o uso de técnicas clássicas de extorsão, mas com utilização de abordagens tecnológicas modernas, incluindo IA para negociação. O programas de grupo de ransomware um elevado grau de premeditação ao publicar os dados de todas as vítimas ao mesmo tempo. Acredita-se que isso tenha sido feito em breve para aumentar a pressão psicológica sobre alvos futuros.

(Todos os dados das vítimas são armazenados em um “Projetos de dados” pasta arquivada em formato ZIP junto com o nome de cada vítima.)

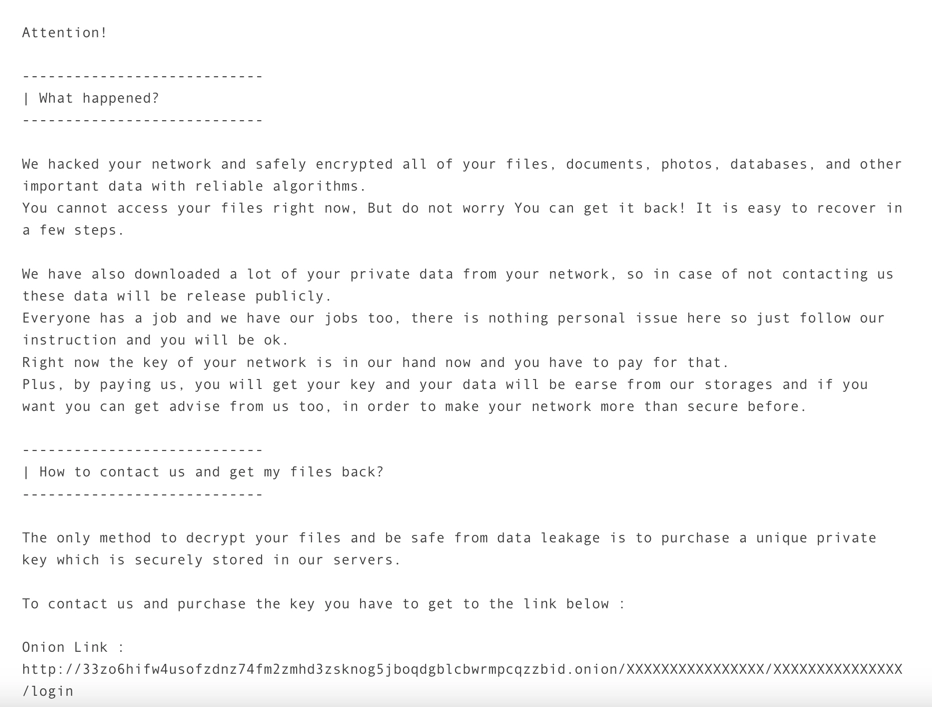

A nota de resgate usada pelo grupo Red CryptoApp:

Vítimas do Red Ransomware

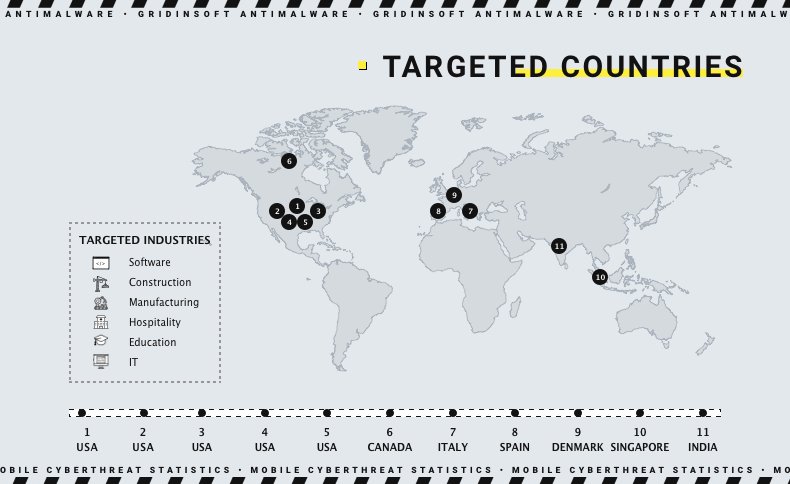

O perfil das vítimas do Red Ransomware mostra que elas selecionam seus alvos em setores e países específicos, sugerindo uma estratégia específica de seleção de alvos. As principais vítimas são empresas dos Estados Unidos, de todo um conjunto de diferentes sectores económicos, incluindo educacional e legal. Além das empresas norte-americanas, hackers também listaram vítimas do Canadá, Cingapura, México, Espanha, Itália, Índia, e Dinamarca.

Como funciona o Red Ransomware?

O grupo Red Ransomware usa uma série de técnicas para invadir e controlar sistemas direcionados. Cada ataque é uma séria ameaça para organizações em vários setores.

Acesso Inicial

Red Ransomware inicia seu ataque infectando sistemas usando e-mails de phishing ou explorando vulnerabilidades em software. Todos os arquivos do usuário recebem uma nova extensão .REDCryptoApp e não pode ser acessado sem uma chave especial. Imagine que em um instante todos os seus dados estão criptografados e inacessíveis.

Público-alvo

Red Ransomware cobre uma ampla gama de alvos, incluindo países como os Estados Unidos, Canadá, Cingapura, México, Espanha, Itália, Índia e Dinamarca. Até agora a tecnologia da informação, serviços legais, hospitalidade, transporte, fabricação, Educação, eletrônicos, e varejo são os principais alvos. No entanto, isso sugere que o grupo seleciona vítimas onde o ganho financeiro máximo pode ser alcançado.

Negociação da vítima

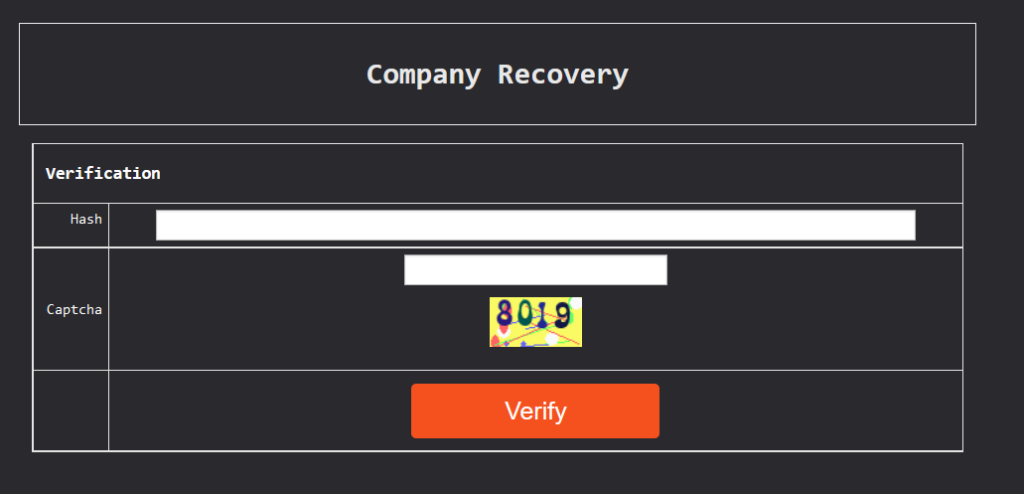

Para entrar em contato com as vítimas, um URL exclusivo é fornecido na rede TOR para negociações de resgate. A interface de comunicação é bem projetada. Existe um painel de login onde as vítimas inserem um código hash exclusivo para acessar uma janela de bate-papo para negociação. E para confirmação, você tem que resolver um captcha para entrar no chat.

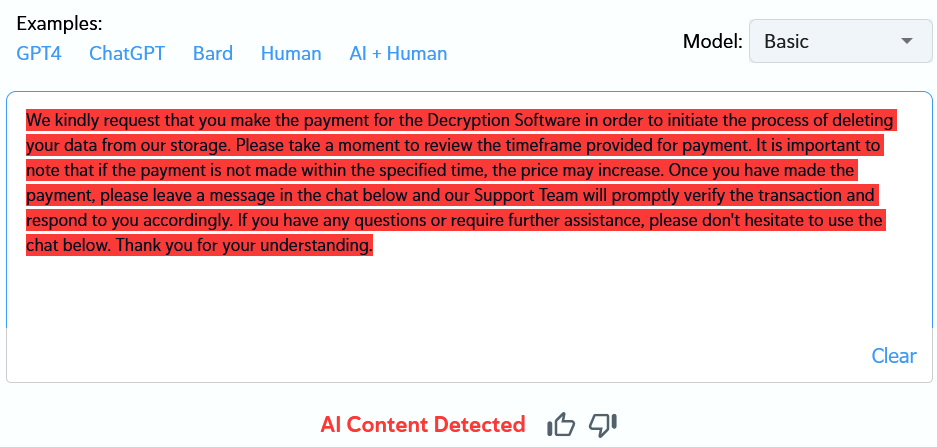

Uso de IA

Também, comunicar-se com as vítimas é como conversar com um bot bem ajustado. Aparentemente, eles estão usando IA para automatizar a comunicação. Isto permite-lhes dialogar com múltiplas vítimas ao mesmo tempo.