Os cibercriminosos que estão por trás dos ladrões RedLine e Vidar decidiram diversificar suas atividades. Agora, cgralhas implantam ransomware, usando as mesmas técnicas de propagação como eles costumavam entregar seu spyware. Enquanto isso, o processo de registro de ransomware é bastante incomum e está cheio de técnicas avançadas de evasão.

O que são Redline e Vidar Stealers?

RedLine é um malware infostealer que apareceu lá atrás 2020, oferecido no modelo Malware como serviço. É apreciado pelos cibercriminosos por sua ampla funcionalidade, que inclui não apenas a coleta automatizada de dados, mas também comandos manuais para verificar os diretórios. E, normalmente para qualquer ladrão, depende da furtividade, que é adicionalmente aprimorado por um software criptografador que vem como complemento do malware.

Vidar é semelhante, mas diferente. Visando uma lista semelhante de aplicativos de desktop, navegadores e carteiras criptografadas, está mais perto do ladrão definitivo. Assim que terminar de coletar informações, todas as informações coletadas são compactadas no arquivo e enviadas para o servidor de comando. Quando esta transferência terminar, Vidar faz “derretimento” – ou se apaga, simplesmente.

Entrega de ransomware RedLine e Vidar

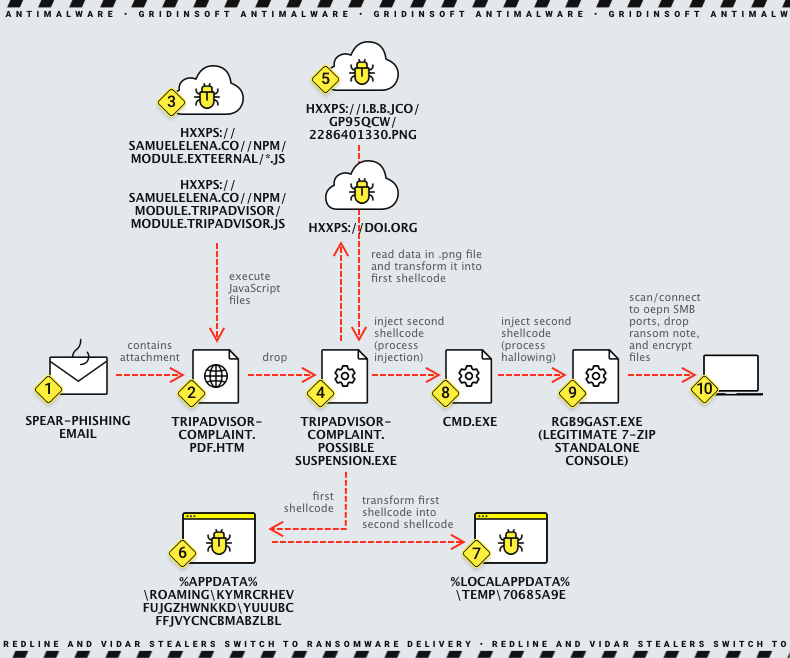

No final do verão 2023, os desenvolvedores dos ladrões RedLine e Vidar começaram a espalhar ransomware sob seu próprio governo. Os métodos para obter acesso inicial permaneceram os mesmos – os criminosos enviam às vítimas um e-mail com informações esperadas ou desagradáveis e um anexo. Este anexo – você adivinhou certo, é uma carga útil. O uso de extensões duplas (pdf.htm, em um dos casos percebidos pelos analistas) é bastante típico para tais ataques. Como a Microsoft desabilitou a execução de macros quando elas vieram da Web, o novo, e formas bastante antigas de divulgação foram postas em uso.

Depois que a vítima executa o arquivo, a cadeia de execuções começa. Primeiro, o miniaplicativo JScript se conecta ao servidor intermediário, baixa e executa o arquivo .exe. Este ficheiro, por sua vez, inicia o download de uma imagem PNG, que parece ser uma imagem bitmap. Avançar, a imagem é decodificada em um shellcode, que se transforma em mais um shellcode, salvo para o Temperatura pasta.

O segundo shellcode está sendo iniciado em uma instância do prompt de comando gerada pelo arquivo .exe mencionado acima. Por aqui, a carga final aparece - uma instância de console infectada do utilitário 7-Zip. Após a execução, ele lança o ataque de ransomware.

RedLine usa certificados EV para se esconder

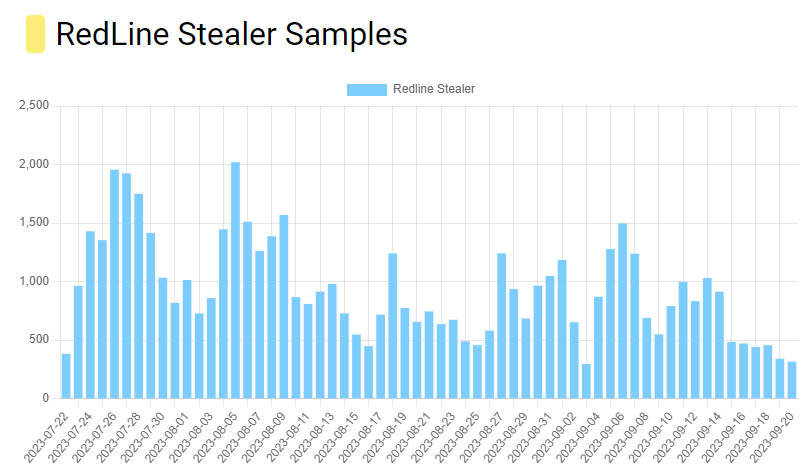

Outro interessante, embora não seja uma tática nova usada por hackers, está incorporando certificados EV em malware. RedLine começou a usar esta prática em junho 2023, começando com seus ladrões. Validação Estendida (VE) certificados de assinatura de código apareceram como um atalho para grandes empresas assinarem seus softwares. Em vez de verificações minuciosas que preparam a emissão de um certificado de código regular, este precisa apenas do pedido de uma empresa. Para obter o direito de solicitar EV, a empresa deve passar por um check-up de 16 etapas que verifica todas as arestas de sua identidade. Mas, como comumente acontece, os cibercriminosos encontraram uma maneira de usá-lo em seu benefício.

Não é incomum que certificados vazem, mas o nível de confiança é crítico desta vez. Certificados comuns exigem menos autenticação para serem emitidos, e consequentemente têm menos confiança. Enquanto isso, Certificados EV raramente são suspeitos, e recalls frequentes podem se transformar em um problema para a empresa. Também não há informações claras sobre como os certificados EV vazaram. No caso da RedLine, tal aplicação torna-se excepcionalmente ameaçadora devido a o número de suas amostras que aparecem todos os dias.

Como se proteger contra ransomware?

Certamente, ransomware moderno surpreende com a diversidade de técnicas de evasão e danos causados ao sistema. No entanto, os métodos de propagação permanecem mais ou menos os mesmos para a maioria das famílias e amostras. Spam de e-mail, software questionável baixado de fontes de terceiros – eles não têm motivos para alterar um esquema que funciona bem. E sua melhor reação a isso é sua atenção aos métodos de divulgação.

Não interaja com e-mails questionáveis. Os hackers geralmente usam chavões que induzem à urgência das ações necessárias. Isso é o que difere drasticamente as mensagens genuínas das mensagens de spam – as empresas nunca fazem isso. Mesmo que algumas das mensagens tenham um estilo que pareça legítimo e repita o que você está esperando, evite pressa e verifique os detalhes da mensagem. Além do estilo do texto, o endereço de e-mail em mensagens de spam normalmente está errado em relação ao normal. Felizmente, não há como ocultar o endereço do remetente.

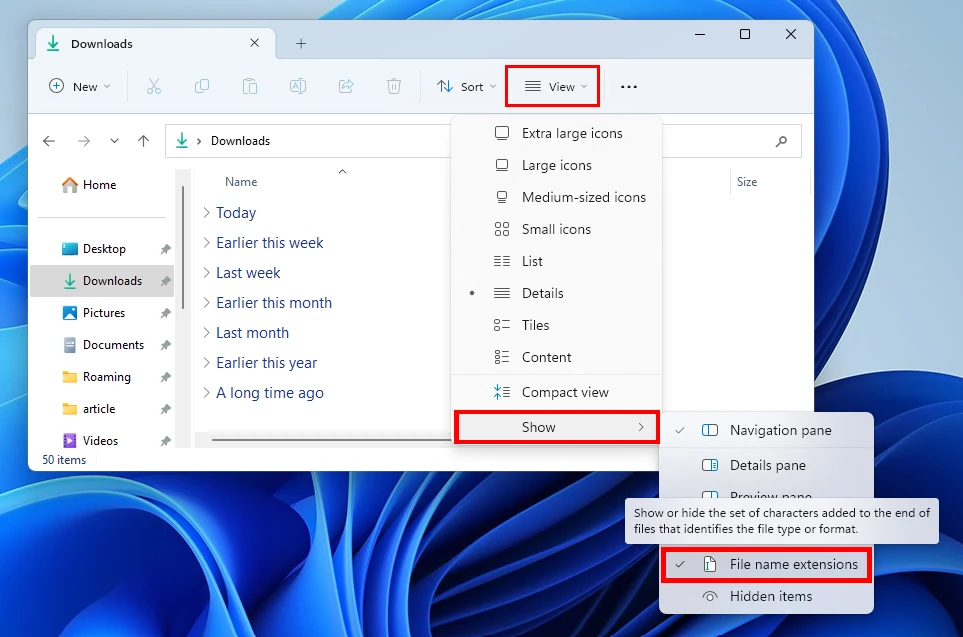

Seja cuidadoso com os arquivos da Internet que você vai executar. O truque com extensões duplas (como .pdf.exe) existe há mais de duas décadas, e hackers never shy away from using it. Como o Windows não mostra as extensões dos seus arquivos, é extremamente fácil ser enganado dessa maneira. Nas configurações do Explorador de Arquivos, você pode fazer isso mostrando as extensões. Vá para o botão Exibir no painel superior, então clique Mostrar → Extensões de nome de arquivo opção na lista suspensa. Isso tornará muito mais fácil detectar esses arquivos complicados.

Use um software antimalware confiável com recursos heurísticos avançados. Como você poderia ter adivinhado, é muito difícil detectar estaticamente o ransomware dos desenvolvedores do RedLine. Ele se disfarça como arquivos profundamente codificados que são difíceis de identificar de alguma forma. Até mesmo a carga útil final se disfarça como um utilitário de console legítimo. Em um caso tão sofisticado, apenas um método de detecção heurística pode ajudar. GridinSoft Anti-Malware has multi-stage heuristic analysis com um mecanismo de varredura neural disponível. Isso pode detectar essas ameaças com eficácia – experimente!