Um infame Remcos RAT supostamente começou visando usuários sul-coreanos por meio de arquivos compartilhados na plataforma Webhards. Ao atrair usuários com software crackeado e conteúdo adulto, hackers conseguem instalar um script malicioso que, por sua vez, baixa e executa o perigoso trojan de acesso remoto.

Remcos RAT usa Webhards para se espalhar

Pesquisa recente da empresa sul-coreana de segurança cibernética AhnLab compartilha suas observações sobre uma nova campanha de divulgação do Remcos RAT. A empresa nomeia Webhards como fonte preferida para esse malware se infiltrar nos dispositivos dos usuários. Webhards é uma plataforma de compartilhamento de arquivos, popular entre piratas de computador e pessoas que buscam conteúdo gratuito. Pode ser usado para fins legítimos, embora uma seleção de analistas o considerem uma fonte popular de malware, along with torrents.

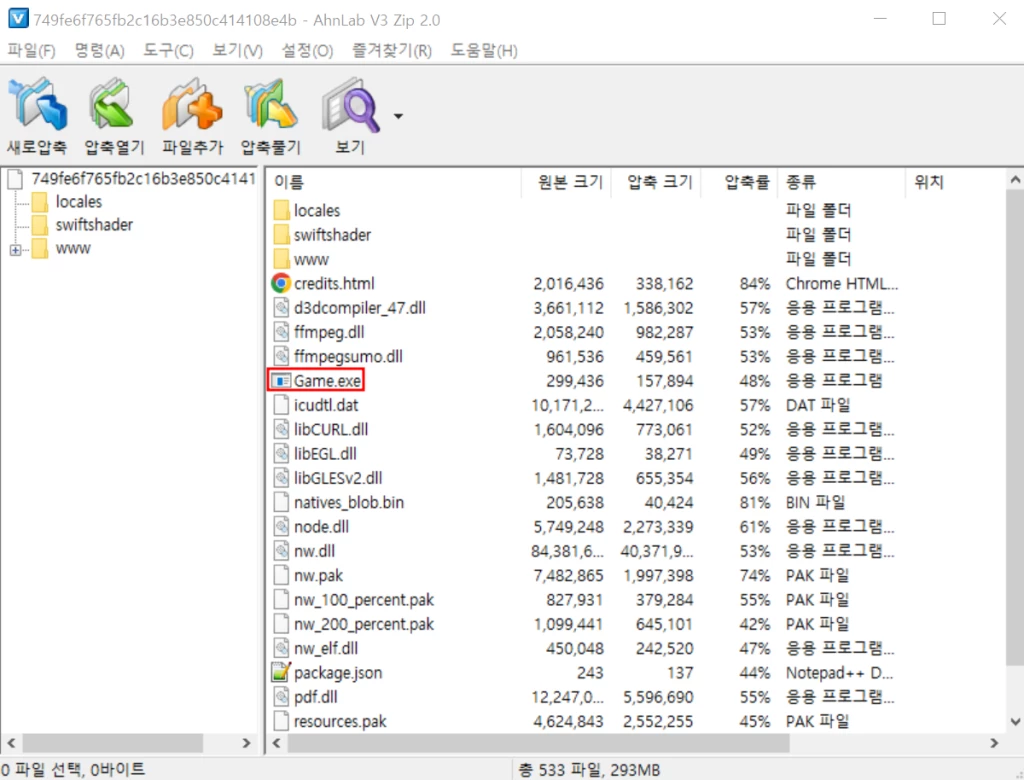

No caso de Remcos RAT, hackers usam “tópicos quentes” – conteúdo adulto ou versões crackeadas de novos jogos para fazer o usuário baixar o pacote infectado. Então, a publicação no site mencionado pede para executar um arquivo Game.exe, que está presente no arquivo baixado. Ao executar o arquivo executável, a chain of VBS scripts são executados para baixar a carga final.

Ao baixar, outro conjunto de scripts injeta Remcos em um processo do sistema chamado ServiceModelReg.exe. Este é um utilitário de console integrado que é, na verdade, usado apenas durante a instalação do sistema e não tem aplicação adicional. Bem, até que esta instância do Remcos encontre o caminho para a máquina, aparentemente.

O que é Remcos RAT?

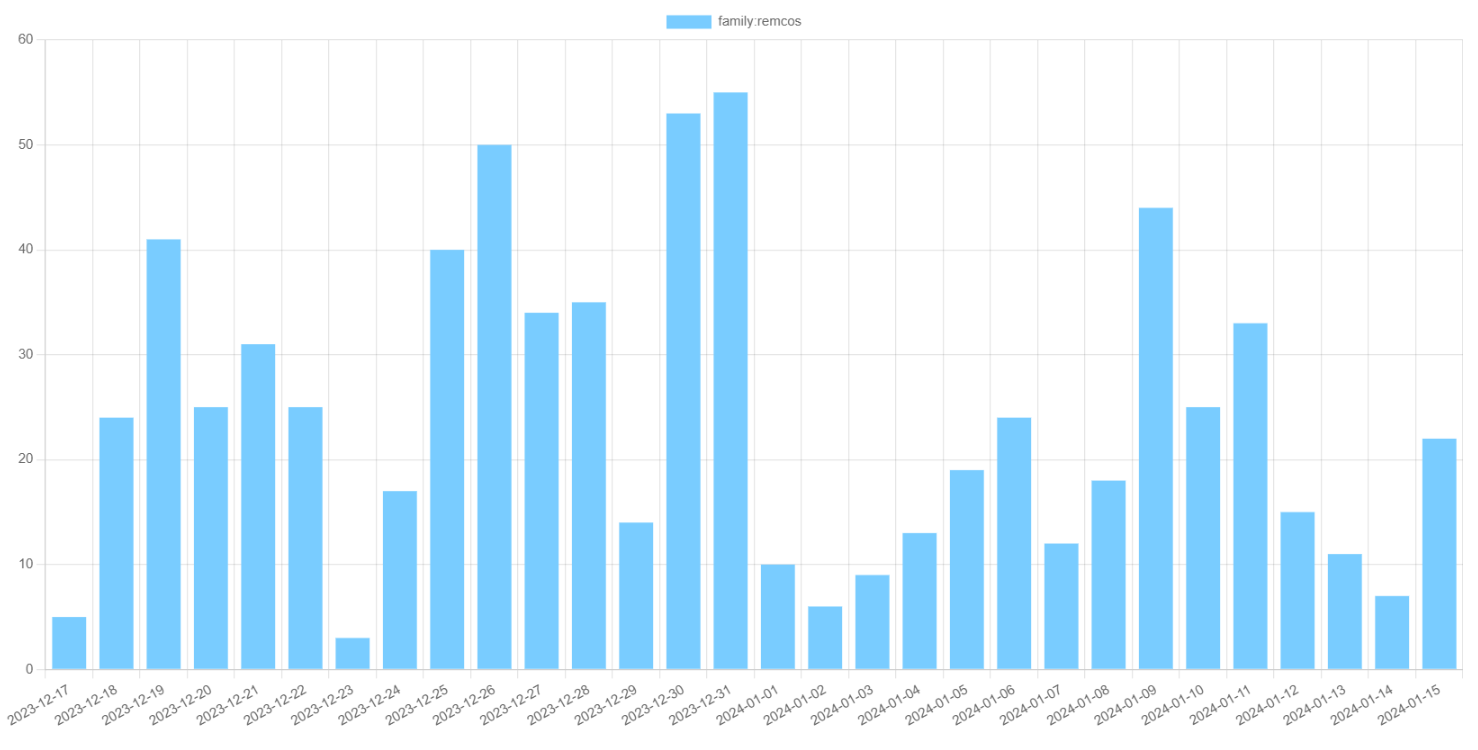

Remcos é um remote access trojan, comercializado como uma ferramenta legítima de acesso remoto pela empresa alemã BreakingSecurity. Lançado em 2019, tornou-se particularmente popular em 2020 e 2021, quando os agentes de ameaças usavam e-mails com o tema Covid para divulgá-los. Mais tarde, porém, sua atividade tornou-se muito mais moderada, média em 30 amostras por dia durante 2023.

Para funcionalidade, este malware é um exemplo clássico de RAT: Remcos fornece acesso remoto completo ao sistema infectado, incluindo acesso aos menus do sistema e sistema de arquivos. Adicionalmente, é capaz de gravar a tela, tirar capturas de tela e definir o alarme de atividade. Para identificar sistemas alvo uns dos outros, o malware coleta algumas informações básicas – Versão do sistema operacional, data, tempo, e algumas informações básicas de hardware.

Como se proteger contra ameaças?

Observando as formas como o malware se espalha você já pode obter a resposta sobre como se proteger. No caso de Remcos, a resposta óbvia é evitar software crackeado. Como não é apenas um risco de malware mas também uma violação de direitos autorais, evitá-lo é praticamente recomendado. Isso é especialmente relevante para sites conhecidos por serem usados para distribuição de malware..

Por um adicional, camada passiva de proteção, você pode ter um software antimalware em execução em segundo plano. Moderno, antivírus bem abastecido pode protegê-lo de qualquer ataque, independentemente do tipo de malware. GridinSoft Anti-Malware é aquele em que você pode confiar – seu sistema de detecção oferece proteção excepcional em abordagens proativas e reativas.