A Intel corrigiu uma vulnerabilidade grave do Reptar em vários processadores para desktops, servidores, dispositivos móveis e sistemas embarcados. Isso também provou ser um problema para o último Alder Lake, Lago Raptor, e microarquiteturas Sapphire Rapids.

A vulnerabilidade Reptar pode ser usada para aumentar privilégios, obter acesso a informações confidenciais, e causar negação de serviço. No entanto, pelo menos a sua fixação não requer intervenção ao nível do hardware, como era no caso de um ataque LVI.

Vulnerabilidade Reptar em CPUs Intel permite escalonamento de privilégios

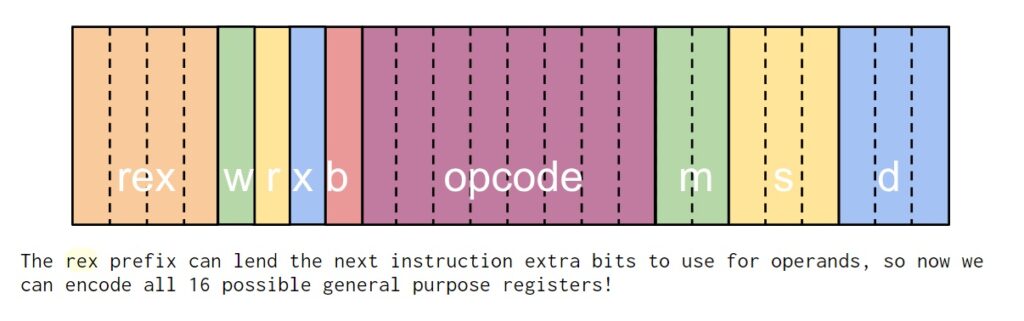

A vulnerabilidade, descoberto pelos próprios engenheiros da Intel, recebeu o identificador CVE-2023-23583 e é descrito como “Problema de prefixo REX”.

Inicialmente, acreditava-se que o erro poderia ser usado apenas para provocar uma negação de serviço. A vulnerabilidade recebeu apenas uma pontuação CVSS de 5.5. A Intel planejou inicialmente lançar um patch para isso em março 2024.

No entanto, uma análise mais profunda mostrou que havia uma maneira de explorar o bug para aumentar os privilégios. E a Intel mudou a data de lançamento do patch para novembro 2023. Como resultado, a classificação de vulnerabilidade foi alterado para 8.8 pontos na escala CVSS.

A Intel não espera que nenhum software não-malware encontre esse problema no mundo real. Espera-se que redundantes Os prefixos REX não estarão presentes no código e não será gerado por compiladores.

Exploração maliciosa da questão Reptar requer a execução de código arbitrário. Também, como parte de uma revisão interna, a Intel identificou a possibilidade de escalonamento de privilégios em determinados cenários.

Sistemas com processadores afetados, incluindo Lago Alder, Lago Raptor e Corredeiras Sapphire, já receberam firmware atualizado, e esses patches não afetam o desempenho.

Outras ameaças aos processadores Intel

A história dos problemas do processador do Windows é bastante rica. Também escrevemos sobre o Ataque bisbilhoteiro, que pode parar os processadores. E sobre o Ataque de ornitorrinco, que poderia ser usado por invasores para roubar dados. E também sobre problemas com Tecnologia de Gestão Ativa (AMT) e capacidade de gerenciamento padrão Intel (ISM).

No entanto, no início deste ano, a mídia também escreveu sobre um dos erros mais graves na história dos processadores Intel. Foi o problema CVE-2021-39296 (10 fora de 10 na escala CVSS). Esta vulnerabilidade afetou o BMC integrado (Controlador de gerenciamento de rodapé) e firmware OpenBMC em diversas plataformas da empresa. O problema CVE-2021-39296, como seu ID mostra, foi descoberto em 2021, mas foi corrigido apenas dois anos depois.

As vulnerabilidades do processador são tão perigosas?

Problemas com processadores geralmente são percebidos como dolorosos devido ao fato de que eles estão em toda parte. Eles são a base de quase todos os dispositivos eletrônicos. E uma vulnerabilidade explorável na Intel ou Produtos AMD pode tornar milhões de usuários em todo o mundo dependentes das ações de invasores.

Uma lista completa de processadores Intel afetados pela vulnerabilidade CVE-2023-23583, bem como recomendações para resolvê-lo, estão disponíveis aqui.