Pesquisador croata Bojan Zdrnja descoberto uma extensão maliciosa do Chrome que abusa do Chrome Sync.

Se você não usa o Chrome, deixe-me lembrá-lo que esta função é aplicada para sincronizar dados entre dispositivos de diferentes usuários, e armazena cópias de todos os favoritos do usuário, histórico de navegação, senhas, bem como configurações e extensões do navegador nos servidores em nuvem do Google.

No entanto, como acabou, a sincronização pode ser usada para enviar comandos para navegadores infectados, bem como roubar dados de sistemas infectados, contornando firewalls e outros meios de proteção.

Zdrnya escreve que durante o incidente ele estudou, o invasor obteve acesso ao computador da vítima, mas não conseguiu roubar os dados, já que estava dentro do portal do funcionário. Em seguida, o hacker baixou uma extensão maliciosa do Chrome na máquina da vítima e a lançou no modo de desenvolvedor..

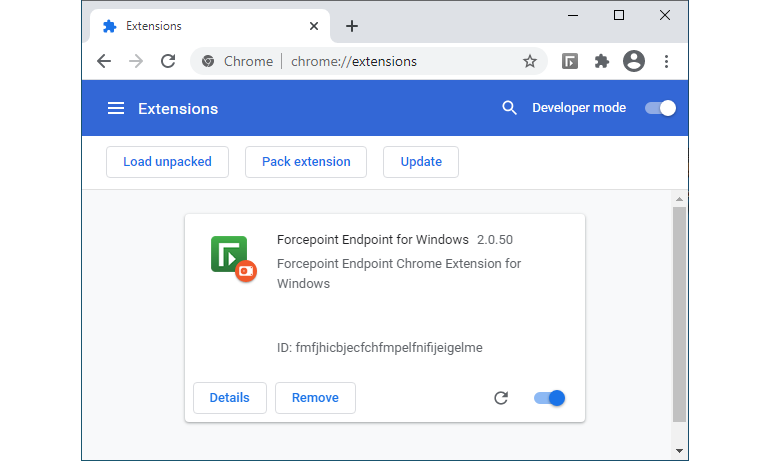

A extensão se disfarçou como um produto de segurança da Forcepoint e continha código malicioso que abusava da função de sincronização, permitindo que um invasor controle o navegador infectado. Nesse caso, a extensão foi usada para manipular dados em um aplicativo web interno ao qual a vítima tinha acesso.

O código malicioso encontrado na extensão permitiu que um invasor criasse um campo de texto especial para armazenar chaves de token, que foram então sincronizados com os servidores em nuvem do Google.

Segundo o pesquisador, quaisquer dados podem ser armazenados em tal campo: podem ser informações coletadas por uma extensão maliciosa sobre um navegador infectado (por exemplo, nomes de usuário, senhas, chaves criptográficas, etc.), ou, pelo contrário, comandos que a extensão deve executar no host infectado.

Por isso, uma extensão maliciosa pode ser usada para “ralo” dados de redes corporativas para o Chrome do invasor, e ignorando ferramentas de proteção locais. Afinal, conteúdo ou comandos roubados são transmitidos por meio da infraestrutura do Chrome, e o navegador Google geralmente pode funcionar e transferir dados sem impedimentos, aquilo é, a atividade do hacker não levantará suspeitas e não será bloqueada na maioria das redes corporativas.

Em vez de, o pesquisador aconselha o uso de recursos corporativos do Chrome e políticas de grupo para bloquear ou controlar rigidamente extensões que podem ser instaladas no navegador.

Como mencionei, recentemente O Google Chrome corrigiu duas vulnerabilidades de 0 dias em duas semanas, que estava sob ataques.