Lennert Wouters, pesquisador da Universidade Católica de Leuven, que descobriu anteriormente um bug que permitia sequestrar Tesla em alguns minutos, disse que invadiu o terminal Starlink usando um $25 chip mod.

No Chapéu preto 2022 conferência, Wouters anunciado que pretende disponibilizar esta ferramenta para cópia.

Elon Musk lançou mais de 3,000 StarLink satélites em órbita desde 2018. Esta rede de satélite foi projetada para fornecer conectividade à Internet nos lugares mais inacessíveis da Terra, onde anteriormente a conexão não era confiável, caro ou completamente indisponível.

Mais milhares de satélites estão planejados para serem colocados em órbita à medida que se desenvolve, e Starlink, como qualquer outra nova tecnologia, tornou-se um interesse para hackers e pesquisadores.

Agora Lennert Wouters falou sobre um dos primeiros hacks do terminal Starlink, uma antena parabólica (apelidado de Dishy McFlatface) que é comumente colocado em edifícios. Para obter acesso ao firmware da antena, Wouters desmontou o terminal que comprou e desenvolveu uma ferramenta especial para hackeá-lo sozinho.

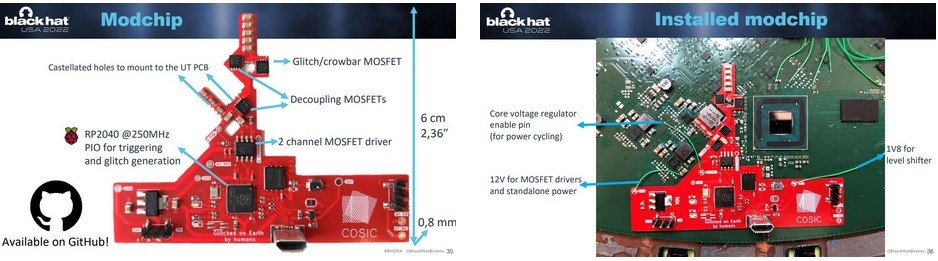

Esta função foi assumida por um quadro personalizado (chip mod) que foi montado a partir de peças prontas, cujo custo total foi de aproximadamente $ 25. Uma vez conectado a uma antena Starlink, a placa é usada para injeção de falha ataque, desligar temporariamente o sistema para contornar os mecanismos de defesa do Starlink. Esse “falha” eventualmente permitiu que Wouters alcançasse as partes anteriormente bloqueadas do sistema Starlink.

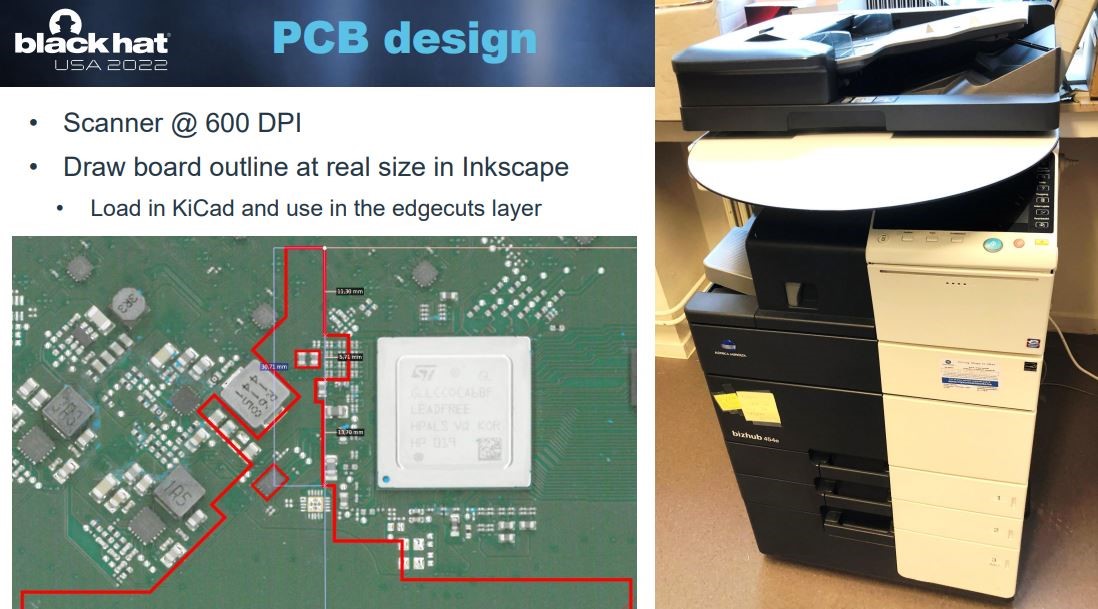

Para criar o chip mod, Wouters escaneou uma antena Starlink e criou uma placa para combinar com a placa Starlink existente. Seu chip mod precisa ser soldado a uma placa Starlink existente e conectado com alguns fios.

O chip mod em si consiste em um Raspberry Pi microcontrolador, memória flash, interruptores eletrônicos, e um regulador de tensão. Ao criar a placa para o terminal do usuário, Os engenheiros da Starlink imprimiram a inscrição “Feito na Terra por humanos” nele. Wouters’ chip mod diz “Com falhas na Terra por humanos”.

Além disso, o pesquisador decidiu abrir o código de sua ferramenta publicando seu trabalho sobre GitHub, incluindo alguns dos detalhes necessários para lançar o ataque.

Com fio explica que o sistema Starlink consiste em três partes principais. O primeiro são os próprios satélites, que se movem em órbita próxima à Terra a uma altitude de cerca de 550 quilômetros e transmitir sinais para a superfície. Os satélites se comunicam com dois sistemas na Terra: gateways que enviam conexões de internet para os satélites, e McFlatface apetitoso pratos que os usuários podem comprar. Wouters’ pesquisa centrada em terminais de usuário, que eram originalmente redondos, mas os novos modelos são retangulares.

Os entusiastas estudam os terminais de usuário Starlink há muito tempo: eles eram repetidamente desmontado, discutido em Reddit, mas Wouters foi o primeiro a prestar atenção à segurança do terminal e de seus chips. Ele diz que passou por vários estágios e tentou muitas abordagens diferentes antes de criar seu mod chip de código aberto..

Waters vem testando o sistema Starlink desde maio 2021, alcançar 268 Velocidades de download em Mbps e 49 Velocidades de download em Mbps do telhado do prédio de sua universidade. Depois disso, ele decidiu desmontar o aparelho. Usando uma combinação de “um secador de cabelo industrial, ferramentas, álcool isopropílico e muita paciência,” ele conseguiu retirar a tampa da placa e ter acesso aos seus componentes internos. No fim, isso ajudou a entender como o dispositivo inicializa e baixa o firmware.

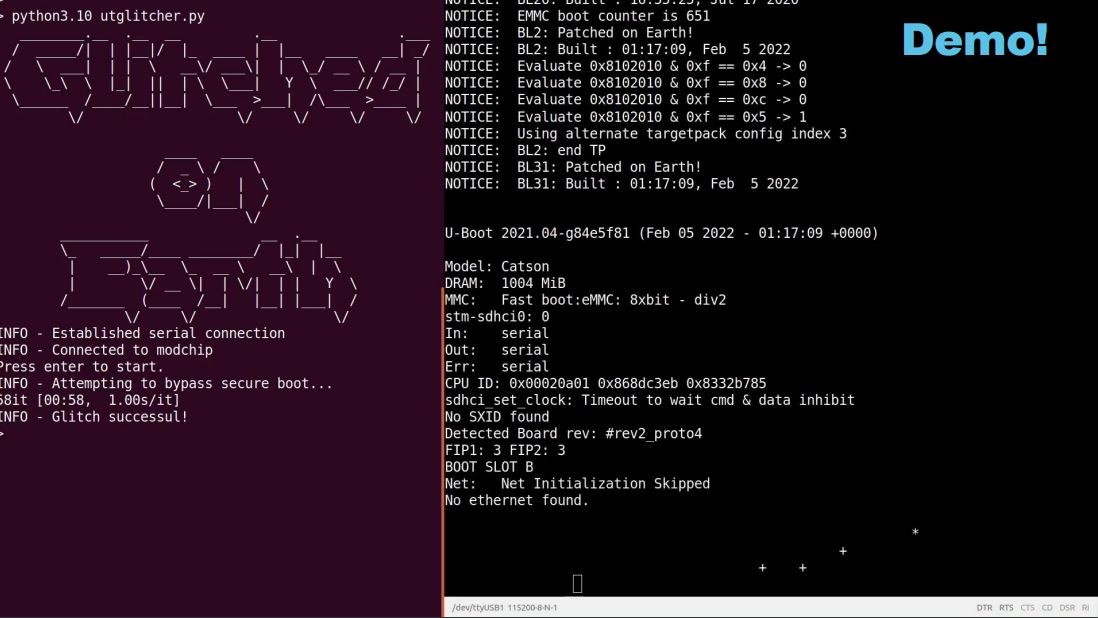

Em geral, Águas’ O ataque funciona ignorando as verificações de segurança e assinatura necessárias para garantir que o sistema seja inicializado corretamente e que o código não tenha sido adulterado.

Então, quando uma antena Starlink liga, o carregador passa por vários estágios diferentes. Wouters’ ataque causa uma falha no primeiro bootloader, um bootloader ROM que é atualizado no SoC e não pode ser atualizado. Depois disso, torna-se possível implantar firmware personalizado e obter controle sobre o terminal.

O pesquisador notificou Starlink sobre as vulnerabilidades que encontrou no ano passado, e a empresa pagou-lhe uma recompensa sob o recompensa de insetos programa. Os desenvolvedores do Starlink até ofereceram a Waters acesso ao software do dispositivo, mas ele recusou, pois ele já estava trabalhando profundamente e queria terminar o desenvolvimento do mod chip.

Dito isto, Wouters observa que embora EspaçoX lançou uma atualização para tornar o ataque mais difícil (ele mudou seu chip mod em resposta), o problema subjacente não pode ser resolvido até que a empresa crie uma nova versão do chip principal. Por esta razão, todos os terminais de usuário existentes ainda estão vulneráveis, embora tenha se tornado mais difícil realizar um ataque.

Embora as especificações do mod-chip estejam disponíveis no GitHub, Wouters diz que não planeja vender pranchas prontas para uso, nem distribuirá firmware personalizado para o terminal do usuário ou fornecerá detalhes exatos da falha que estava explorando.

Vale a pena notar que depois de Waters’ Discurso do chapéu preto, Os engenheiros da Starlink lançaram um documento PDF de seis páginas explicando exatamente como eles protegem seus sistemas.

Os especialistas da Starlink enfatizam que tal ataque requer acesso físico ao terminal, e como resultado de uma falha de inicialização, apenas um dispositivo específico pode ser comprometido, mas não toda a rede Starlink.