Semana passada, a infraestrutura do REvil (Sodinokibi) devolvido on-line depois de meses de inatividade, e agora o ransomware retomou os ataques.

O fato é que em julho 2021, o grupo hack ficou off-line sem dar nenhuma razão. Depois foi uma questão de encerrar toda uma rede de sites convencionais e darknet que eram usados para negociar um resgate, drenar dados roubados das vítimas, bem como a infraestrutura interna do ransomware.

Deixe-me lembrá-lo que não muito antes disso, no início de julho 2021, Operadores REvil realizados um ataque em grande escala sobre os clientes do conhecido provedor de soluções MSP Kaseya. Para o ataque, os hackers usaram vulnerabilidades de dia 0 no produto da empresa (VSA).

O problema era que a maioria dos servidores VSA afetados eram usados por provedores MSP, aquilo é, empresas que gerenciam a infraestrutura de outros clientes. Isso significa que os cibercriminosos implantaram o ransomware em milhares de redes corporativas.

De acordo com números oficiais, o compromisso afetou cerca de 60 Caixa registradora dos clientes, através de cuja infraestrutura os hackers conseguiram criptografar aproximadamente 800-1500 redes corporativas.

Além disso, pouco antes do ataque aos clientes, Kaseya REvil chegou às primeiras páginas de muitas publicações como atacou a JBS, o maior fornecedor mundial de carne bovina e de aves, bem como o segundo maior produtor de carne suína. A empresa opera nos EUA, Austrália, Canadá, Grã-Bretanha e assim por diante, atendendo clientes de 190 países ao redor do mundo.

Já se sabe há muito tempo que REvil é um grupo de hackers que fala russo, Presidente dos EUA, Joe Biden, em conversa telefônica chamado ao presidente russo, Vladimir Putin, para impedir os ataques de hackers de ransomware que operam no território da Federação Russa. Biden disse que se a Rússia não agir depois disso, os Estados Unidos serão forçados a assumir isso por conta própria.

Depois de desligar toda a infraestrutura do grupo hack, muitos especialistas acreditavam que o grupo havia se desmembrado e agora mudaria a marca, na tentativa de confundir as agências de aplicação da lei e as empresas de segurança da informação nos Estados Unidos. Ao mesmo tempo, Caixa de alguma forma obtido uma chave universal para descriptografar seus clientes’ dados. Então, alguns sugeriram que os policiais russos receberam a chave de descriptografia dos invasores e a entregaram ao FBI como um gesto de boa vontade..

Agora apitando no computador escreve isso até setembro 9 não houve evidências de novos ataques e que o REvil foi totalmente retomado. No entanto, no final da semana passada, alguém enviou uma nova amostra do REvil para VirusTotal, datado de 4 de setembro. E logo depois, os hackers publicaram capturas de tela dos dados roubados da nova vítima em seu site na darknet.

A publicação também observa que no passado, um representante do grupo, conhecido pelos apelidos Desconhecido ou UNKN, anúncios publicados ou as últimas notícias sobre as operações do REvil em fóruns de hackers. Agora um novo representante do ransomware, que se cadastraram nesses sites como REvil, voltou a essas publicações e explicou que, de acordo com o grupo hack, Desconhecido foi preso e os servidores do grupo foram comprometidos.

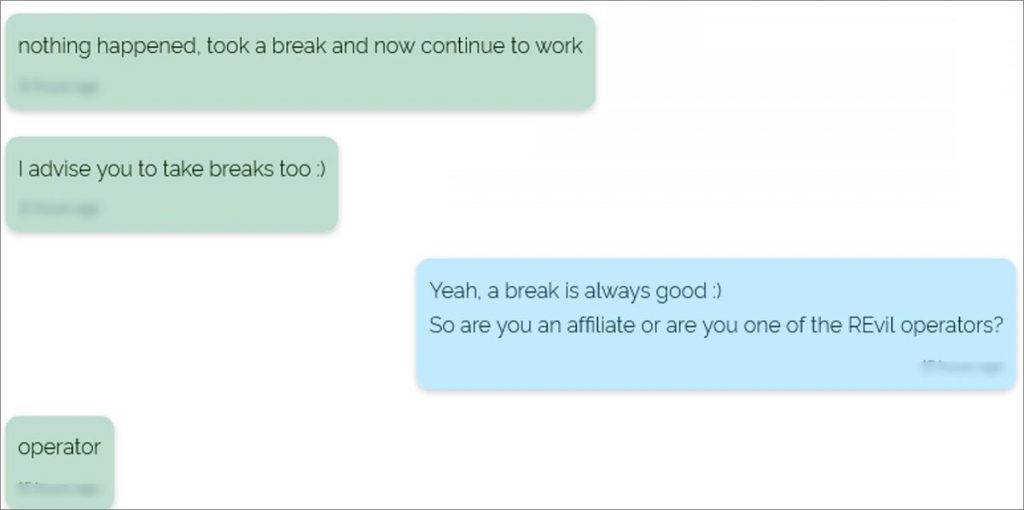

No entanto, As próprias fontes da Bleeping Computer disseram à mídia que o desaparecimento de REvil foi uma surpresa para as autoridades.. Por exemplo, a publicação traz uma captura de tela de um bate-papo entre um pesquisador de segurança da informação e um representante do REvil, onde este último diz que os operadores de ransomware simplesmente fizeram uma pausa.

Deixe-me também lembrá-lo que escrevemos isso Operadores REvil chantagearam a Apple.