Especialistas da Universidade do Ruhr e da Universidade de Nova York em Abu Dhabi publicaram informações sobre o ataque ReVoLTE, que permite descriptografar e ouvir conversas de outras pessoas em redes LTE.

Este ataque já tem seu próprio site, e na conferência Usenix os pesquisadores demonstraram uma apresentação de vídeo do seu relatório.

Gostaria de observar que anteriormente a mesma empresa de pesquisa descobriu o Problema IMP4GT, que afeta quase todos os dispositivos modernos com suporte LTE, nomeadamente smartphones, comprimidos, Dispositivos IoT.

O bug permite imitar outro usuário na rede da operadora, o que significa que um invasor poderá assinar assinaturas pagas às custas de outras pessoas ou publicar algo (por exemplo, documentos secretos) sob o nome de outra pessoa.

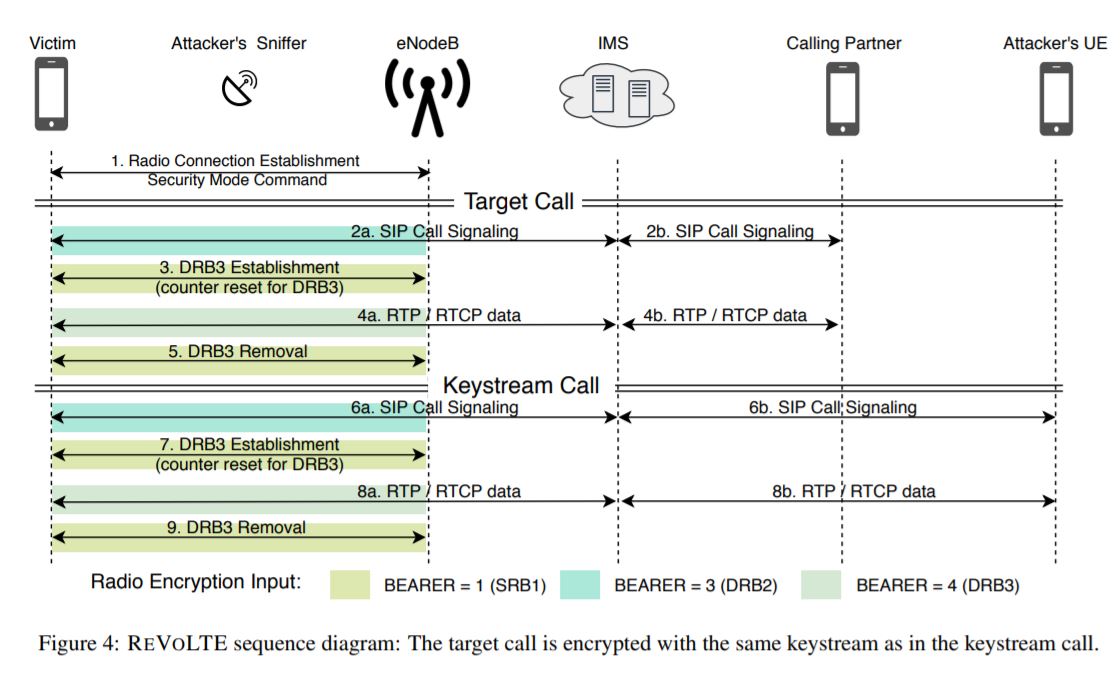

“O ataque ReVoLTE é baseado no fato de que muitas operadoras móveis usam a mesma chave de criptografia para proteger diferentes chamadas de voz 4G que passam pela mesma estação base”, – dizem especialistas em segurança da informação.

Os cientistas conduziram uma série de “testes de campo” do seu ataque, analisando a operação de estações base aleatórias em toda a Alemanha, e descobriu-se que 80% deles usam a mesma chave de criptografia (ou uma chave que é fácil de prever), o que coloca os usuários em risco.

O fato é que por padrão o padrão VoLTE suporta chamadas criptografadas, e as operadoras móveis devem escolher sua própria chave de criptografia (cifra de fluxo) para cada chamada. Normalmente, a chave deve ser única para cada chamada. Infelizmente, descobriu-se que muitas vezes as chamadas de voz são criptografadas com a mesma chave ou chave que é fácil de prever.

Este problema geralmente se manifesta ao nível das estações base, que reutilizam a mesma cifra de fluxo ou algoritmos previsíveis para gerar chaves de criptografia. Como resultado, um invasor pode gravar uma conversa entre dois usuários 4G conectados a uma estação base vulnerável e depois descriptografá-la.

Tudo o que um hacker precisa para realizar um ataque é ligar para uma das vítimas e gravar a conversa para que esta chamada seja criptografada com o mesmo (ou previsível) Chave de encriptação. A única limitação é que o invasor deve estar conectado à mesma estação base que sua vítima, e o invasor deve agir rapidamente: a chamada do invasor deve ser concluída dentro de cerca de 10 segundos após o término da chamada direcionada.

Isto pode ser feito com hardware que custará cerca de $7,000 no total. Embora o preço possa parecer alto, os pesquisadores observam que geralmente os spoilers 3G e 4G usados pelas autoridades policiais e grupos criminosos não custam menos.

“Quanto mais tempo o agressor fala com sua vítima, mais ele será capaz de descriptografar a conversa anterior. Por exemplo, se o agressor e a vítima conversassem por cinco minutos, o invasor seria mais tarde capaz de descriptografar cinco minutos da conversa anterior”, - explicam os pesquisadores.

Essencialmente, o hacker só precisa comparar as duas entradas e determinar a chave de criptografia.

De volta em dezembro 2019, pesquisadores relataram os problemas às operadoras móveis alemãs e à GSMA. Como resultado, a GSMA lançou atualizações para o protocolo 4G que protege contra ataques ReVoLTE. Infelizmente, especialistas apontam que mesmo que as operadoras móveis alemãs e seus usuários estejam agora seguros, outras operadoras ao redor do mundo ainda podem estar vulneráveis.

Especialistas criaram e publicado no GitHub um aplicativo especial para Android que pode usar operadoras móveis para testar suas redes e estações base em busca de vulnerabilidades ao ReVoLTE. O aplicativo requer um dispositivo com acesso root que suporte VoLTE e execute o chipset Qualcomm.