Uma pesquisa recente da equipe da CheckPoint Research revelou uma nova amostra de ransomware que pode potencialmente superar todas as amostras atualmente presentes no mercado. Eles cunharam Rorschach, e já digo que suas propriedades únicas podem torná-lo um ransomware dominante muito rapidamente. Nós falamos sobre esse malware in a recent news post, e agora é hora de uma análise mais detalhada.

Rorschach Ransomware usa carregamento lateral de DLL

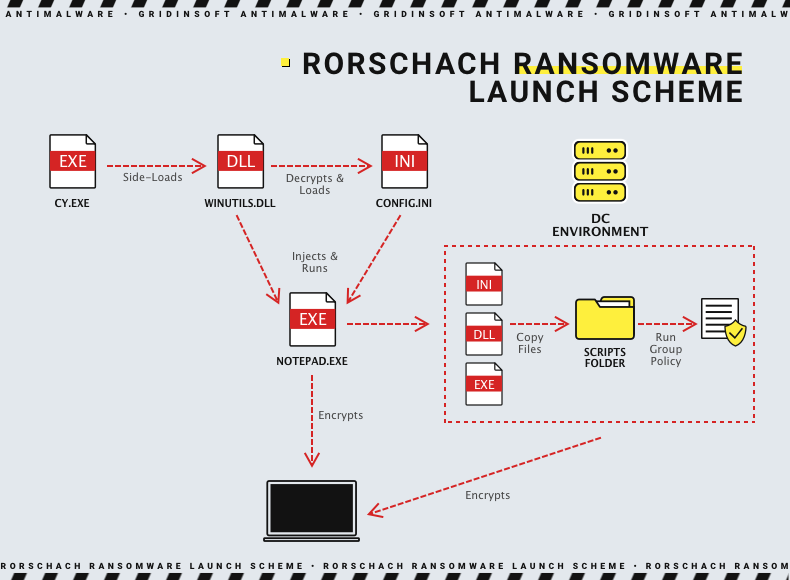

Uma das propriedades mais incomuns de uma nova amostra de ransomware é a forma como ele se conecta ao sistema infectado. Em um sistema de teste, malware usou uma técnica de sideload de DLL para carregar suas próprias bibliotecas. Essa abordagem também é chamada Sequestro de ordem de pesquisa de DLL, pois explora o mecanismo usado no Windows para alocar as bibliotecas necessárias para resolver as dependências. No caso do Rorschach, malware exige a cópia de um arquivo genuíno winutils.dll biblioteca usando o Ferramenta de serviço Cortex XDR Dump da Palo Alto Network. Usá-lo não aciona mecanismos antimalware, como já pertence a um. Tentar ficar o mais baixo possível não é novidade para os hackers, mas este método é inovador.

Usando o cy.exe (o processo da mencionada ferramenta de serviço de despejo), cargas de malware uma instância falsificada de winutils.dll, que realmente contém a carga útil. A biblioteca está sendo descompactada e gera o config.ini arquivo. Então, este último é usado junto com a parte of the previous .dll file para criar o processo exato de ransomware. Pesquisadores testemunharam o nome bloco de notas.exe, no entanto, é óbvio que todos os nomes podem mudar de um ataque para outro.

Evasão de detecção

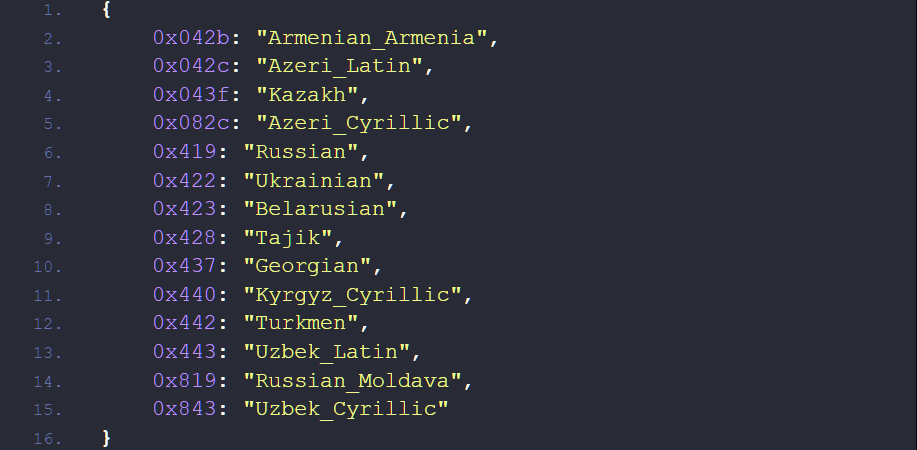

Como qualquer outra amostra de malware avançado, Rorschach usa uma linha de truques anti-detecção. Além de explorar a ferramenta legítima para solicitar uma biblioteca, ele gera processos em modo suspenso. Para tornar a análise ainda mais difícil, dá aos processos argumentos falsificados – linhas de número “1”. Cada linha corresponde a um comando específico, que é analisado em execução, resultando em execução normal. Geralmente para malware de países da ex-URSS, Rorschach se recusará a ser executado em um sistema que contenha linguagens de sistema específicas.

Para tornar qualquer análise pós-fato mais difícil ou mesmo impossível, o malware limpa todos os diários de eventos enviando o comando correspondente para wevutil.exe. Adicionalmente, elimina cópias de sombra de volume – o método de backup padrão do Windows que copia o volume do sistema. Para garantir que nada impedirá a execução do malware, ele interrompe a execução de uma lista de serviços usando o comando net.exe stop. Todas essas coisas, no entanto, não são novos: a maioria das outras amostras de ransomware faça o mesmo truque para tornar qualquer recuperação ou investigação mais complicada.

Lista de processos e serviços suspensos

| Processos | ||

|---|---|---|

| sql.exe | wrapper.exe | dbsrv12.exe |

| oracle.exe | WinSAT.exe | encsvc.exe |

| ocssd.exe | mydesktopservice.exe | firefox.exe |

| dbsnmp.exe | ocautoupds.exe | tbirdconfig.exe |

| sincronizar.exe | mydesktopqos.exe | dbeng50.exe |

| agntsvc.exe | ocomm.exe | sqbcoreservice.exe |

| isqlplussvc.exe | vapor.exe | thebat.exe |

| xfssvccon.exe | powerpnt.exe | infopath.exe |

| winword.exe | excel.exe | Outlook.exe |

| wordpad.exe | msaccess.exe | mspub.exe |

| visio.exe | onenote.exe | Thunderbird.exe |

| Serviços | ||

|---|---|---|

| stc_raw_agent | Varredura RTV | Serviço QBCFMonitor |

| SQL | Serviço QBFC | Zhudongfangyu |

| svc$ | Serviço QBIDP | YooBackup |

| meme | Intuit.QuickBooks.FCS | VSNAPVSS |

| mepocs | contra | Serviço PDVFS |

| sophos | VeeamTransportSvc | BackupExecVSSProvider |

| cópia de segurança | VeeamDeploymentService | AcrSch2Svc |

| GxCIMgr | VeeamNFSSvc | BackupExecAgentAccelerator |

| DefWatch | BackupExecAgentBrowser | BackupExecDiveciMediaService |

| ccEvtMgr | BackupExecJobEngine | BackupExecRPCService |

| ccSetMgr | BackupExecManagementService | Agente Acronis |

| SavRoam | CASAD2DWebSvc | CAARCUpdateSvc |

Abordagem de autodivulgação

Aqui as coisas voltaram a ser estranhas e incomuns. Malware Rorschach é capaz de aproveitar a infecção do Controlador de Domínio – o componente chave de qualquer rede. Se este ransomware detectar que está sendo executado em um DC, ele prepara o ambiente para se espalhar para outros dispositivos adicionando seus arquivos à pasta de script. Então, malware cria uma Política de Grupo que permite que o malware se copie para o %Pasta% pública de todas as máquinas da rede. Finalmente, ele usa o utilitário taskkill.exe para interromper os processos mencionados acima também nas máquinas subordinárias. Depois disso, Rorschach cria outra política de grupo que a executa no logon do usuário.

Ainda, alguma coisa similar já foi detectado no LockBit 2.0 amostras. Uma infame gangue de ransomware usa praticamente o mesmo truque para infectar a rede após violar o DC. Igual à ideia da gangue LockBit, Rorschach realiza autodestruição após finalizar o processo de criptografia. Isso torna a investigação do ataque ainda mais difícil. No entanto, há uma coisa em que Rorschach sobrecarregou o LockBit – velocidade de criptografia.

Métodos de criptografia

Geralmente, ransomware aplica RSA-1024/2048, AES-256 e seus derivados – criptografia simétrica bastante padrão. Esses algoritmos são bons e confiáveis, mas requerem poder computacional significativo. De outra forma, levará muito tempo para criptografar uma grande variedade de arquivos – uma situação típica durante ataques de ransomware. Algumas amostras dependem de multithreading para aumentar a velocidade de criptografia, mas as gangues mais avançadas mudar para criptografia de curva elíptica (ECC) e diminua a parte do arquivo para criptografar.

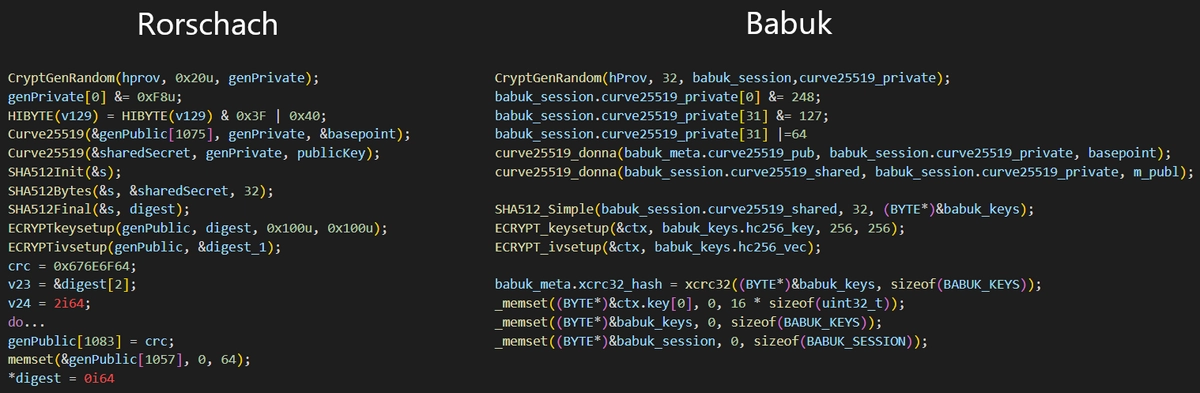

Rorschach está entre eles, usando uma combinação de hc-128 e curve25519. O antigo, na verdade, não é elíptico, mas isso acrescenta ainda mais problemas às tentativas de decifrá-lo. Além disso, 128-criptografia de bits é mais rápida de implementar. A cifra resultante é aplicada apenas a uma pequena parte do arquivo – o que torna o processo ainda mais rápido. Como resultado, Rorschach é capaz de cifrar a amostra de 220 mil arquivos em 4.5 minutos. Even LockBit 3.0, que se orgulhava de extrema velocidade de criptografia, gasta por aí 7 minutos para o mesmo propósito.

Relação com outras gangues de ransomware

Neste ponto, não há informações sobre o uso do ransomware Rorschach por qualquer agente de ameaça ou gangue de crimes cibernéticos. No entanto, com certeza, isso pode mudar em breve – considerando seus avanços em relação a outras amostras de ransomware. Apesar de não haver relações claras, o ransomware ainda compartilha diversos elementos com amostras presentes no mercado.

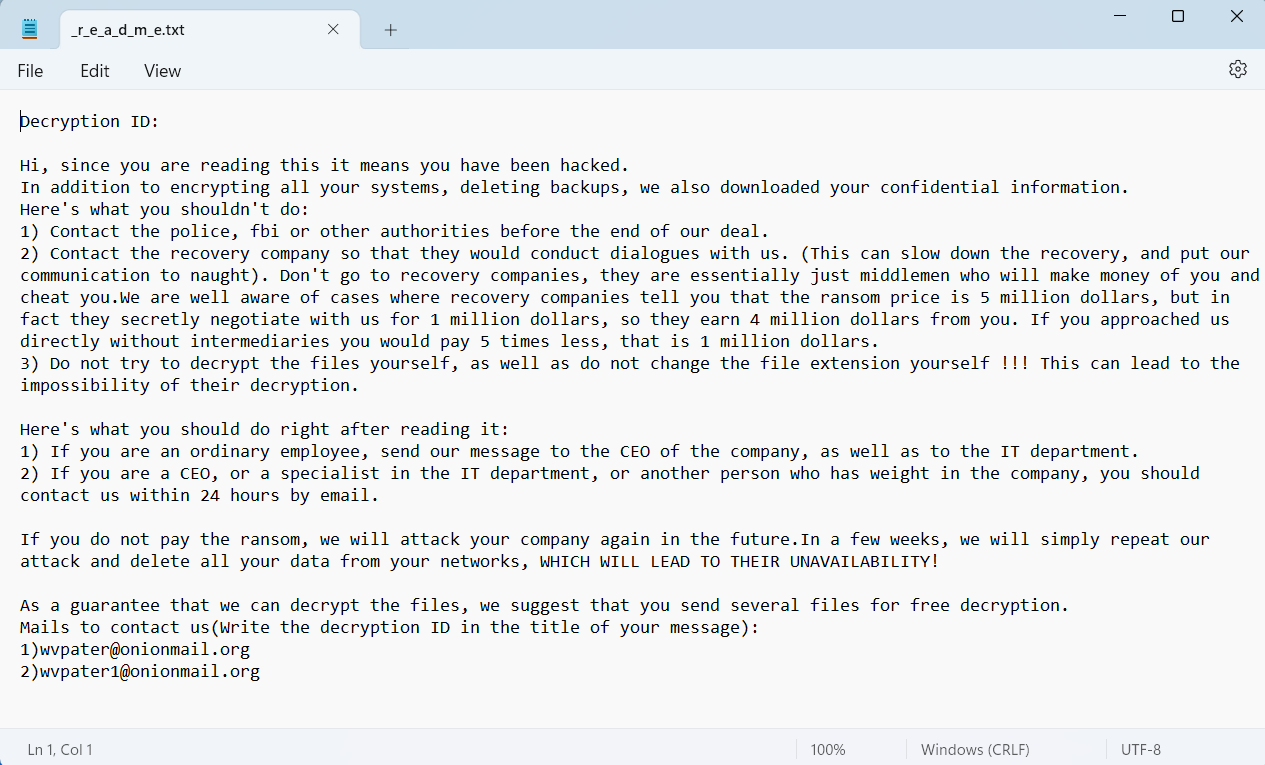

Em primeiro lugar, sua base de código tem elementos comuns com o ransomware Babuk. Não é o primeiro caso quando é usado, já que o código-fonte deste ransomware vazou em julho 2021. A forma como o malware se gerencia por meio dos threads do processador e do código responsável por eliminar lançamentos na ex-URSS foi definitivamente emprestada do LockBit 2.0. Enquanto isso, compartilhamentos de notas de resgate algumas seções com DarkSide e Yanluowang ransomware.

Quão perigoso é o Rorschach?

Definitivamente, pode se tornar um novo favorito no mercado. Atualmente, o grupo de ransomware de maior sucesso é o LockBit – devido à eficiência do software que eles usam nos ataques. Ele não só pode criptografar os arquivos extremamente rápido, mas também extraí-los para o armazenamento externo para realizar dupla extorsão. Rorschach já vence o LockBit 3.0 em velocidade de cifragem; crie uma maneira mais rápida de extração de dados, e você teria um dominador absoluto.

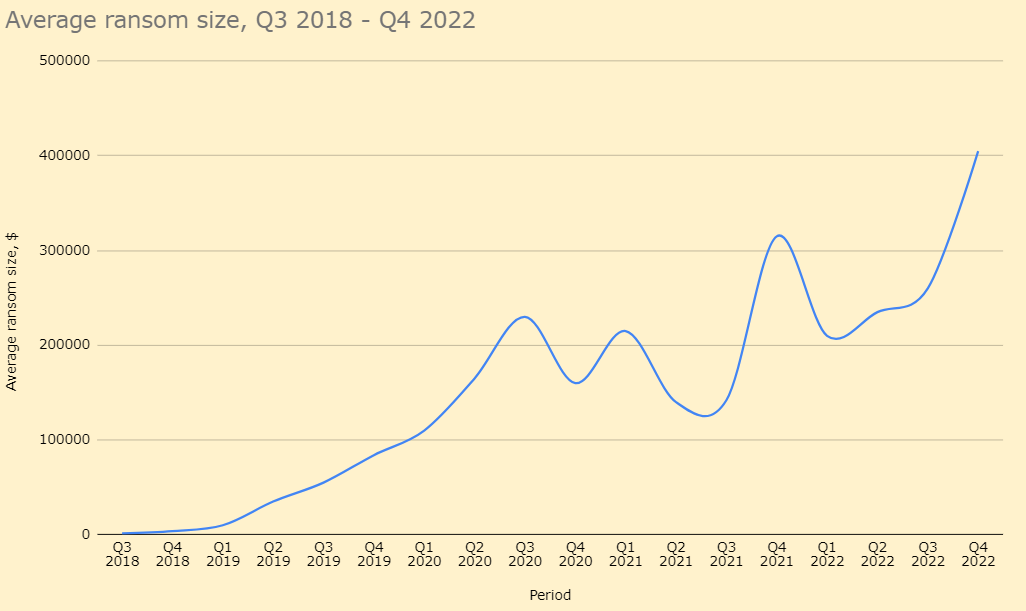

Os ataques de ransomware continuam sendo uma ameaça número 1 para as empresas. O tamanho médio dos resgates atingiu o pico de $400,000 e é improvável que caia, especialmente considerando que cada vez mais vítimas evitam pagar resgate. Os hackers pedirão cada vez mais dinheiro para compensar quantidade com qualidade – uma tática comum deles. Os dados podem ser restaurados desta ou de outra forma, mas ninguém impedirá que seja publicado na Darknet ou em outro lugar. A única maneira de evitar todos esses problemas é proteger sua organização contra ataques de todos os tipos.

Como se proteger contra ransomware?

Use uma solução de segurança que apresente uma política de confiança zero. Apenas uma abordagem de confiança zero para digitalização, e todos os outros recursos abrangidos pela política de confiança zero podem efetivamente repelir os riscos de exploração, como o que mencionamos acima. Além disso, além disso, protegerá contra vulnerabilidades de dia zero – considerando que são muito difíceis de combater de qualquer outra forma.

Proteja a rede interna. Qualquer malware não pode funcionar corretamente sem um retorno de chamada para o servidor C2. Não dando chance de fazer isso, além de dificultar a introdução de pelo menos um em sua rede, funcionará muito bem. As soluções de detecção e resposta de rede não apenas protegerão suas conexões de rede, mas também fornecer todas as informações necessárias para examinar cada ataque (ou sua tentativa).

Atualize seu software sempre que possível. Mencionei o uso de programas antimalware de confiança zero como solução, mas é melhor não dar nenhuma chance ao malware. Os fornecedores de software lançam pequenas atualizações com correções de bugs e patches de vulnerabilidade com bastante frequência, então considere instalá-los. Atualmente, a maioria das violações que aconteceram com o uso da exploração de vulnerabilidades acontecem devido ao uso de uma versão desatualizada do programa. Não seja seu inimigo!

Tenha cuidado com arquivos que vêm da Internet. Mais frequente, as pessoas consideram os arquivos da caixa de entrada de e-mail seguros – e esse é o principal erro. Uma enorme quantidade de ataques foi realizada através de anexos de e-mail infectados – e esta triste estatística só aumenta com o tempo. Arquivos baixados de sites de terceiros também não são seguros, e deve ser verificado antes do lançamento.