Especialistas da VMware falaram sobre a atividade do limpador RuRansom, que ataca os sistemas russos e destrói deliberadamente os seus dados, incluindo backups. Ao contrário dos criptógrafos comuns que extorquem resgates das vítimas, o autor de RuRansom não pede dinheiro, mas pretende simplesmente causar danos à Federação Russa.

Por falar nisso, deixe-me lembrá-lo que informamos que grupos de hackers se dividiram: alguns deles apoiam a Rússia, outros Ucrânia.

De volta no início de março, Analistas da Trend Micro escreveram sobre RuRansom, que contou aos usuários e empresas sobre a nova víbora anti-russa. De acordo com a empresa, o malware apareceu em fevereiro 26 e foi criado como um software destrutivo, especificamente para destruir os backups e dados das vítimas.

Como especialistas da VMware, que prepararam sua própria análise, agora diga, o viper é escrito em .NET e se espalha como um worm e se copia como um arquivo com extensão dupla doc.exe para todas as unidades removíveis e recursos de rede conectados.

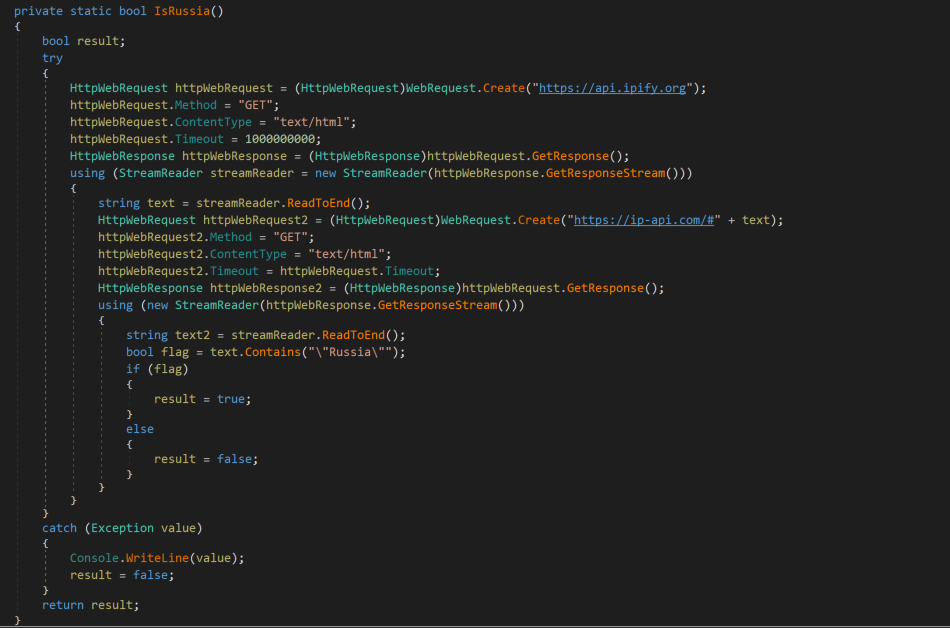

Depois de ser lançado na máquina da vítima, o malware chama imediatamente a IsRussia() função, verificar o endereço IP público do sistema usando um serviço conhecido localizado em https://API[.]ipificar[.]organização. RuRansom então usa o endereço IP para determinar a localização geográfica da máquina usando um serviço de geolocalização conhecido usando o formato URL https://ip-api[.]com/#[IP Público].

Observação: E também, por exemplo, nós informamos que códigos-fonte vazados do ransomware Conti foram usados para atacar autoridades russas.

Se o alvo não estiver na Rússia, o malware exibe uma mensagem na tela: “Apenas usuários russos podem executar o programa” e interrompe a execução.

Se o processo não for interrompido, o malware ganha privilégios de administrador usando cmd.exe /c powershell start-process -verb runas e prossegue para criptografar dados. A criptografia se aplica a todas as extensões, exceto arquivos .bak, que são removidos. Os arquivos são criptografados usando o algoritmo AES-CBC com um salt codificado e uma chave de comprimento base64 gerada aleatoriamente (“FullScaleCyberInvasion + ” + Nome da maquina).

Ao mesmo tempo, a nota deixada pelo autor do malware no código e arquivo “Fullscale_cyber-invasion.txt” diz que não precisa de resgate, e ele quer prejudicar a Rússia vingando o “operação militar especial” na Ucrânia.