Centro de Inteligência de Ameaças da Microsoft (MSTIC) especialistas anunciam a interrupção de uma operação conduzida pelo grupo de hackers de língua russa SEABORGIUM, visando indivíduos e organizações em países da OTAN.

Como um lembrete, relatamos anteriormente a descoberta de uma nova versão de malware de hackers russos chamada Ladrão de LOLI.

O Grupo APT, referido como SEABÓRGIO da Microsoft, esteve sob investigação de investigadores’ escrutínio desde pelo menos 2017. Outras empresas rastreiam a SEABORGIUM sob nomes como COLDRIVER (Google), Grupo Calisto (F-Secure), e TA446 (Ponto de prova). O grupo é suspeito de realizar ataques de ciberespionagem contra militares, funcionários do governo, grupos de reflexão, e jornalistas em países da OTAN, os Bálticos, Escandinávia, e Europa Oriental.

Nos países-alvo, A SEABORGIUM concentra suas operações principalmente na defesa, inteligência, e empresas de consultoria, organizações não governamentais e internacionais, grupos de reflexão, e universidades. SEABORGIUM foi visto em ataques a ex-oficiais de inteligência, especialistas na Rússia, e cidadãos russos no exterior.

MSTIC analistas detalham que membros do SEABORGIUM criam identidades online falsas por e-mail, mídia social, e LinkedIn contas. Essas identidades falsas são então usadas em ataques de engenharia social contra indivíduos e organizações visados..

Operando sob essas personas falsas, os invasores iniciam contato com os alvos para estabelecer conversas e, eventualmente, enviar anexos de phishing. Microsoft revela que hackers distribuem e-mails com anexos em PDF, links para sites de compartilhamento de arquivos, ou contas OneDrive que hospedam documentos PDF.

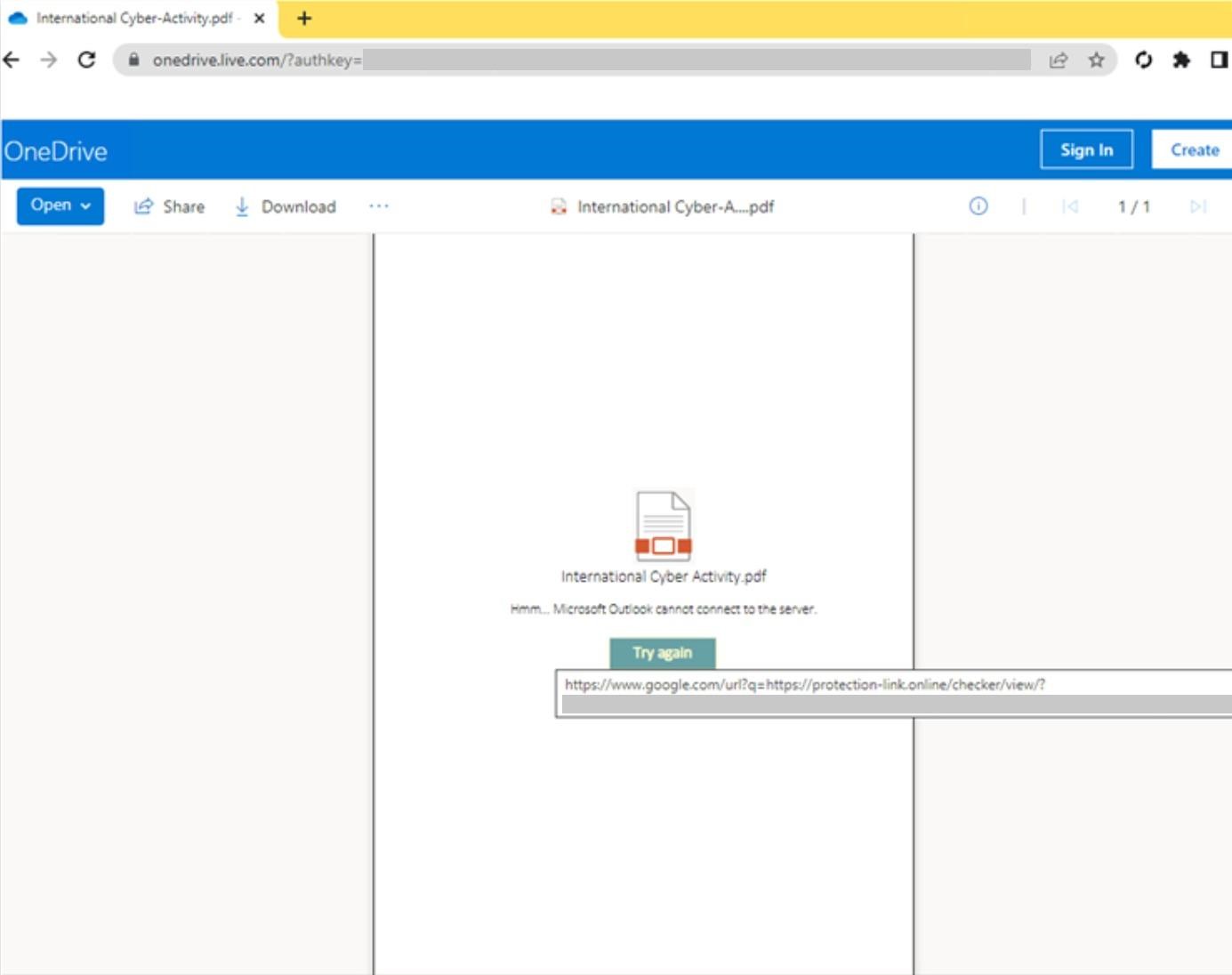

Ao abrir tal arquivo, a vítima encontra uma mensagem informando que o documento não pode ser visualizado, e um botão especial deve ser pressionado para tentar novamente.

Clicar no botão redireciona a vítima para uma página de destino que executa uma estrutura de phishing, como EvilGinx, exibindo um formulário de login. Atuando como procurador, EvilGinx permite que hackers interceptem e roubem credenciais inseridas, junto com cookies/tokens de autenticação gerados após o login.

Esses tokens roubados permitem que invasores acessem a conta do usuário comprometida, mesmo que a vítima tenha a autenticação de dois fatores ativada.

De acordo com a Microsoft, assim que o acesso for obtido, os hackers roubam e-mails e anexos ou configuram regras de encaminhamento para receber todos os e-mails recebidos na conta comprometida da vítima. Os pesquisadores também observaram invasores usando uma conta hackeada para negociar em nome da vítima a fim de obter informações confidenciais..

MSTIC relata que tomou várias medidas para interromper a campanha maliciosa do SEABORGIUM, incluindo a desativação de contas usadas para espionagem, phishing, e coleta de e-mail.

A empresa também compartilhou indicadores de comprometimento, Incluindo 69 domínios associados às campanhas de phishing do grupo, utilizado para roubar credenciais da Microsoft, ProtonMail, e Yandex contas.