Analistas da empresa Sekoia relataram que o projeto de hacker russo DDoSia cresceu 2400% em menos de um ano. Esse projeto paga voluntários para participarem de ataques a organizações ocidentais. Mais do que 10,000 pessoas estão atualmente envolvidas nos ataques.

Os serviços DDoS de aluguel tornaram-se particularmente populares nos últimos anos. Recentemente fizemos a revisão de dos mais populares. E se você estiver interessado em antecedentes criminais, nuvemflare Registrou o ataque DDoS mais poderoso da história das observações.

O que é o projeto DDoSIA?

Projeto DDoSIA apareceu no outono 2022. Então a empresa Radware anunciou que o projeto foi lançado em agosto 2022 pelo grupo NoName057(16). Esta última, no entanto, apareceu apenas em março 2023, como um grupo de hackers pró-Rússia. Eles criaram um projeto DDoSia no Telegram, onde os operadores postaram um link para o GitHub com instruções para possíveis “voluntários”.

Esses “voluntários” foram oferecidos para se registrar via Telegram para receber um arquivo ZIP com malware (arquivo.exe). O arquivo contém um ID exclusivo para cada usuário. A característica mais interessante deste projeto foi o fato de os participantes poderem vincular seu ID a uma carteira de criptomoeda e receber dinheiro por participar de ataques DDoS.. E o pagamento foi proporcional às capacidades fornecidas pelo participante concreto.

Como Sekoia especialistas dizem agora, o A plataforma DDoSia cresceu significativamente durante o ano passado e agora tem cerca de 10,000 participantes ativos que contribuem para ataques DDoS. Ao mesmo tempo, mais do que 45,000 pessoas já se inscreveram nos principais canais de hackers do Telegram (todos os sete). Além de apenas comentários (o que fazer com ataques DDoSia), a plataforma melhorou seu kit de ferramentas e Tebera aceita banimentos para todos os programas de sistema operacional, vendendo controles de público.

Como isso funciona?

O cadastro de novos usuários é totalmente automatizado através do bot do Telegram, que suporta apenas o idioma russo. Novos participantes começam fornecendo uma tonelada (Rede aberta de telegrama) endereço da carteira para receber criptomoeda, e em resposta o bot cria um ID de cliente exclusivo e fornece um arquivo de texto para ajuda.

Próximo, novos participantes recebem um arquivo ZIP contendo uma ferramenta para ataques. A partir de abril 19, 2023, o arquivo incluía os seguintes arquivos:

- d_linux_amd64 – arquivo executável ELF LSB de 64 bits, x86-64;

- d_linux_arm — arquivo executável de 32 bits ELF LSB, BRAÇO;

- d_mac_amd64 — Arquivo executável Mach-O x86-64 de 64 bits;

- d_mac_arm64 — Arquivo executável Mach-O arm64 de 64 bits;

- d_windows_amd64.exe — arquivo executável PE32+ (console) x86-64 para Microsoft Windows;

- d_windows_arm64.exe — arquivo executável PE32+ (console) Aarch64 para Microsoft Windows.

Para realizar essas cargas úteis, o arquivo de texto com o ID do cliente deve ser colocado na mesma pasta que as próprias cargas, o que dificulta a execução não autorizada de arquivos por especialistas de TI e outros «estranhos».

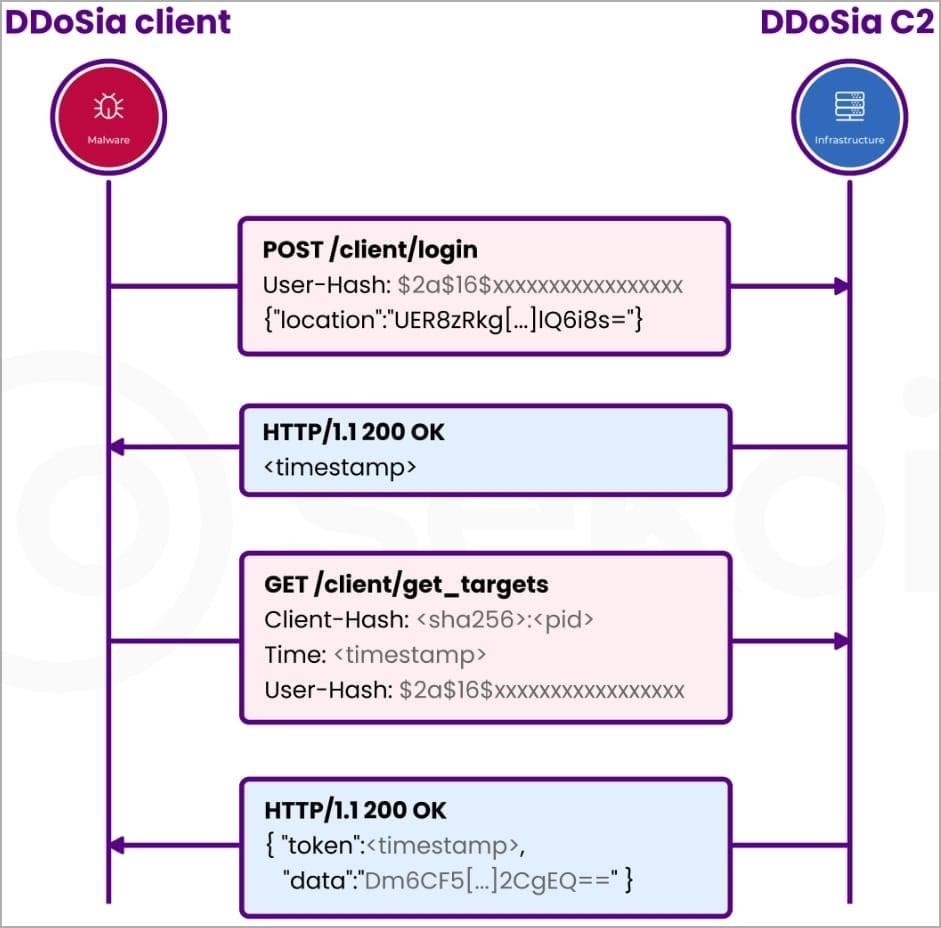

Depois disso, o cliente DDoSia lança um convite de linha de comando. Lá, os participantes recebem uma lista de alvos em formato criptografado. Eles podem escolher um alvo específico para atacar. Especialistas estudaram o arquivo executável do Windows de 64 bits e descobriram que é um binário escrito em Go, usando algoritmos de criptografia AES-GCM para se comunicar com o servidor de controle. O C&O servidor C transmite o ID do alvo DDoSia, endereço IP do host, tipo de solicitação, porta e outros parâmetros de ataque ao cliente de forma criptografada, e tudo isso é então descriptografado localmente.

DDoSIA ataca massivamente a Lituânia, Ucrânia e Polônia

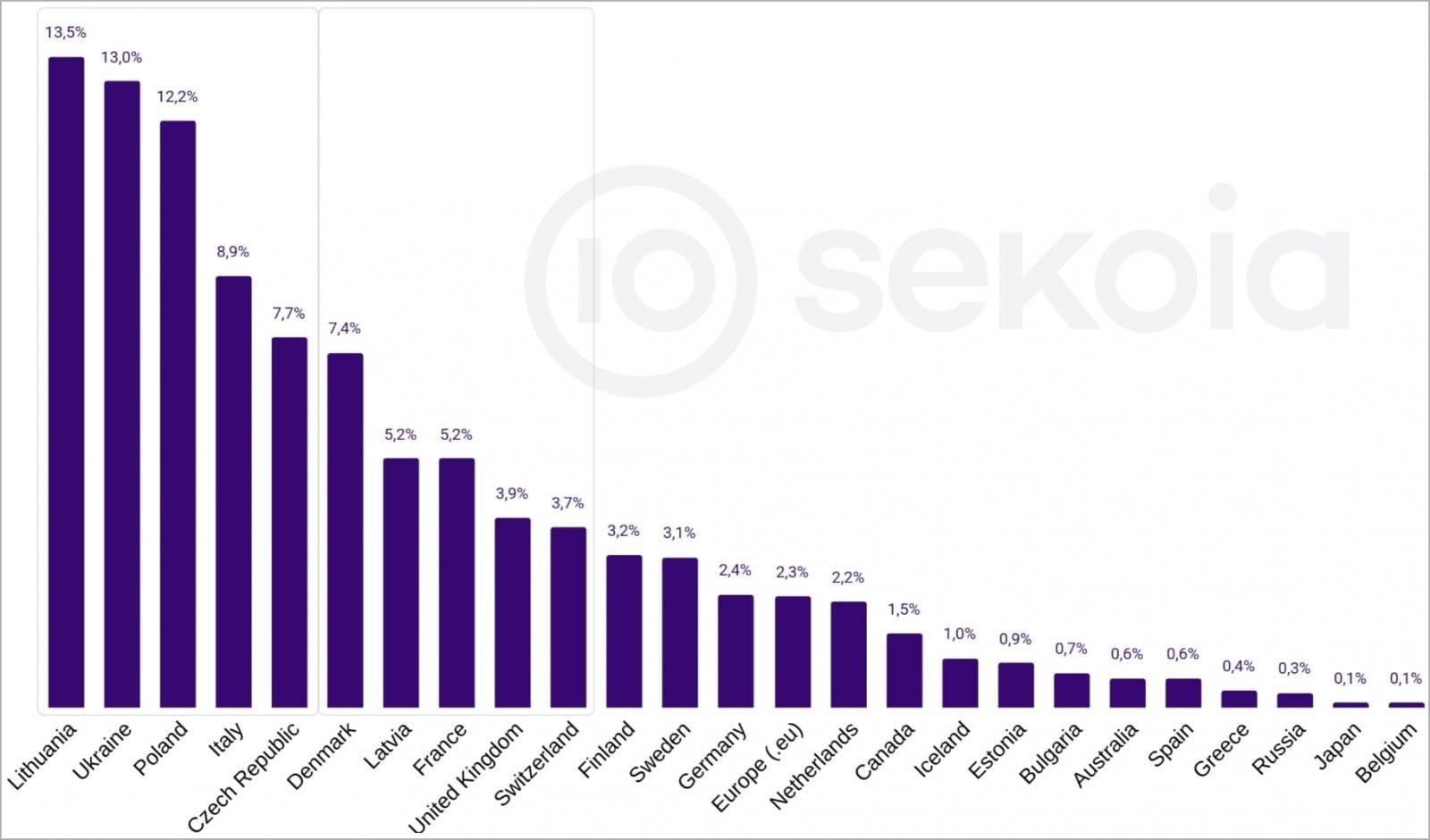

Os pesquisadores da Sekoia coletaram dados sobre alguns alvos DDoSia no período de maio 8 para junho 26, 2023, que foram comunicados pelo servidor que controla os ataques. Basicamente, os grupos e os seus «voluntários» eram organizações da Lituânia, Ucrânia e Polônia, que foi responsável 39% da atividade total do projeto.

Os analistas observaram que o DDoSia atacou um total de 486 sites diferentes. Em maio e junho, bandidos focados em ataques a plataformas educacionais, possivelmente para interromper os exames de final de escola. Resumindo, o projeto DDoSia já atingiu uma dimensão suficientemente grande para criar sérios problemas aos seus alvos. Quem sabe o que acontecerá quando crescerem ainda mais?