Uma carga de ransomware até então desconhecida, que se autodenomina WannaCry 3.0, tem como alvo jogadores que falam russo do jogo Enlisted. Os hackers supostamente usam um instalador de jogo modificado e um site oficial falsificado para confundir usuários desavisados.

Você também pode estar interessado neste artigo Um ano de guerra russo-ucraniana em segurança cibernética, ou isto: Esfaqueado nas costas: chinês Panda Mustang Ciberespiões atacam autoridades russas.

Também especialistas em segurança da informação observaram que Devido às sanções, Hackers russos estão procurando novas maneiras de lavar dinheiro.

Como os hackers imitam o jogo Enlisted

Versões trojanizadas do jogo são distribuídas através de sites falsos, onde o instalador do jogo vem com um ransomware que finge ser a terceira versão do sensacional Quero chorar malware (o malware até altera as extensões dos arquivos afetados para .chorar).

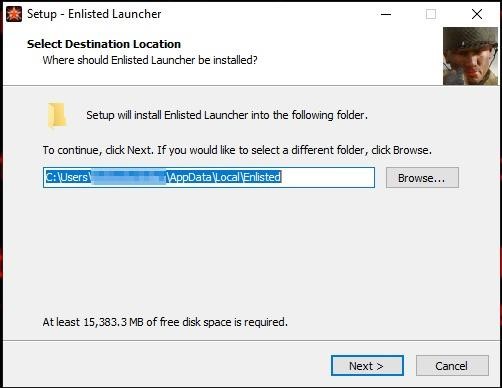

Alistado foi lançado por Entretenimento Gaijin em 2021 e tem entre 500,000 e um milhão de jogadores ativos todos os meses. Como o jogo é gratuito, os invasores conseguiram baixar facilmente o instalador do site do editor e modificá-lo para distribuir o malware aos jogadores.

Quero chorar 3.0 Análise de carga útil

De acordo com Ciclo analistas que analisaram a ameaça, esta supostamente nova variante do WannaCry é na verdade baseada em um armário Python de código aberto Criptografar criado para fins educacionais. O instalador do jogo baixado do site falso se chama “enlisted_beta-v1.0.3.115.exe“, e quando executado, ele despeja dois arquivos executáveis no disco do usuário: INSCREVA-SE~1 (o jogo real) e alistado (o iniciador Python do malware).

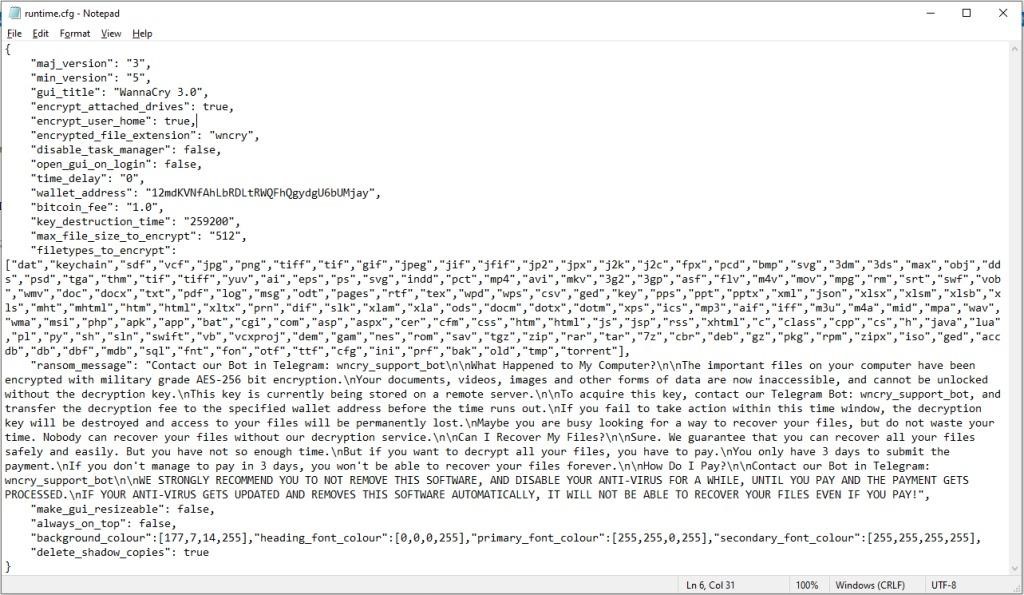

Após a inicialização, o ransomware cria um mutex para evitar múltiplas instâncias em execução na máquina infectada. Em seguida, ele analisa seu arquivo de configuração JSON para determinar quais tipos de arquivo serão direcionados, quais diretórios pular, qual nota de resgate gerar, e qual endereço de carteira inserir para receber o resgate.

Como resultado, o ransomware verifica o diretório de trabalho em busca do arquivo key.txt para usar na etapa de criptografia (se não existir, isso cria isso). O algoritmo AES-256 é usado para criptografia, e como mencionado acima, todos os arquivos bloqueados recebem a extensão .wncry.

Interessantemente, o malware não tenta encerrar processos ou serviços, o que é uma prática padrão em armários modernos, mas segue o caminho usual para ransomware e remove cópias de sombra para evitar a recuperação de dados.

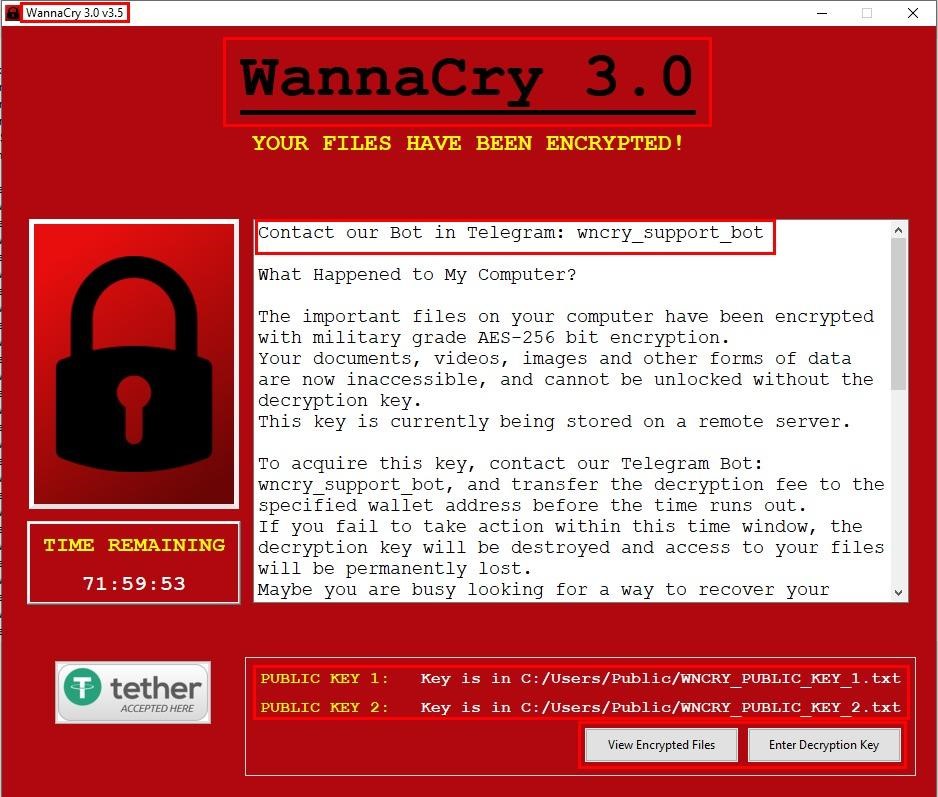

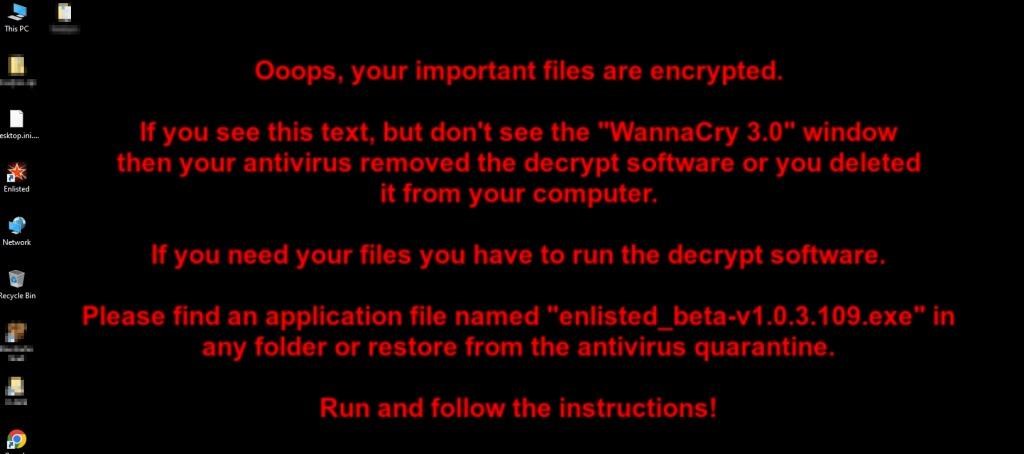

Depois de verificar o processo de criptografia de arquivos, o ransomware mostra à vítima uma nota de resgate usando um aplicativo especial com interface gráfica para isso e dando à vítima três dias para tomar uma decisão. Caso o antivírus da vítima bloqueie a exibição da nota de resgate, o ransomware também altera a imagem de fundo no local de trabalho do usuário.

O que então?

Os pesquisadores observam que os hackers não usam o Tor local na rede Internet, em vez disso, sugerir que as vítimas usem um Telegrama bot para contatá-los. De acordo com os especialistas, muitos jogos de tiro online populares podem agora estar indisponíveis para usuários russos, então Enlisted se tornou uma alternativa para eles. Se os invasores já prestaram atenção a isso, eles provavelmente podem criar outros sites falsos para jogos semelhantes com localização russa.

Bem, o que posso dizer? Falar russo agora não é algo que não esteja na moda, mas também perigoso. No entanto, os cibercriminosos devem ser detectados e punidos, apesar das circunstâncias atenuantes.