Nova atualização do RustBucket Malware introduziu várias mudanças. Agora o malware está fixado com mais segurança nos sistemas de suas vítimas e evita a detecção por software de segurança. Embora o recurso mais preocupante seja sua capacidade aprimorada de atacar o macOS.

O que é malware RustBucket?

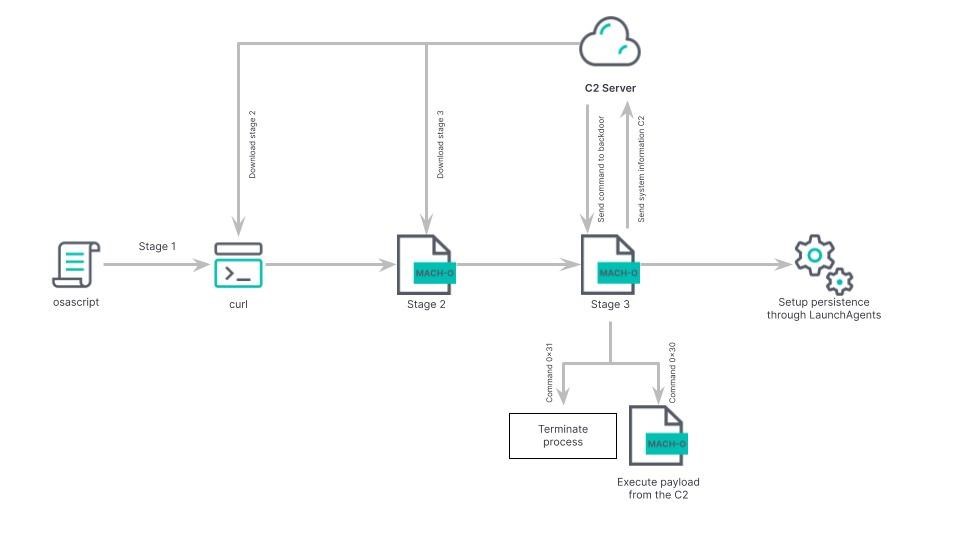

Pesquisadores do Jamf Threat Lab descobriram o RustBucket na primavera de 2023. Eles o descreveram como um AppleScript-backdoor baseado capaz de extrair a carga útil do segundo estágio de um servidor remoto. Este malware está associado a hackers norte-coreanos do grupo BlueNoroff (REF9135 na classificação do Elastic Security Labs). Eles estão supostamente relacionados a um grupo de ameaças maior chamado Lázaro.

Malware do segundo estágio, compilado em Rápido, chega do servidor C2. É um arquivo binário baseado em Rust e Objective-C. Este malware possui amplos recursos de coleta de dados e também é capaz de extrair e executar programas adicionais Macho arquivos ou scripts de shell em um sistema comprometido. Interessantemente, este foi o primeiro malware BlueNoroff projetado especificamente para atacar usuários do macOS, embora uma versão .NET do RustBucket tenha aparecido desde então com um conjunto de recursos semelhante.

Tipicamente, esses ataques começam com e-mails de phishing, e os hackers também utilizam identidades fictícias criadas especialmente para esse fim nas redes sociais (por exemplo, é LinkedIn). Suas campanhas tendem a ter como alvo instituições financeiras na Ásia, Europa e Estados Unidos, sugerindo que as atividades do grupo visam gerar receitas ilegais e evitar sanções. Em geral, os ataques são baseados no arquivo de instalação do macOS, que instala um leitor de PDF oculto, mas funcional. Um aspecto importante desses ataques é o fato de que a atividade maliciosa só começa após a inicialização do arquivo PDF no leitor malicioso..

O versão do RustBucket descoberto pelo Elastic Security Labs é mais notável por seu mecanismo de fixação incomum, o uso de DNS dinâmico (docsend.linkpc[.]líquido), bem como uma série de medidas que visam ocultar a atividade de hackers.

O que então?

O malware RustBucket parece ser apenas mais um utilitário malicioso nas mãos de hackers com motivação política. Lazarus, como o mais notório grupo hacker norte-coreano, expandiu significativamente sua atividade em 2023, então não é uma ameaça vazia agora. Para ter certeza de sua segurança contra tais perigos, Posso aconselhá-lo a seguir essas dicas.

- Controle todas as mensagens de e-mail com as quais você irá interagir. O spam de e-mail se tornou um malware predominante que se espalha há muito tempo. Especificamente, Os atores do Lazarus preferem isso a outras formas de propagação. Tópico estranho, anexos duvidosos, endereço do remetente incomum – todas essas coisas deveriam levantar suspeitas. Por estar vigilante, você pode cortar quase metade das possíveis injeções de malware.

- Use um software antimalware confiável. Bem, vigilância é importante, mas você nunca pode ter certeza de que está certo. Hackers inventam novos métodos de injeção de malware todos os dias, e você nunca pode prevê-los. Por essa razão, uma solução proativa é simplesmente essencial. Existem soluções para indivíduos, pequenas empresas e grandes organizações – então você terá uma ampla gama de opções possíveis.