Ransomware é um programa malicioso que um invasor injeta em seu dispositivo para criptografar seus dados e manter sua vida digital como refém. O ransomware Ryuk é semelhante ao ransomware típico, mas aprimorado. Ele ataca deliberadamente alvos de alto perfil, capazes de pagar grandes quantias de dinheiro. Hoje vamos aprender o que é Ryuk ransomware, como surgiu, como isso se espalha, e quais são os riscos e consequências de encontrá-lo.

O que é Ryuk Ransomware?

Ryuk ransomware é um malware com o qual os hackers atacam seus alvos, infectando sistemas e criptografando arquivos de dados. Então os malfeitores mantêm os dados da vítima inacessíveis até que um resgate seja pago. O malware tem o nome do famoso personagem de mangá do filme Death Note, em que “Ryuk” era o nome de um deus da morte que matava vítimas seletivamente. O vírus ransomware Ryuk atacou empresas, governos, e instituições públicas, como hospitais e escolas. Ryuk, como qualquer ransomware, pode trazer consequências devastadoras, especialmente para organizações com ativos digitais críticos. Isto é especialmente verdadeiro para hospitais que dependem de arquivos eletrônicos para fornecer medicamentos precisos ou instalações de energia ou água gerenciadas remotamente.. Quando se trata de ataques de Ryuk, alvos vulneráveis nunca são esquecidos. Por isso, os cibercriminosos duplicaram recentemente os seus ataques implacáveis.

Leia também: O que é Resgate:Infecção Win32/Ryuk.AA? Resgate:Redes de distribuição Win32/Ryuk.AA.

História do Ryuk Ransomware

A primeira aparição de Ryuk foi em Agosto 2018, quando criptografou arquivos de centenas de pequenos municípios, empresas de logística, e empresas de tecnologia em todo o mundo. Embora tenha sido a primeira aparição pública do Ransomware Ryuk vírus, especialistas em segurança cibernética encontraram uma ligação entre suas estruturas de código e uma cepa do vírus ransomware Hermes descoberta anteriormente em 2017. A ameaça de ransomware Ryuk tornou-se especialmente alarmante em 2021. A nova variante com recursos semelhantes aos de um worm da Internet, que pode se espalhar entre computadores e sistemas sem envolvimento humano, emergiu. Acelerou a cadeia de ataques e tornou mais fácil para os hackers derrubarem redes inteiras.

Métodos de propagação de Ryuk

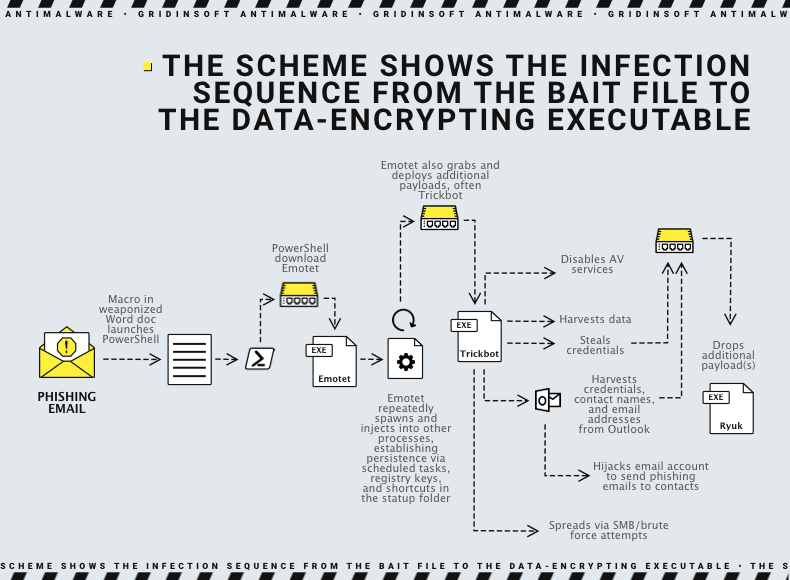

Os ataques de Ryuk geralmente começam com e-mails de phishing. Além disso, Os invasores de Ryuk frequentemente conduzem campanhas de phishing direcionadas visando pessoas com acesso a software ou sistemas de nível empresarial. Eles enviam e-mails às vítimas com cartas inócuas que contêm links maliciosos anexados. Embora o anexo possa parecer um documento do Word, ele lança um Malware troiano (como Trickbot ou Emotet) quando aberto.

Leia também:Ransomware chega às manchetes quase diariamente. Métodos importantes que os hackers usam para infect you with ransomware para ter em mente.

Algoritmo de Ação

No entanto, este malware inicial é não ransomware. Em vez de, é uma ferramenta que permite a um invasor assumir o comando e o controle da sua máquina para que eles possam posteriormente implantar uma carga útil de ransomware. Então, uma vez que a rede da vítima é comprometida, os atacantes decidem se, na opinião deles, vale a pena investigar mais a fundo e penetrar na rede ou não. Se o ataque for considerado lucrativo o suficiente e uma grande quantia de dinheiro puder ser exigida como resgate, eles implantarão o ransomware Ryuk. Uma vez profundamente no sistema, hackers coletam furtivamente credenciais de administrador e identificar controladores de domínio. Isso permite que um possível ransomware Ryuk atinja o mais forte possível, fornecendo superfície de ataque máxima quando a carga útil do ransomware for finalmente liberada. Ryuk então criptografa arquivos de computador, dados, e acesso ao sistema, tornando impossível recuperar informações ou acessar programas. Isso também interrompe a função de recuperação do sistema Windows, forçando as vítimas a escolher entre perder dados ou pagar um resgate. Este ataque é tão repentino e devastador que, na maioria dos casos, a vítima prefere gastar, tornando esta uma das ameaças de computador mais significativas na memória recente. Com Ryuk sendo um ataque dirigido por humanos, os criminosos por trás dele usam técnicas manuais de hacking para obter acesso e espalhar a praga pelas redes. Este padrão de cadeia de ataque foi observado em 2018, 2019, e 2020.

Estudos de ataques recentes mostram que o ransomware Ryuk evoluiu e agora pode se espalhar sem envolvimento humano, o que é mais típico de um worm do que de um vírus de computador. No entanto, o vazamento inicial de dados está associado a técnicas clássicas de engenharia social, como phishing, Spam, e falsificação.

Rotina de criptografia Ryuk

Uma vez implantado, Ryuk criptografa todos os arquivos, exceto aqueles com .dll, .link, .horas, .Conecte-se, .Esse, e extensões .exe. No entanto, ele pula arquivos armazenados no Windows System32, cromada, Mozilla, Diretórios do Internet Explorer e da Lixeira. Essas regras de exclusão provavelmente são feitas para manter o sistema estável e permitir que a vítima use o navegador para fazer pagamentos.

Ryuk usa criptografia de arquivo forte baseada em AES-256. Os arquivos criptografados recebem uma extensão diferente: .rico. As chaves AES são criptografadas com um par de chaves públicas e privadas RSA-4096, que são controlados por invasores. Geralmente, todo o processo é um pouco mais complicado e envolve várias chaves que são criptografadas com outras chaves. Como resultado, cada executável Ryuk é criado explicitamente para cada vítima específica, mesmo se empregado em vários sistemas, usando a chave privada gerada para aquela vítima individual. Por isso, mesmo que a chave privada RSA associada a uma vítima seja revelada e publicada, não pode descriptografar arquivos pertencentes a outras vítimas.

Atualmente, nenhuma ferramenta disponível publicamente pode descriptografar arquivos Ryuk sem o pagamento do resgate, e os pesquisadores alertam que mesmo a ferramenta de descriptografia fornecida às vítimas pelos invasores Ryuk às vezes pode corromper arquivos. Isso geralmente acontece com arquivos grandes, onde Ryuk executa intencionalmente apenas criptografia parcial para economizar tempo. Também, alguns arquivos e diretórios do sistema que estão na lista de permissões ainda podem ser criptografados pelo Ryuk, o que às vezes resulta na incapacidade de inicializar o sistema após reiniciá-lo. Todos esses problemas podem dificultar a recuperação e aumentar os custos para as vítimas devido aos ataques de Ryuk. Como a maioria ransomware, Ryuk tenta excluir cópias de sombra de volumes para evitar a recuperação de dados por meios alternativos. Ele também contém um script kill.bat que desativa vários serviços, incluindo backup de rede e antivírus do Windows Defender.

Exemplos de ataques de ransomware Ryuk

Os ataques de ransomware Ryuk seguem um padrão semelhante. Grandes organizações públicas ou privadas são alvo, e os hackers lançam ofensas semelhantes a ataques. Os ataques de Ryuk tiveram como alvo organizações nos Estados Unidos, o Reino Unido, Alemanha, Espanha, França, e Austrália. No início 2021, uma análise de transações de bitcoin de endereços Ryuk conhecidos revelou que os hackers de Ryuk obtiveram fraudulentamente mais de $150 milhões em ransomware. Os ataques de ransomware Ryuk mais notáveis atingiram municípios, sistemas escolares, empresas de tecnologia e energia, e hospitais. Aqui estão os ataques mais famosos:

- Outubro 2018: Ryuk atacou a principal autoridade de água e esgoto de Onslow (VOCÊ É CASADO) organizações, interrompendo sua rede.

- dezembro 2018: A Tribune Publishing foi atacada, afetando seus clientes como o Los Angeles Times.

- 2019-2020: Ryuk teve como alvo alguns hospitais na Califórnia, Nova Iorque, e Oregon. Também teve como alvo instalações médicas britânicas e alemãs, causando problemas no acesso aos registros dos pacientes e afetando os cuidados intensivos.

Mais de uma dúzia de hospitais foram afetados por ataques de ransomware no final 2020. Em junho 2019, Cidade do Lago, Flórida, pago a $460,000 resgate depois que um funcionário abriu um e-mail infectado.

Como remover Ryuk Ransomware?

Por causa da complexidade de Ryuk, apenas equipes de TI experientes devem removê-lo. No entanto, seus arquivos ainda serão criptografados mesmo depois que o Ryuk for removido da sua rede, pois apenas os invasores têm as chaves para restaurar os ativos. Você pode remover o Ryuk no modo de segurança ou através da restauração do sistema. No entanto, o foco deve ser a prevenção de tais ataques antes de perder acesso a ativos críticos. Todo funcionário deve ficar atento a e-mails de phishing. Não clique em nenhum conteúdo suspeito em sua caixa de entrada.

Mais importante, as organizações devem estabelecer o protocolo de segurança cibernética adequado, estratégia, e programa de treinamento. Um baseado em IA proteção de endpoint plataforma que detecta e previne ameaças é essencial para proteger sua empresa contra ataques. Software avançado de segurança cibernética pode classificar e fazer a triagem de ameaças com base no conhecimento profundo do seu ambiente e pode conduzir investigações completas para reconhecer malware em constante evolução.

Conteúdo Relacionado: Na maioria dos casos, Resgate:Ransomware Win64/Ryuk.A certamente instruirá seus alvos a iniciar uma transferência de fundos para combater as alterações que a infecção por Trojan realmente fez na ferramenta do alvo.

Protegendo contra Ryuk

Embora as organizações possam aplicar controles técnicos específicos para reduzir a probabilidade de infecções por Ryuk, a defesa contra ataques de ransomware gerenciados por pessoas geralmente requer a correção de alguns má conduta entre administradores de grupos de trabalho.

“Algumas das campanhas de ransomware dirigidas por humanos mais bem-sucedidas têm como alvo servidores que desabilitaram deliberadamente o software antivírus e outros controles de segurança que os administradores podem fazer para melhorar o desempenho.,” Microsoft disse. “Muitos dos ataques observados utilizam malware e ferramentas já reconhecidas por programas antivírus. Os mesmos servidores muitas vezes não possuem firewall e proteção MFA, têm credenciais de domínio fracas, e use senhas de administrador local não aleatórias. Muitas vezes, essas proteções são desativadas intencionalmente porque existe a preocupação de que os controles de segurança possam impactar negativamente o desempenho.. A equipe de TI pode ajudar a determinar o verdadeiro impacto dessas configurações e trabalhar com equipes de segurança para mitigar o efeito. Os invasores usam configurações que os administradores de TI gerenciam e monitoram.

Os serviços de segurança também precisam levar mais a sério o que parecem ser infecções raras ou malware comum. Como Ryuk mostra, ameaças comuns como Emotet e TrickBot raramente aparecem sozinhas e podem ser um péssimo sinal de alerta para problemas muito mais graves. A simples remoção de malware comum de um sistema sem investigação adicional pode levar a consequências desastrosas semanas ou meses depois.

“Infecções com malware comum, como A emoção, Dridex, e Truque bot deve ser removido e tratado como um potencial comprometimento completo do sistema, incluindo quaisquer credenciais presentes,” Microsoft alertou.

Resolver as deficiências da infraestrutura que permitiu que o malware entrasse e se espalhasse é tão crítico quanto proteger a rede contra movimentos laterais, mantendo a higiene adequada das credenciais e fornecendo acesso com privilégios mínimos. Além disso, limitando pequenas e médias empresas desnecessárias (Bloco de mensagens do servidor) o tráfego entre endpoints e a restrição do uso de credenciais de administrador podem impactar positivamente a resiliência da rede contra campanhas de ataque lideradas por humanos.