Especialistas SentinelOne percebido que a nova versão do malware Sarwent abre as portas RDP em computadores infectados. Os pesquisadores acreditam que isso se deve ao fato de que os operadores de maware podem vender o acesso a hosts infectados a outros grupos criminosos..

Sarwent é um trojan backdoor não tão famoso, Ativo Desde 2018. As versões anteriores do malware tinham um conjunto de funções muito limitado, por exemplo, eles poderiam baixar e instalar outros malwares em computadores comprometidos.

“Sarwent tem recebido pouca atenção dos pesquisadores, mas esse malware backdoor ainda está sendo desenvolvido ativamente, e aplicado com novos comandos. As atualizações do malware Sarwent mostram um interesse contínuo na funcionalidade backdoor, como a execução de comandos do PowerShell. As atualizações também mostram uma preferência por using RDP. Sarwent foi visto usando o mesmo signatário binário de pelo menos um operador TrickBot”, - escrevem pesquisadores do SentinelOne.

No entanto, a variação Sarwent mais recente recebeu duas atualizações importantes.

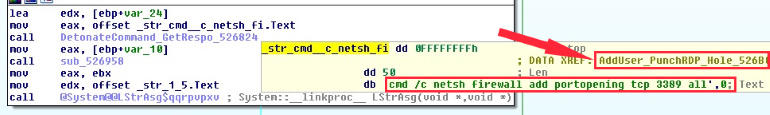

Primeiro, o malware “aprendeu” a executar comandos CLI personalizados usando o prompt de comando do Windows e o PowerShell. Em segundo lugar, Sarwent agora cria uma nova conta de usuário do Windows em máquinas infectadas, ativa o serviço RDP, e, em seguida, faz alterações nas configurações do Firewall do Windows para permitir acesso externo por meio de RDP ao host infectado.

Na verdade, isso significa que os operadores Sarwent podem usar a conta criada para acessar o host infectado e não serão bloqueados pelo firewall local.

Os pesquisadores observam que até agora a nova versão do Sarwent foi encontrada apenas como uma infecção secundária quando os computadores foram infectados por outro malware, por exemplo, Predador, o Ladrão.

Ainda não está claro o que os operadores Sarwent fazem com o acesso RDP em hosts infectados.

"Tipicamente, esta evolução do malware indica o desejo de um hacker de monetizar o malware com novos métodos, ou a nova funcionalidade pode ser determinada pelas necessidades dos clientes dos invasores”, – escrevem os pesquisadores.

Aquilo é, o grupo por trás de Sarwent pode usar o acesso RDP de forma independente (por exemplo, para roubar dados proprietários ou implantar ransomware), ou hackers podem alugar acesso RDP a hosts infectados para outros criminosos.

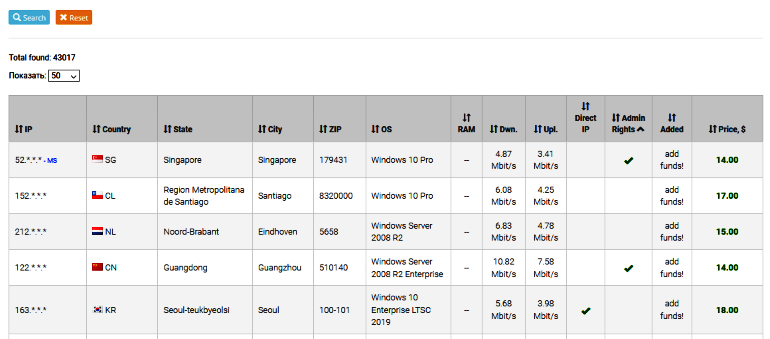

Existe também a possibilidade de os endpoints RDP serem colocados à venda em plataformas de negociação especiais onde negociam o acesso a redes e máquinas hackeadas. (um exemplo pode ser visto abaixo).

Deixe-me lembrá-lo que devido à pandemia, RDP and VPN usage grew by 41% and 33%.