Em 1998, A Microsoft introduziu o Windows Terminal Server como um complemento do Windows NT Server 4.0 sistema operacional. Esse recurso opcional fornecia acesso remoto à área de trabalho pela rede usando TCP/IP. Cada versão subsequente do Windows incluiu esse recurso, tornando-se o padrão de acesso de sessão remota padrão para sistemas operacionais de desktop e servidor Windows com o lançamento do Windows XP (em outubro 2001). O Remote Desktop Protocol tornou-se um sucessor lógico dessa tecnologia. Embora seja uma tecnologia conveniente para controle remoto, tem um grande número de vulnerabilidades diferentes. Vamos ver como lidar com isso e usar o RDP de forma segura.

O que é PDR?

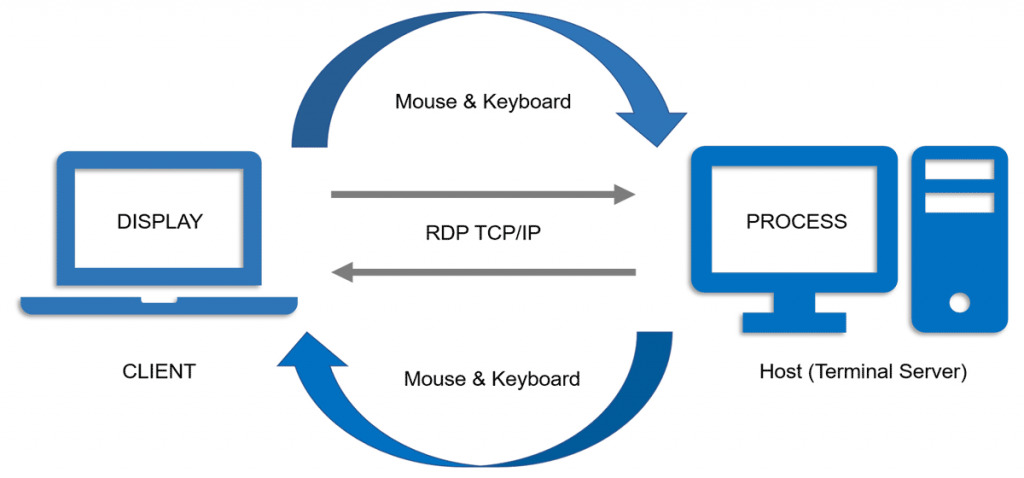

PDR (Protocolo de área de trabalho remota) é um protocolo específico que fornece acesso total à área de trabalho, incluindo som, prancheta, impressoras, e transferência de arquivos com gráficos de alta resolução (que pode ser reduzido dependendo largura de banda) para o usuário remoto. Sobre 20 anos, O RDP teve várias versões com novos recursos adicionados para torná-lo um protocolo de acesso remoto confiável. Durante este tempo, O Remote Desktop Protocol também teve problemas de segurança.

No entanto, com o advento do “nova era,” o que implica mais trabalho remoto, maior dependência de computação em nuvem, e ambientes cada vez mais distribuídos. O RDP ficou esticado para cenários de uso muito além do inicialmente pretendido. Numerosos relatórios de pesquisas sobre ameaças e hackers no passado 18 meses mostraram que o uso indevido do PDR contribui para a disseminação bem-sucedida de ransomware e outros ataques cibernéticos. Hoje vamos explorar o RDP e como ele funciona, Riscos de segurança RDP, e recomendações de segurança RDP.

Como funciona o protocolo de área de trabalho remota?

RDP usa um único TCP/IP porta para estabelecer uma conexão (3389 por padrão). É derivado do T.128 protocolo de compartilhamento de aplicativos. Tipicamente, todo o tráfego é ponto a ponto, criptografado, e contém todos os dados para transmissão remota eficiente e manipulação de toda a experiência do usuário com vários mecanismos de falha. Tolerância, autenticação, e até suporte para vários monitores.

Tudo isso é feito sem usar HDMI, USB, ou outros cabos. No entanto, funciona bem por Wi-Fi e até mesmo pela rede celular se TCP/IP estiver disponível. Além das vantagens, esta tecnologia tem uma desvantagem. Porque porto 3389 está aberto, os invasores têm o potencial de penetrar diretamente na rede, contornando o firewall. Por exemplo, suponha que você esteja familiarizado com o uso Servidor Citrix ou serviços de terminal do Microsoft Windows. Nesse caso, você provavelmente usa o protocolo de área de trabalho remota o tempo todo – e pode nem estar ciente disso – usando a área de trabalho remota (DR) Abordagem de gateway ou acesso Web RD. que compartilha riscos semelhantes.

Casos de uso comuns de protocolo de área de trabalho remota

Empresas de todos os tamanhos usam RDP para acessar servidores, colaborar com outros funcionários, e acessar remotamente desktops para realizar tarefas semelhantes às que executariam no escritório. Os usos mais comuns do protocolo de área de trabalho remota incluem:

- Fornecendo uma interface de desktop virtual (VDI) para (ou em) a nuvem usando um ambiente de escritório compartilhado (SOE) para funcionários ou contratados.

- Fornecendo uma interface gráfica de usuário para servidores remotos, independentemente da localização, para manutenção, configuração, e solução de problemas.

- Fornecimento de acesso a help desks, centros de chamada, e serviços de suporte para usuários remotos que fornecem suporte técnico.

- Permitindo funcionários, empreiteiros, fornecedores, ou auditores, o acesso ao desktop proporciona uma experiência de usuário semelhante à do escritório.

Todos esses casos de uso são necessários para trabalhar em qualquer local. No entanto, alguns deles podem ser inseguros.

Explicação do ataque de força bruta RDP

Recentemente, o número de brute force attacks nas conexões RDP aumentou dramaticamente. Estes são ataques automatizados, e seu objetivo é sequestrar a área de trabalho de um computador corporativo e infiltrar-se na rede corporativa através dele. Por exemplo, suponha que um cibercriminoso consiga se infiltrar em um computador na rede corporativa por meio de uma área de trabalho remota. Nesse caso, é fácil para ele fazer todas as coisas que um funcionário legítimo poderia fazer, incluindo acesso a dados confidenciais e e-mail corporativo. Além disso, o uso ilegítimo de endereços de e-mail corporativos pode levar a phishing attacks (phishing com lança). Os ataques RDP eram generalizados mesmo antes disso: sobre 150,000 tentativas foram feitas diariamente. No entanto, desde o início da quarentena, quando medidas mais rigorosas de quarentena e auto-isolamento entraram em vigor em todo o mundo, cerca de um milhão de ataques de força bruta contra conexões RDP foram tentados todos os dias.

Como proteger o RDP?

As sessões de área de trabalho remota funcionam em um canal criptografado, impedindo que alguém veja sua sessão espionando a rede. No entanto, existe uma vulnerabilidade no método de criptografia de versões anteriores de sessões do Remote Desktop Protocol que pode permitir acesso não autorizado à sua sessão por meio de um man-in-the-middle (MITM) ataque. Você pode proteger a área de trabalho remota usando SSL/TLS. Embora uma área de trabalho remota seja mais segura do que ferramentas de administração remota, como VNC, que não criptografam a sessão inteira, existem riscos every time an administrator is given remote access to the system.

Dicas de proteção do Protocolo de Área de Trabalho Remota

- Use senhas fortes. Antes de começar a usar o RDP, certifique-se de implementar strong password políticas para contas habilitadas para RDP.

- Use autenticação de dois fatores. Você pode usar especial “terceiro” software para ativar a autenticação de dois fatores para evitar acesso não autorizado.

- Mantenha sempre seu software atualizado. Uma vantagem de usar RDP em vez de ferramentas de administração remota de terceiros é que todos os componentes são atualizados automaticamente com os patches de segurança mais recentes da Microsoft.. Certifique-se de estar usando as versões mais recentes do software cliente e servidor. No entanto, ao usar outras plataformas de área de trabalho remota, certifique-se de que eles sejam atuais e suportados e que as versões que você instalou estejam atualizadas. Versões desatualizadas podem não suportar altos níveis de criptografia e apresentar outras vulnerabilidades de segurança.

- Restringir o acesso usando firewalls. Usar firewalls (software e hardware) para limitar o acesso às portas de escuta da área de trabalho remota (TCP 3389 por padrão). O uso do gateway RDP é altamente recomendado para limitar o acesso do Remote Desktop Protocol a desktops e servidores. Como alternativa para oferecer suporte à conectividade fora da empresa, você pode usar um VPN.

- Habilitar autenticação em nível de rede. Por padrão, Windows 10, Servidor Windows 2012 R2/2016/2019 fornece autenticação em nível de rede (ÓTIMO). Não negligencie esse recurso, já que o NLA oferece uma camada adicional de autenticação antes de estabelecer uma conexão. A única exceção pode ser a falta de suporte NLA por outras plataformas.

- Limite os usuários que podem fazer login usando uma área de trabalho remota. Conceda acesso administrativo apenas a quem precisa. Suponha que você tenha mais de uma conta de administrador em seu computador. Nesse caso, vale a pena restringir o acesso remoto apenas às contas que precisam dele. Se a área de trabalho remota não for usada para administração do sistema, remova todo o acesso administrativo via RDP, e permitir apenas contas de usuário que exijam o serviço RDP. Remova a conta do administrador local do acesso RDP no endereço dos departamentos que gerenciam muitas máquinas remotamente e adicione um grupo técnico.

- Defina uma política de bloqueio de conta. Configure seu computador para bloquear a conta após várias tentativas fracassadas. Por aqui, hackers não podem obter acesso por “força bruta” usando ferramentas automáticas de adivinhação de senha.

Dicas para diminuir a chance de invasão de protocolo de área de trabalho remota

Negar acesso RDP direto a clientes ou servidores fora da empresa. Abrindo RDP (porta 3389) para redes fora da empresa é altamente desencorajado porque é um vetor conhecido para muitos ataques. Em vez de, depois de configurar o gateway RDP, configurar os nós para permitir conexões RDP somente do nó de gateway ou sub-redes na organização que precisa delas.

Usar gateways RDP (Melhor prática). O uso de um gateway Remote Desktop Protocol é altamente recomendado. Ele permite acesso rígido a portas de desktop remoto enquanto mantém conexões remotas por meio de um único “Porta de entrada” servidor. Ao usar o servidor Remote Desktop Gateway, você deve restringir todos os serviços de área de trabalho remota nas estações de trabalho para permitir o acesso apenas do Gateway de Área de Trabalho Remota. O servidor Remote Desktop Gateway escuta solicitações de área de trabalho remota por HTTPS (porta 443). Então, conecta o cliente ao serviço de área de trabalho remota no computador de destino.

Alterar a porta de escuta padrão da área de trabalho remota. Alterar a porta de escuta ajudará “esconder” a área de trabalho remota de hackers que verificam a rede em busca de computadores que escutam na porta de área de trabalho remota padrão (TCP 3389). Isso fornece proteção eficaz contra os worms RDP mais recentes, como Morreu. (IMPORTANTE: não tente fazer isso se você não estiver familiarizado com o registro do Windows e o TCP/IP).

Use conexões de túnel para a área de trabalho remota via IPSec ou SSH. Se for impossível usar um gateway de área de trabalho remota, você pode adicionar uma camada de autenticação e criptografia encapsulando sessões de área de trabalho remota IPSec ou SSH. IPSec apareceu em todas as versões do Windows desde o Windows 2000, mas recebi uma grande atualização de qualidade no Windows 10. Você pode usar o tunelamento SSH para conexões de área de trabalho remota se um servidor SSH estiver disponível.