No intrincado cenário da segurança cibernética, compreendendo as várias formas de malware é crucial. Este artigo oferece uma visão aprofundada dos tipos de malware mais difundidos, de carregadores a keyloggers. Exploraremos seus mecanismos, impactos, e como eles comprometem a segurança digital, fornecendo-lhe o conhecimento para melhor proteção contra essas ameaças cibernéticas em constante evolução.

Vamos começar entendendo o que é malware. Malware é um software malicioso que pode danificar seu computador e seus dados. Alguns aplicativos potencialmente indesejados ou maliciosos, também, podem não mostrar quaisquer sinais de perigo e são avaliados por fornecedores de antimalware com base em suas próprias opiniões. As ferramentas de hack também podem ser consideradas maliciosas porque alguém pode usá-los para hackear redes de computadores. Além disso, O software antivírus geralmente os bloqueia como se fossem vírus ativos.

Carregador

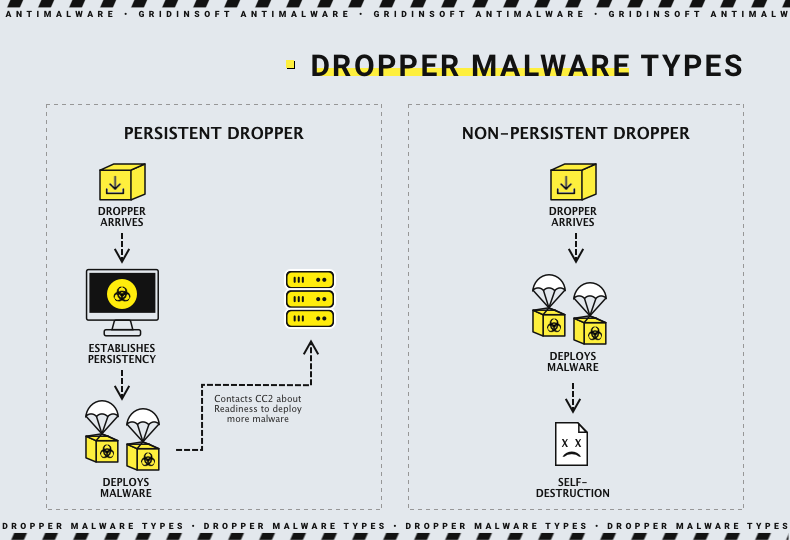

Malware de carregador, também conhecido como downloader ou dropper, é um tipo de software malicioso projetado para entregar outros tipos de malware ao sistema alvo. Esses conta-gotas geralmente têm o capacidade de formar botnets, que são redes de computadores que um único centro de comando pode controlar. Uma vez ativado, essas redes de bots podem implantar qualquer tipo de malware, variando de adware e sequestradores de navegador a spyware e ransomware.

No entanto, para os conta-gotas funcionarem, eles devem primeiro infiltrar-se no sistema alvo. Spam de e-mail é um dos métodos mais comuns de espalhar esse malware. No entanto, esse malware geralmente é direcionado a usuários individuais e não a redes corporativas, então métodos como cracks de software e adware também são usados.

Carregador (conta-gotas) exemplos em 2024

- Preparar

- Carregador de morcego

- BazarLoader

- TruqueBot

- QakBot

Ladrão

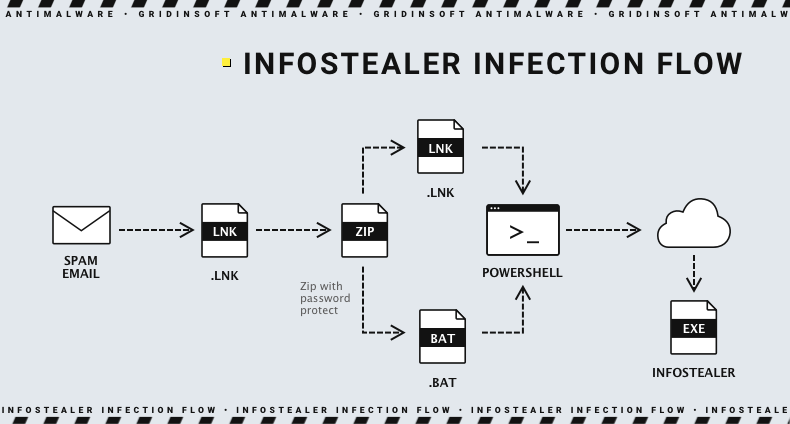

Malware ladrão, often referred to as “information stealers,” é um tipo de software malicioso projetado para extrair informações confidenciais de sistemas infectados. Essas informações podem incluir uma ampla variedade de dados, como credenciais de login, informação financeira, detalhes de identificação pessoal, e mais.

Principais características do malware ladrão

| Função | Descrição |

| Extração de dados | Os ladrões são programados para encontrar e exfiltrar tipos específicos de dados, como senhas, histórico do navegador, biscoitos, informação do sistema, e arquivos. |

| Operação Furtiva | Eles geralmente operam silenciosamente em segundo plano, tentando evitar a detecção pelos usuários e pelo software de segurança. |

| Transmissão Automatizada de Dados | Depois que as informações desejadas forem coletadas, normalmente é enviado de volta para um servidor de comando e controle controlado pelo invasor. |

| Versatilidade | Os ladrões podem ser malwares independentes ou um módulo dentro de um, malware multifuncional. |

Tipos comuns de malware ladrão

| Tipo | Descrição |

| Ladrões de senhas | Projetado especificamente para extrair senhas armazenadas em um computador ou transmitidas por uma rede. |

| Trojans bancários | Um tipo de malware ladrão que visa especificamente informações financeiras, como credenciais de login bancário. |

| Registradores de teclas | Capture e grave as teclas digitadas, permitindo que invasores coletem dados inseridos pelo usuário, como senhas e outras informações confidenciais. |

| Sequestradores de sessão do navegador | Extraia dados de navegadores da web, incluindo cookies de sessão, o que pode permitir que invasores se façam passar pela vítima em vários sites. |

| Sequestradores de área de transferência | Monitore a área de transferência do sistema em busca de informações confidenciais, como endereços de carteiras de criptomoedas. |

| Capturadores de formulários | Interceptar dados inseridos em formulários em páginas da web, frequentemente usado para roubar detalhes de cartão de crédito e informações de login. |

Trojan de acesso remoto (RATO)

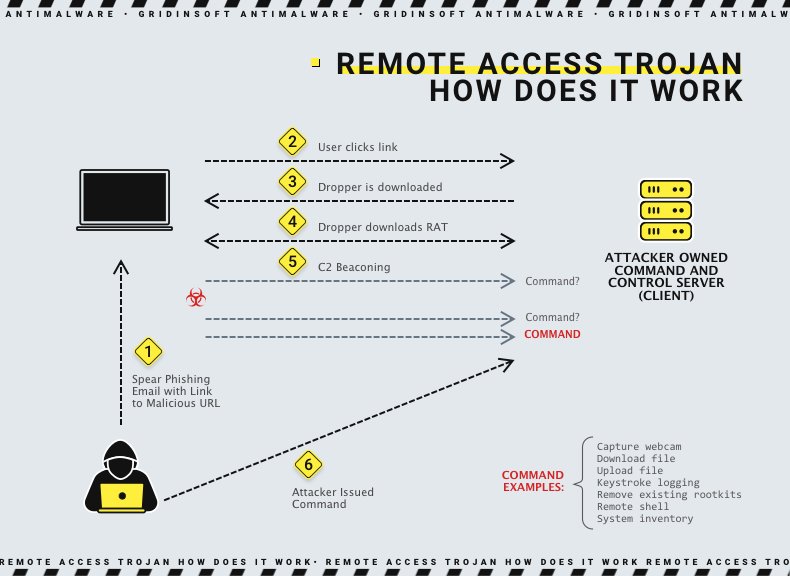

A Remote Access Trojan (RAT) é um tipo de malware que permite que um hacker controle remotamente o computador da vítima. Esse controle costuma ser abrangente e pode roubar informações, espionar as atividades do usuário, ou distribuir outro malware. Os RATs são particularmente perigosos porque fornecem ao invasor acesso não autorizado ao sistema da vítima, muitas vezes sem o conhecimento do usuário.

Características dos RATs

| Função | Descrição |

| Controle remoto | A principal característica de um RAT é a sua capacidade de fornecer ao invasor controle remoto sobre o sistema infectado.. |

| Furtividade | Os RATs geralmente operam em modo furtivo para evitar a detecção por usuários e programas antivírus. |

| Exfiltração de dados | Eles podem ser usados para roubar dados confidenciais, incluindo senhas, informação financeira, e arquivos pessoais. |

| Sequestradores de sessão do navegador | Extraia dados de navegadores da web, incluindo cookies de sessão, o que pode permitir que invasores se façam passar pela vítima em vários sites. |

| Manipulação do Sistema | Eles podem alterar as configurações do sistema, modificar arquivos, e instale software adicional, incluindo outros malwares. |

Tipos de malware RAT

| Tipo | Descrição |

| RATs genéricos | Estes são RATs que fornecem amplas capacidades de controle remoto, adequado para várias atividades maliciosas. |

| RATs comerciais | Comercializados como ferramentas legítimas de administração remota, estes podem ser usados maliciosamente se caírem em mãos erradas. Exemplos incluem DarkComet e NetBus. |

| RATs personalizados | Criado por invasores para campanhas específicas, frequentemente usado em ataques direcionados e ameaças persistentes avançadas (APTs). |

| RATs bancários | Especializado em fraude financeira, esses RATs são projetados para roubar credenciais bancárias e informações de cartão de crédito. |

| RATs móveis | Segmentação de dispositivos móveis, também, esses RATs podem acessar mensagens, registro de chamadas, e outros dados confidenciais armazenados em smartphones. |

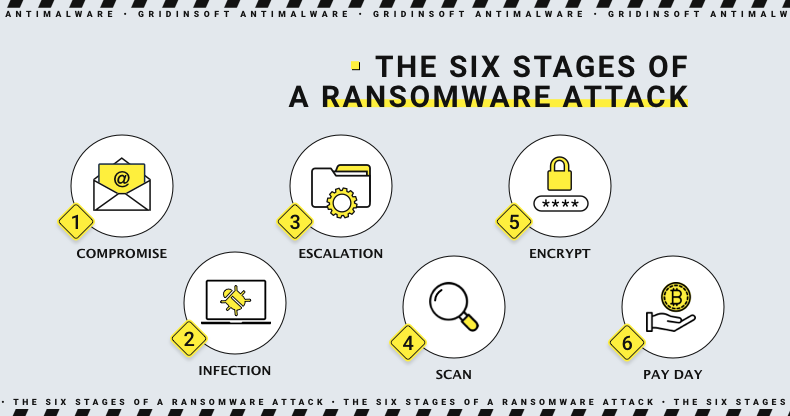

Ransomware

Ransomware é um programa malicioso que injeta em seu computador e criptografa seus arquivos. Depois que seus arquivos forem criptografados, o invasor exige um pagamento de resgate para restaurar o acesso aos seus dados. Alguns ransomware também podem ameaçar exclua seus arquivos ou exponha informações confidenciais se o resgate não for pago. Embora a primeira ameaça seja muitas vezes falsa, a segunda ameaça pode ser real, pois o ransomware é frequentemente espalhado junto com spyware ou ladrões.

Características do ransomware

| Função | Descrição |

| Criptografia | A tática mais comum, onde o ransomware criptografa os arquivos da vítima, tornando-os inacessíveis sem uma chave de descriptografia. |

| Demanda por resgate | As vítimas normalmente são obrigadas a pagar um resgate, frequentemente em criptomoedas, para receber uma chave de descriptografia. |

| Limites de tempo | Muitas variantes de ransomware incluem um cronômetro de contagem regressiva, ameaçar excluir a chave de descriptografia ou aumentar o valor do resgate se não for pago dentro do prazo. |

| Métodos de distribuição | Geralmente espalhado por e-mails de phishing, downloads maliciosos, e explorar vulnerabilidades em software. |

| Anonimato das Transações | Os resgates geralmente são exigidos em criptomoedas para manter o anonimato dos invasores. |

Tipos de ransomware

| Tipo | Descrição |

| Cripto Ransomware | Criptografa arquivos valiosos em um computador ou rede. Exemplo: Quero chorar, que se espalhou globalmente em 2017, criptografando arquivos e exigindo Bitcoin como resgate. |

| Ransomware de armário | Bloqueia a vítima do sistema operacional, tornando impossível acessar sua área de trabalho, aplicativos, e arquivos. Exemplo: o primeiro 'tema policial'’ ransomware que alegou falsamente que o usuário havia cometido um crime e precisava pagar uma multa. |

| Espantalho | Software de segurança falso que afirma ter encontrado problemas no computador do usuário e exige pagamento para corrigi-los. Embora não seja um verdadeiro ransomware, usa táticas de intimidação semelhantes. |

| Doxware ou Leakware | Ameaça publicar dados confidenciais roubados do computador da vítima, a menos que um resgate seja pago. |

| RaaS (Ransomware como serviço) | O ransomware é criado por um desenvolvedor e distribuído por afiliados que compartilham uma porcentagem dos lucros com o desenvolvedor. Exemplo: REvil/Sodinokibi. |

| Ransomware de dupla extorsão | Não apenas criptografa dados, mas também os rouba. Os invasores ameaçam divulgar os dados publicamente se o resgate não for pago. Exemplo: Labirinto ransomware. |

| Ransomware móvel | Visa especificamente dispositivos móveis, muitas vezes bloqueando o dispositivo ou criptografando arquivos armazenados nele. |

Trojan

O vírus Trojan é um tipo de software malicioso que se disfarça como um programa ou arquivo legítimo, enganando os usuários para que baixem e instalando-o. Uma vez ativado, um Trojan pode realizar uma variedade de ações prejudiciais no computador da vítima. Também, trojans podem assumir várias formas como aplicativos, documentos, e roteiros, explorar o sistema e executar ações como desabilitar software de segurança, modificando as configurações do sistema, e roubo de informações pessoais. Para concluir, eles normalmente são espalhados por métodos enganosos, como e-mails de phishing, atualizações de software falsas, ou ferramentas ilegítimas.

Tipos comuns de vírus Trojan

| Tipo | Descrição |

| Downloader de Trojan | Desativa a segurança softwares como o Microsoft Defender, se conecta a um servidor de comando, e pode injetar outros vírus no sistema, tornando-o vulnerável a novos ataques. |

| Trojan-espião e Trojan-stealer | Esses Trojans são projetados para espionar todo o sistema ou roubar arquivos ou senhas específicas. Eles podem modificar configurações profundas do sistema para fazer upload de dados de telemetria, fornecendo aos invasores informações detalhadas sobre as atividades do usuário e configurações do sistema. |

| Trojan-Resgate (Ransomware) | Este tipo se disfarça de aplicativo legítimo e criptografa os arquivos do usuário, exigindo um resgate pela sua descriptografia. Ele pode desativar as configurações de segurança e bloquear o acesso aos guias de remoção.. |

| Trojan-CoinMiner | Este tipo usa o hardware da vítima para mineração de criptomoedas, o que pode levar a sobrecargas e falhas de hardware. |

| Trojan com funções de adware | Alguns Trojans podem bombardear o usuário com anúncios, abrindo páginas publicitárias de forma autônoma. Estes são frequentemente classificados como programas potencialmente indesejados (Filhotes). |

Malware instalador

O malware instalador é um tipo de software indesejado que se disfarça de programas de instalação legítimos para aplicativos ou atualizações. Também, esses instaladores enganosos induzem os usuários a baixá-los e executá-los, parecendo ser instaladores de software confiáveis. Depois que o usuário permitir que ele seja executado, esse malware irá baixe e execute vários programas indesejados. Portanto, Às vezes, os instaladores são usados para monetizar software gratuito ou crackeado.

Os tipos de malware instalador incluem

| Tipo | Descrição |

| Instaladores de malware agrupados | Esses instaladores vêm com software legítimo, mas também incluem programas maliciosos ocultos. Eles podem instalar adware, spyware, ou outro software indesejado sem o conhecimento do usuário. |

| Instaladores falsos de atualização de software | Disfarçados de atualizações de software popular, esses instaladores realmente contêm malware. Eles exploram a confiança do usuário no software e a natureza rotineira das atualizações para se infiltrar nos sistemas. |

| Instaladores de download drive-by | Eles são baixados automaticamente para o sistema do usuário sem o seu consentimento quando ele visita um site comprometido ou malicioso.. A instalação geralmente ocorre silenciosamente, sem o conhecimento do usuário. |

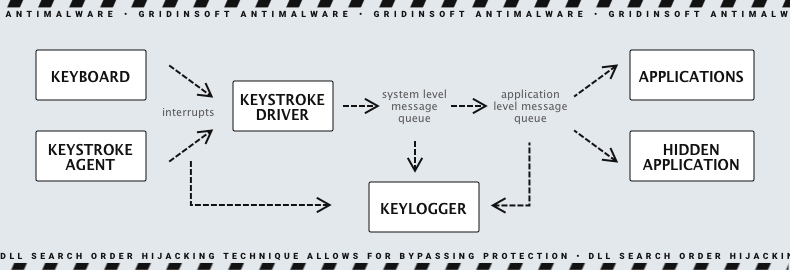

Registrador de teclas

Um keylogger é um tipo de tecnologia de vigilância usado para registrar as teclas digitadas por um usuário. A finalidade dos keyloggers pode variar de benigna a maliciosa, dependendo do seu uso. Eles são frequentemente usado em ambientes corporativos e jurídicos para rastrear funcionários’ e usuários’ atividades por vários motivos, como segurança ou conformidade. No entanto, no contexto de malware, keyloggers são usados para roubar informações confidenciais, como senhas, dados financeiros, e mensagens pessoais.

Tipos de keyloggers

| Tipo | Descrição |

| Keyloggers de hardware | Dispositivos físicos conectados a um teclado ou incorporados em hardware para capturar as teclas digitadas. Eles são difíceis de detectar sem inspeção física. |

| Keyloggers de software | Software malicioso que registra as teclas digitadas. Eles podem fazer parte de um pacote de malware maior ou de aplicativos independentes. Keyloggers de software são mais comuns e podem ser instalados via phishing, downloads maliciosos, ou explorando vulnerabilidades do sistema. |

| Keyloggers baseados em kernel | Operar no nível do kernel do sistema operacional, dando-lhes acesso de alto nível para monitorar as teclas digitadas. Eles são difíceis de detectar e podem contornar o software de segurança. |

| Keyloggers de navegador | Software especializado projetado para capturar teclas digitadas apenas em navegadores da web. Eles são frequentemente usados para roubar credenciais de login e informações financeiras inseridas em sites. |

| Keyloggers baseados em API | Use interface de programação de aplicativos (API) chamadas para monitorar e registrar pressionamentos de teclas. Eles são relativamente comuns devido à sua facilidade de implementação. |

| Keyloggers baseados em captura de formulário | Projetado para registrar dados de formulários enviados em navegadores da web, capturar informações antes que sejam criptografadas por sites seguros. |

Como posso proteger meu computador contra malware?

Proteger seu computador contra malware envolve um combinação de soluções de software, práticas seguras de computação, e manutenção regular. Embora existam dicas básicas para se proteger contra malware, como: atualizações regulares, senhas fortes, redes seguras, limitar a instalação de software. Mas as ferramentas antimalware são altamente eficaz contra vários tipos de vírus.

Você pode ter cuidado por muito tempo, mas eventualmente você pode acabar baixando malware para o seu computador sem perceber. Recomendamos GridinSoft Anti-Malware, o que pode poupar o estresse e o custo financeiro do combate ao malware.