CrowdStrike alerta que hackers estão adicionando funcionalidades maliciosas a arquivos SFX autoextraíveis contendo arquivos honeypot inofensivos que podem iniciar o PowerShell.

Este truque simples permite que invasores coloquem backdoors nas vítimas’ máquinas sem levantar um “alarme”.

Deixe-me lembrá-lo de que também escrevemos isso Os invasores visam desenvolvedores .NET com malware NuGet Pacotes, e também isso Hackers comprometeram o Slack privado GitHub repositórios.

Também especialistas em segurança da informação alertaram que Os hackers ignoram a proteção contra ransomware usando WinRAR.

Os pesquisadores lembram que os arquivos autoextraíveis criados com arquivadores como WinRAR e 7-Zip são, na verdade, arquivos executáveis que contêm dados de arquivo junto com funcionalidade de descompactação integrada.

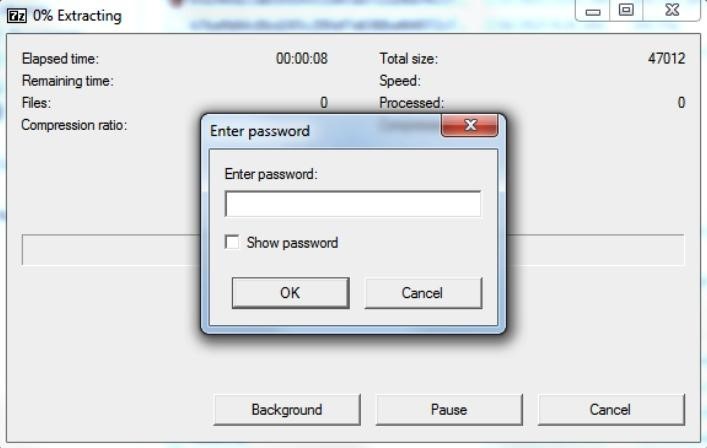

O acesso a esses arquivos pode ser protegido por senha para evitar acesso não autorizado. efeitos sonoros os arquivos foram criados originalmente para facilitar a distribuição de dados para usuários que não possuem um descompressor.

Arquivo SFX protegido por senha

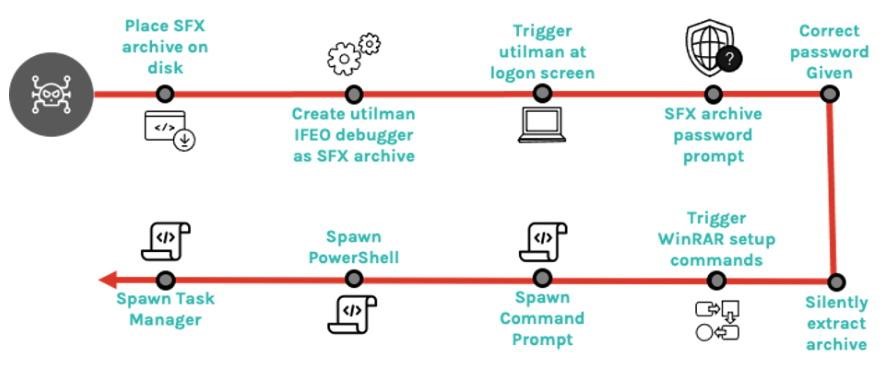

Recentemente, Greve coletiva especialistas descobriram um invasor que usou credenciais roubadas para abusar utilman.exe (um aplicativo de acessibilidade que pode ser executado antes que o usuário faça login) e configurei-o para executar um arquivo SFX protegido por senha que foi previamente colocado no sistema.

O arquivo SFX iniciado por utilman.exe era protegido por senha e continha um arquivo de texto vazio que funcionava como isca. O verdadeiro propósito do arquivo era executar PowerShell, a linha de comando do Windows (cmd.exe) e a “Gerenciador de tarefas” com privilégios de sistema.

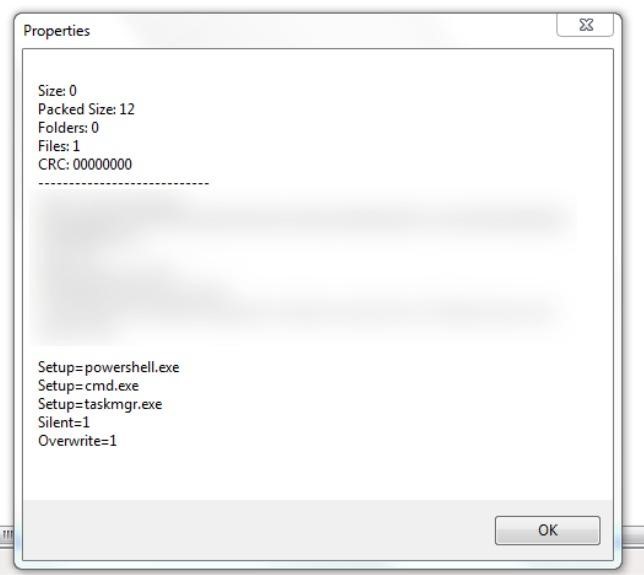

Uma análise mais aprofundada da ameaça mostrou que o invasor adicionou vários comandos ao mesmo tempo, que foram executados depois que o destino descompactou o arquivo de texto arquivado.

Como você pode ver na imagem acima, o invasor configurou o arquivo SFX de tal forma que nenhuma caixa de diálogo foi exibida durante o processo de extração. Ele também adicionou instruções para iniciar o PowerShell, Prompt de comando, e Gerenciador de Tarefas.

O fato é que o WinRAR oferece um conjunto de configurações avançadas para SFX, que permitem adicionar uma lista de arquivos executáveis para serem iniciados automaticamente antes ou depois do processo de descompactação, bem como substituir arquivos existentes na pasta de destino se já existirem arquivos com o mesmo nome.

Os pesquisadores lembram que os usuários devem prestar atenção especial aos arquivos autoextraíveis e usar software apropriado para verificar seu conteúdo e procurar possíveis scripts e comandos programados para serem executados na extração..