Como parte da “Atualização terça-feira” de junho,”A Intel corrigiu mais de 20 diferentes vulnerabilidades em seus produtos, incluindo o bug SGAxe, o que põe em risco vários processadores Intel.

O fabricante também lançou microcódigos atualizados para processadores vulneráveis ao novo problema CrossTalk MDS. Mas o CrossTalk não se limitou a isso, e esta semana ficou conhecido sobre outro problema que também ameaça os processadores Intel. Esta vulnerabilidade não menos grave é chamada SGAx, e é uma variação do ataque especulativo CacheOut, descoberto no início 2020.

Deixe-me lembrá-lo que CacheOut pertence à classe de vulnerabilidades de Amostragem de dados microarquitetônicos (MDS), que inclui ENIGMA, Fallout e ZombieLoad, e rna podem levar ao vazamento de dados dos processadores Intel, máquinas virtuais e enclaves SGX. Vale ressaltar também que CacheOut é uma espécie de sucessor de outro problema de processador, Prenúncio, que primeiro usou o cache L1 para extrair chaves SGX.

“As medidas que a Intel tomou para eliminar ataques de canal lateral na SGX (atualizações de firmware e novas arquiteturas) não foram suficientes”, – disseram representantes da equipe de pesquisa que descobriu problemas de CacheOut e SGAxe.

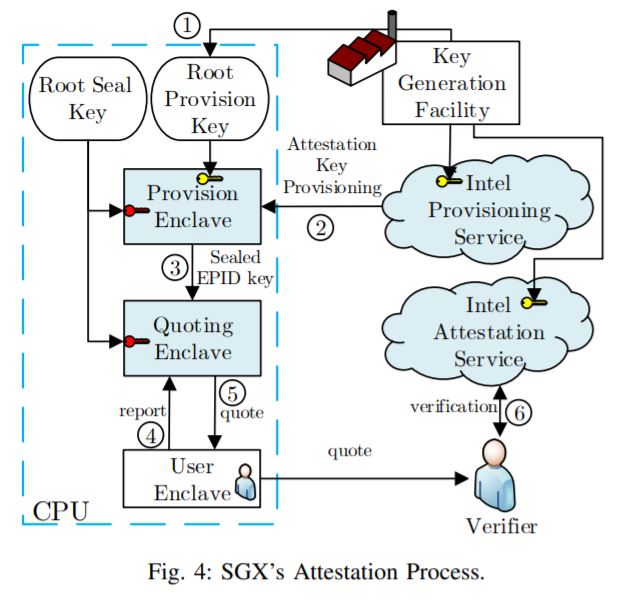

Devido a isso, a exploração do problema SGAxe permite um ataque do tipo de execução transitória, o que leva à restauração de chaves criptográficas SGX confiáveis pelo centro de certificação Intel.

O mecanismo de certificação é uma parte importante do SGX. Na verdade, com sua ajuda, enclaves podem provar a terceiros que foram inicializados corretamente e funcionam em um verdadeiro processador Intel. Em particular, isso permite garantir que o software executado dentro da CPU não foi substituído. Por isso, extrair chaves de certificação SGX permite que invasores finjam ser uma máquina Intel SGX legítima do ponto de vista criptográfico.

Os pesquisadores observam que o ataque funcionará mesmo se o enclave SGX estiver em modo de espera, portanto, ele ignora todas as defesas de hardware.

“Se as chaves de certificação de uma máquina estiverem comprometidas, quaisquer segredos fornecidos pelo servidor podem ser lidos imediatamente por um aplicativo host cliente não confiável, embora todas as saídas supostamente criadas por enclaves do lado do cliente não possam ser consideradas confiáveis. Na verdade, torna todos os aplicativos DRM baseados em SGX inúteis, pois qualquer segredo pode ser facilmente restaurado”, - especialistas explicam.

Uma lista completa de processadores para os quais o SGAxe é perigoso foi publicada pela Intel Product Security Incident Response Team (PSIRT) e pode ser visto aqui.

Embora a Intel tenha já lançado correções para o problema CacheOut em janeiro, agora está planejado que a Intel atualize o microcódigo novamente para proteção contra CacheOut e SGAxe e resolva a causa raiz dessas vulnerabilidades.

A empresa também restaurará o Base de computação confiável (TCB), o que invalidará todas as chaves de certificação previamente assinadas e compiladas.

“Este processo garante que seu sistema esteja em modo seguro e possa reutilizar a certificação remota”, - escrevem os pesquisadores.

Deixe-me lembrá-lo que falamos sobre os ataques de bisbilhoteiro e Injeção de valor de carga, que também possuem sérias ameaças à Intel.