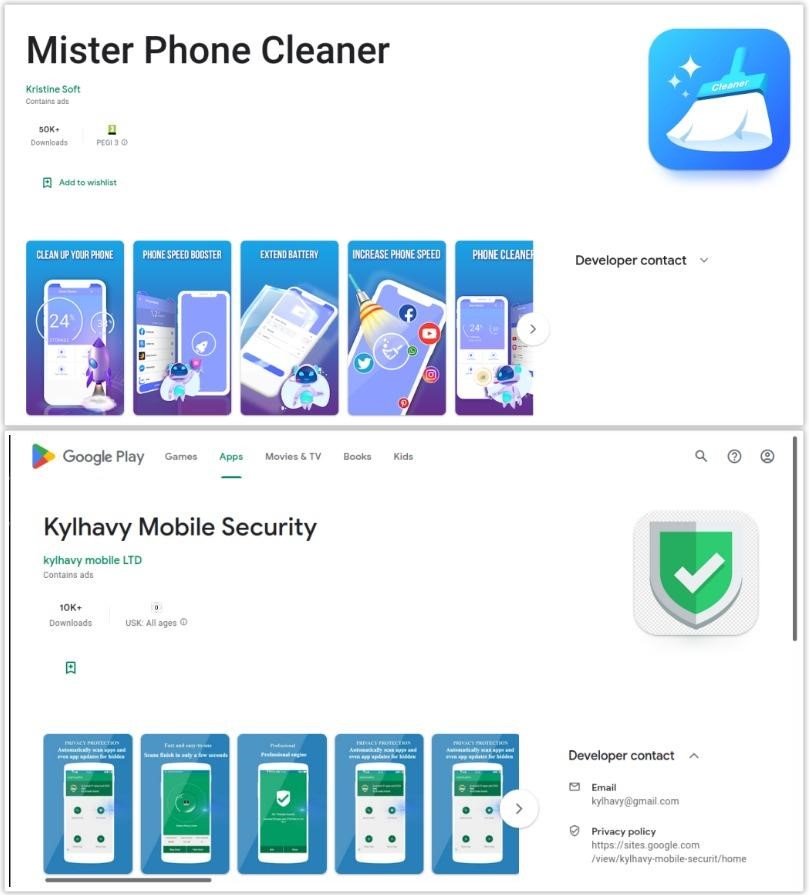

Especialistas em segurança da informação da Fox IT descobriram dois aplicativos na Google Play Store que distribuem o Trojan SharkBot: Mister Phone Cleaner e Kylhavy Mobile Security foram instalados mais de 60,000 vezes no total.

Deixe-me lembrá-lo que escrevemos isso Pesquisadores encontrados 35 Malware ativado Google Play, Geral instalado 2,000,000 Tempos, e também isso Mandrágora malware ficou escondido no Google Play por mais de quatro anos.

Deixe-me lembrá-lo que na primavera deste ano, Grupo NCC especialistas já alertaram sobre SharkBot. Eles disseram que o malware geralmente se disfarça de antivírus, na verdade, roubando dinheiro de usuários que instalaram o aplicativo. SharkBot, como seus equivalentes CháBot, FluBot, e Oscorp (UBEL), pertence à categoria de Trojans bancários capazes de roubar credenciais de dispositivos hackeados e contornar mecanismos de autenticação multifatorial. Pela primeira vez, o malware foi descoberto por especialistas no outono de 2021.

O relatório do Grupo NCC enfatizou que a marca registrada do SharkBot é sua capacidade de realizar transações não autorizadas através do Sistema de Transferência Automática (ATS) sistemas, qual, por exemplo, o distingue do TeaBot, que exige que dispositivos infectados executem ações maliciosas na interação com um operador ao vivo.

Como Fox TI especialistas agora escrevem, os aplicativos detectados desta vez não contêm código malicioso imediatamente, e graças a isso eles conseguiram enganar os cheques do Google novamente. SharkBot se infiltra nas vítimas’ dispositivos com uma das atualizações que ocorre depois que o usuário instala e inicia o aplicativo dropper.

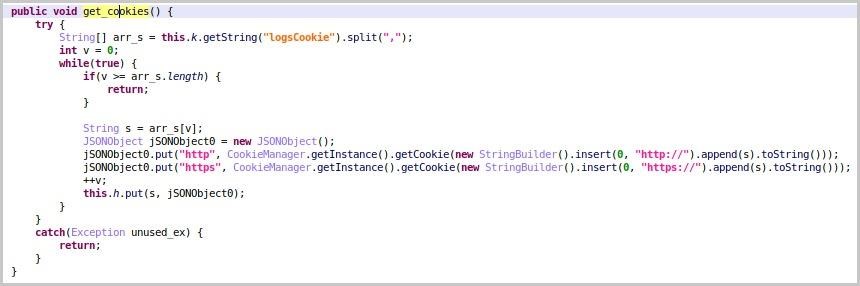

De volta em maio 2022, pesquisadores de ThreatFabric escreveu sobre a chegada do SharkBot 2, que revelou um DGA, um protocolo de comunicação atualizado, e um código completamente redesenhado. Como observam os especialistas da Fox IT, eles também descobriram e estudaram uma nova versão do malware (2.25), em que apareceu a possibilidade de roubar cookies, e não houve abuso dos Serviços de Acessibilidade, como era antes.

Agora, depois da instalação, o aplicativo conta-gotas entra em contato com o servidor de controle, solicitando o arquivo APK malicioso do SharkBot. O conta-gotas então notifica o usuário de que uma atualização está disponível e pede à vítima para instalar o APK e conceder-lhe todas as permissões necessárias.. Para dificultar a detecção automática, SharkBot armazena a configuração codificada criptografada usando RC4.

Em geral, SharkBot 2.25 ainda usa sobreposições, intercepta SMS, pode controlar o dispositivo remotamente e contém um keylogger, mas agora o recurso de roubo de cookies foi adicionado a tudo isso. Então, quando a vítima faz login em sua conta bancária, SharkBot intercepta o cookie da sessão com um novo comando (registrosCookie) e envia o arquivo para seus operadores.

Os pesquisadores escrevem que as novas campanhas do SharkBot têm como alvo países da Europa (Espanha, Áustria, Alemanha, Polônia, Áustria) e os EUA. Nota-se que o malware utiliza cada vez mais um keylogger em ataques e rouba informações confidenciais diretamente das janelas de aplicativos reais.