Os pesquisadores identificaram uma vulnerabilidade crítica no Shim, um gerenciador de inicialização Linux amplamente utilizado. Esta vulnerabilidade poderia potencialmente permitir que invasores executar código malicioso e obter controle dos sistemas alvo antes mesmo de o kernel ser carregado. Esta falha levanta preocupações significativas porque pode contornar os mecanismos de segurança. Esses mecanismos são normalmente aplicados pelo kernel e pelo sistema operacional.

O que é um bootloader Shim?

Shim serve como um pequeno, gerenciador de inicialização de código aberto, crucial para facilitar o processo de inicialização segura em computadores que aproveitam a interface de firmware extensível unificada (UEFI). É assinado com uma chave da Microsoft, que é amplamente aceito pelas placas-mãe UEFI para verifique a integridade do processo de inicialização.

A vulnerabilidade, descoberto por Bill Demirkapi da Microsoft, é encontrado no tratamento de operações de inicialização HTTP do Shim. Permite operações de gravação fora dos limites por meio de respostas HTTP manipuladas.

Vulnerabilidade do Shim RCE descoberta

A exploração de CVE-2023-40547 (Pontuação CVSS: 9.8) envolve a criação de solicitações HTTP especialmente criadas que levam a uma gravação fora dos limites. Essa falha pode ser explorado de várias maneiras, Incluindo execução remota de código, adjacente à rede, e ataques locais. Por exemplo, um invasor remoto poderia interceptar o tráfego de inicialização HTTP por meio de um Ataque man-in-the-middle. Enquanto isso, um invasor local pode modificar variáveis EFI ou usar um USB Linux ativo. Estas ações podem alterar o processo de inicialização e permitir a execução de código privilegiado.

A capacidade de executar código antes do carregamento do sistema operacional representa uma ameaça significativa. Ele permite que os invasores deploy stealthy bootkits que pode minar a segurança do sistema comprometido. Este nível de acesso concede aos invasores a capacidade de contornar os controles de segurança tradicionais e manter, presença não detectada no sistema afetado.

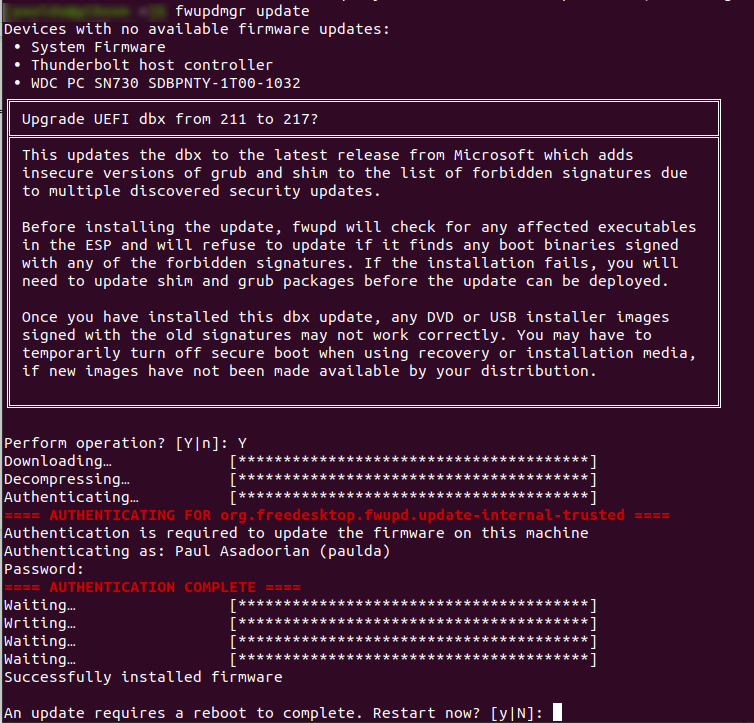

Red Hat corrige falha do Shim RCE

Em resposta a esta vulnerabilidade, RedHat emitiu uma correção em dezembro 5, 2023. Usuários do Shim, Incluindo principais distribuições Linux como Chapéu Vermelho, Debian, Ubuntu, e SUSE, são incentivados a atualizar para a versão mais recente do Shim (v15.8), que aborda CVE-2023-40547 e outras vulnerabilidades. Adicionalmente, os usuários devem atualizar o UEFI DBX de inicialização segura (lista de revogação). Esta atualização é necessária para evitar a execução de versões vulneráveis do Shim. Também garante que a versão corrigida seja assinada com uma chave válida da Microsoft.

Linux se torna um alvo cada vez mais viável para diferentes famílias de malware. Claro, tem sido predominante em ataques APT há algum tempo, como é um espinha dorsal da infraestrutura de servidores. No entanto, um número crescente de malware para Linux na forma de ransomware, spyware e rootkits aparecem nos últimos anos, o que é uma tendência bastante preocupante. A vulnerabilidade como a que descrevi acima não é nada para se mexer – ela pode e será explorada, cedo ou tarde.