Especialistas da empresa de segurança cibernética Symantec relataram ataques do grupo cibercriminoso Shuckworm (Armagedom ou Gamaredon) sobre organizações ucranianas que utilizam uma nova versão do Pteredo (Pteranodonte) backdoor personalizado.

O grupo, ligado por especialistas à Rússia, vem realizando operações de ciberespionagem contra organizações governamentais ucranianas desde pelo menos 2014.

De acordo com os especialistas, o grupo realizou mais de 5 mil ataques cibernéticos em 1.5 mil empresas públicas e privadas do país.

Por falar nisso, conversamos sobre o fato de que grupos de hackers se dividiram: alguns deles apoiam a Rússia, outros Ucrânia.

Pteredo tem suas origens em fóruns de hackers, onde foi adquirido por Verme em 2016. Hackers começaram o desenvolvimento ativo do backdoor, adicionando módulos DLL para roubo de dados, acesso remoto, e análise de penetração.

Além de Pteredo, Verme também usou o UltraVNC ferramenta de acesso remoto e Process Explorer da Microsoft para processar processos DLL em ataques recentes.

Observação: Deixe-me lembrá-lo que mesmo antes da escalada das hostilidades, A Microsoft descobriu o limpador WhisperGate atacando usuários ucranianos.

Se compararmos Verme ataques a organizações ucranianas desde janeiro 2022, podemos concluir que o grupo quase não mudou de tática. Em ataques anteriores, variantes de Pteredo foram baixados para os sistemas atacados usando arquivos VBS escondidos dentro do documento anexado ao e-mail de phishing.

7-Arquivos Zip são descompactados automaticamente, o que minimiza a interação do usuário (os mesmos arquivos foram usados nos ataques de janeiro).

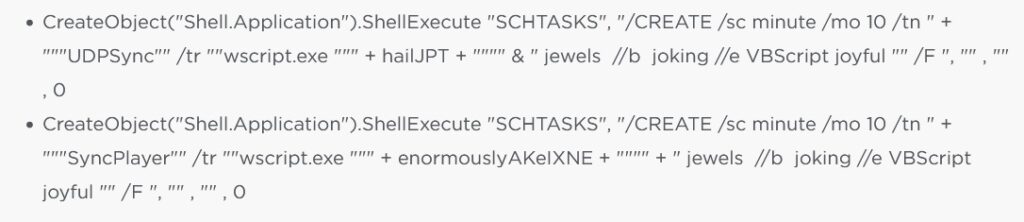

Por exemplo, uma variante de Pteredo é um arquivo auto-extraível modificado contendo VBScripts ofuscados que pode ser descompactado com 7-Zip. Em seguida, ele os adiciona como uma tarefa agendada para garantir a persistência:

O script também se copia para [PERFIL DE USUÁRIO]\arquivo ntusers.ini.

Os dois arquivos recém-criados são VBScripts mais ofuscados.

- O primeiro é projetado para coletar informações do sistema, como o número de série do C: dirigir, e envia essas informações para um C&Servidor C.

- O segundo adiciona outra camada de persistência, copiando o arquivo ntusers.ini descartado anteriormente para outro arquivo desktop.ini.

Embora Verme é um grupo altamente profissional, suas ferramentas e táticas de infecção não melhoraram nos últimos meses, tornando mais fácil detectar e simplificar métodos de proteção.

Atualmente, Pteredo ainda está ativamente desenvolvido, o que significa que os hackers podem trabalhar de uma forma mais avançada, versão poderosa e indetectável do backdoor, bem como modificar sua cadeia de ataque.