O total geral de 21 falhas de segurança foi descoberto no firmware dos roteadores Sierra Wireless AirLink. As vulnerabilidades permitem injeção remota de código, acesso não autenticado, DoS attacks, e mais. Como tais dispositivos de rede são comumente usados na fabricação industrial e em aplicações semelhantes, o impacto de tais ataques pode ser bastante sério.

Os roteadores Sierra AirLink possuem 21 Vulnerabilidades

Como os pesquisadores do Forescout Vedere descrevem em suas pesquisas, a linha de dispositivos AirLink contém 21 vulnerabilidades de software. Entre eles, apenas um problema superou a pontuação CVSS 9, que é considerado crítico. Vulnerabilidades RCE e alguns que podem permitir acesso não autorizado são classificados 8.1 para 8.8. Várias outras questões dignas de nota, particularmente aqueles que causam negação de serviço, são avaliados no CVSS 7.5.

| Vulnerabilidade | Descrição | Pontuação CVSS |

|---|---|---|

| CVE-2023-41101 | Vulnerabilidade RCE no OpenNDS | 9.6 (Crítico) |

| CVE-2023-38316 | Vulnerabilidade RCE no OpenNDS | 8.8 |

| CVE-2023-40461 | Vulnerabilidade XSS no ACEmanager | 8.1 |

| CVE-2023-40464 | Acesso não autorizado no firmware ALEOS | 8.1 |

| CVE-2023-40463 | Acesso não autorizado no firmware ALEOS | 8.1 |

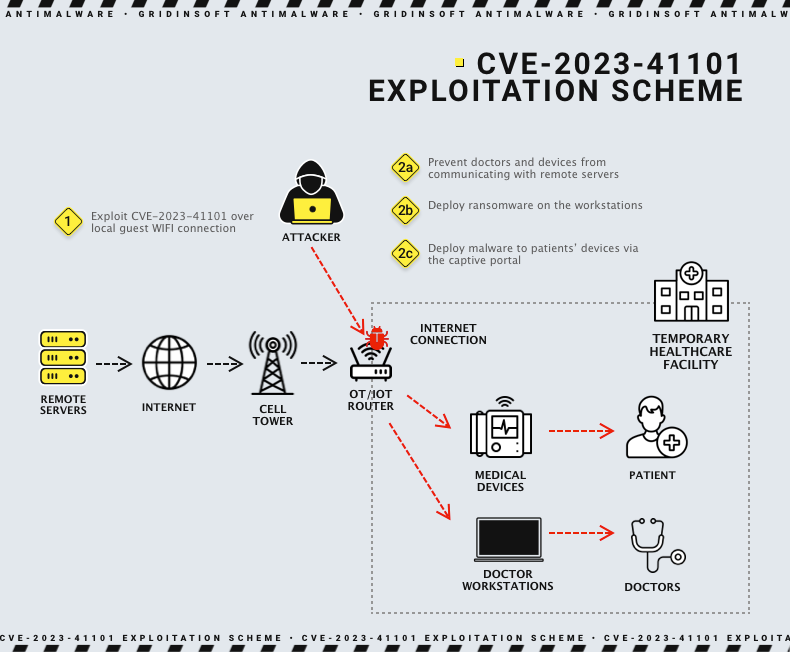

Os pesquisadores fizeram uma descrição detalhada dos possíveis casos de exploração para duas das vulnerabilidades mais críticas. Para CVE-2023-41101, um hacker pode assumir o controle do roteador transbordando o buffer no portal cativo OpenNDS. Usando a falta de limitação de comprimento em solicitações GET, é possível fazer o roteador executar código arbitrário. Controlando o roteador, adversários podem interromper as operações relacionadas à interface mencionada.

#2 na lista, CVE-2023-40463, exige que um invasor possua um roteador semelhante àquele que tenta atacar. Explorando os elementos de software do dispositivo e aplicando um pouco de magia de quebra de hash, é possível obter a senha do shell de diagnóstico. Avançar, usando um pouco de engenharia social, os adversários podem se conectar ao roteador real e entrar em sua interface de diagnóstico usando a senha que obtiveram anteriormente. Com esse acesso, é possível injetar malware no roteador, forçá-lo a funcionar mal, ou execute seus comandos remotamente.

Mitigações disponíveis

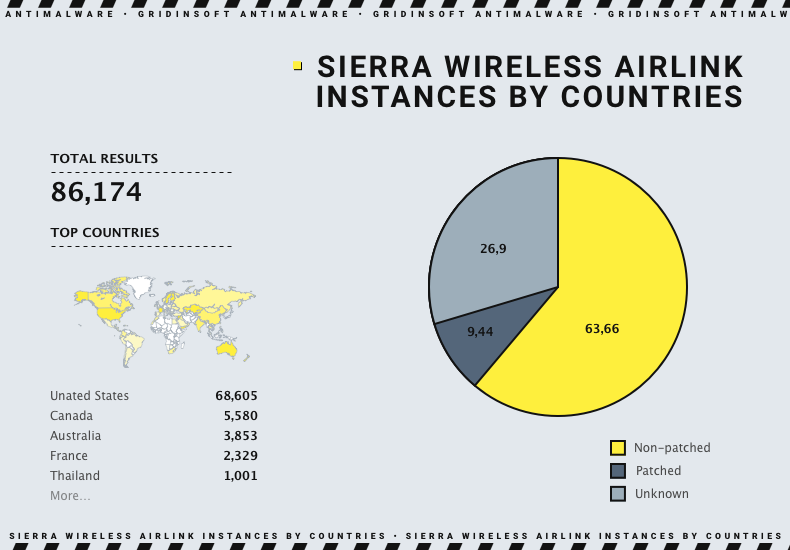

Apesar de uma quantidade tão preocupante de explorações, todos eles supostamente recebem uma correção na versão mais recente do firmware para dispositivos AirLink. ALEOS 4.17.0 deve resolver todas as falhas, e, se algumas incompatibilidades estiverem no caminho, os clientes podem manter a versão 4.9.9. Este último não é vulnerável a vulnerabilidades nomeadas, exceto aquelas que afetam portais cativos OpenNDS.

Pesquisadores que encontraram todos os problemas também oferecem sua própria mitigação pelas vulnerabilidades que permitem atrasar a instalação do patch. No entanto, como geralmente acontece com todas as soluções provisórias, eles não são ideais e não garantem o efeito.

- Desabilitar portais cativos não utilizados e serviços relacionados, ou colocá-los sob acesso restrito. Isso reduz a superfície de ataque para vulnerabilidades direcionadas ao OpenNDS.

- Use um firewall de aplicativo da web filtrar as solicitações e bloquear os pacotes de uma fonte suspeita. Esta mitigação funciona contra vulnerabilidades XSS e DoS.

- Alterar os certificados SSL padrão. Forescout recomenda fazer isso com todos os roteadores, não apenas para os Sierra Wireless.

- Implementar um sistema de detecção de intrusão que monitora dispositivos IoT/OT também. Isso permite controlar conexões de fora da rede e dentro dela.

O que são roteadores Sierra AirLink?

Você já imaginou, como funciona o Wi-Fi em um transporte público? Ou como todo o maquinário de uma enorme oficina está conectado e gerenciado centralmente, mesmo que não seja estático? Bem, Os dispositivos da Sierra são a resposta. Seus roteadores são dispositivos de conectividade sem fio de nível industrial usados em dezenas de indústrias – desde transporte público até aeroespacial. & defesa.

O que é particularmente preocupante nesta história é o uso extensivo de roteadores AirLink em infraestrutura crítica. Fábricas, transporte – eles são importantes, embora não seja tão continuamente exigido quanto o tratamento de água, serviços de emergência e gestão de energia. E como a IoT atrai cada vez mais a atenção dos hackers, as ações devem ser tomadas imediatamente. Considerando o uso extensivo de dispositivos AirLink vulneráveis nos EUA, pode ser o Aquiles perfeito’ calcanhar para ataques cibernéticos que visam infraestrutura crítica e até mesmo o governo.